SSL sertifikatları kompüterin olduğu hər yerdədir. Onlar olmadan təhlükəsiz şəbəkəni unuda bilərsiniz. Sertifikatın müddəti bitdikdə nə edəcəyinizi öyrənin!

GİRİŞ

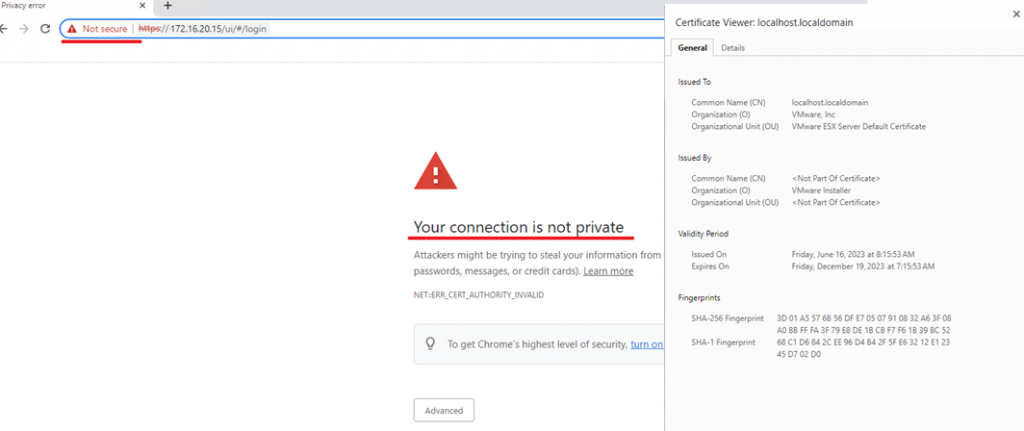

Düşünürəm ki, ESXi hostları ilə işləmək məcburiyyətində qalan hər hansı bir idarəçinin etibarsız SSL sertifikatları ilə bağlı problemləri olduğunu söyləmək təhlükəsizdir. Bəzi brauzerlər sadəcə olaraq belə şəraitdə hostu birləşdirməyə icazə verməyəcək, bəziləri isə yalnız təhlükəsiz bağlantıları dəstəkləməyən HTTP protokolu versiyasını təmin edəcək.

Bildiyiniz kimi, SSL sertifikatları ilə bağlı problem sadəcə təxirə sala biləcəyiniz bir şey deyil. Onu infrastrukturunuza uyğunlaşdırmaq üçün konfiqurasiya etmədən, xüsusən də bütün şifrələmə prosesi dayandırılacaq ki, bu da serverləriniz üçün şəbəkə mühafizəsi ideyasını pozur. Beləliklə, VMware məhsul xətti daxilində müxtəlif həll yolları üçün sertifikat tələbləri ilə maraqlanırsınızsa, gözləməyin və burada axtarmayın.

Vəziyyət heç də gözəl deyil və onu düzəltmək çox vaxt aparacaq. Şəbəkə təhlükəsizliyinə əhəmiyyət vermirsinizsə (səbəblərindən asılı olmayaraq) və qorunmayan bağlantılar haqqında daimi bildirişlərdən bezmirsinizsə… Yaxşı, qalanını keçə bilərsiniz. İndi “the reset” internetdə gəzərkən tapdığım müxtəlif təklif və həllərin və təbii ki, şəxsi təcrübəmin birləşməsidir. Nəticələr o qədər yaxşı idi ki, paylaşmağa qərar verdim!

Bununla belə, nəzərə alın ki, aşağıdakı alqoritm ayrıca ESXi hostları olan kiçik infrastrukturlar üçün həlldir. Böyük müəssisələrdən danışırıqsa, bu, kommersiya sertifikatları yenidən yaradılana qədər yalnız müvəqqəti tədbir kimi işləyə bilər. Oh, həmçinin, bu üsul müxtəlif sınaq mühitləri üçün mükəmməldir. Beləliklə, problemimizi həll etmək üçün bu addımları yerinə yetirəcəyik:

- ESXi-də OpenSSL-i konfiqurasiya edin.

- Açar, sertifikat sorğu faylı və sertifikatın özünü yaradın.

- Onu daxil olmaq lazım olan serverdə və ya iş stansiyasında sertifikat mağazanıza əlavə edin.

- Nə əldə etdiyinizi yoxlayın!

- Beləliklə, onunla davam edək.

ESXi-də OpenSSl konfiqurasiyası

OpenSSL nədir və niyə biz bunu istəyirik, yəqin ki, artıq bilirsiniz. Yoxdursa, bura baxın. Bu, demək olar ki, bilməli olduğunuz hər şeyi əhatə edir. O, serverinizdə standart olaraq mövcud olmalıdır, lakin bəzi tənzimləmə tələb edə bilər. Məqsəd “right” sertifikatları yaratmaq üçün “right” parametrləri olan bir konfiqurasiya faylı yaratmaqdır: Növbəti işdə sizə daha iki alət lazımdır:

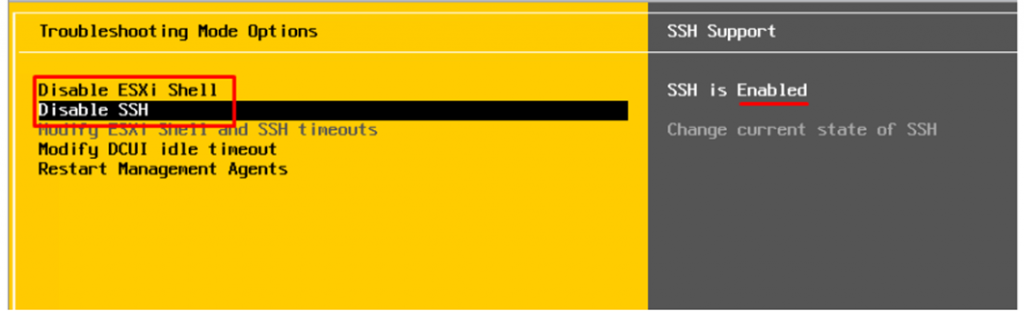

Hamısını əldə etmisinizsə, indi əmrin icrası və fayl ötürülməsi (hər iki istiqamətdə) üçün hosta qoşula bilərsiniz. Bununla davam etməzdən əvvəl, “Troubleshooting Mode Options” sekmesinde ESXi hostunuzun DCUI (Direct Console User Interface) içərisində müəyyən seçimləri aktivləşdirməlisiniz. Sadəcə iş üçün lazım olanı seçin və Enter düyməsini basın:

- “Enable ESXi Shell”;

- “Enable SSH”.

Bu, idarəetmə üçün SSH vasitəsilə ESXi hostuna qoşulmağa imkan verəcək. Bütün işlər bitdikdən sonra bütün parametrləri standartlarına qaytarın! Əks halda, ESXi hostunuz uzun müddət ictimai şəbəkədə təhlükəsiz qalmayacaq.

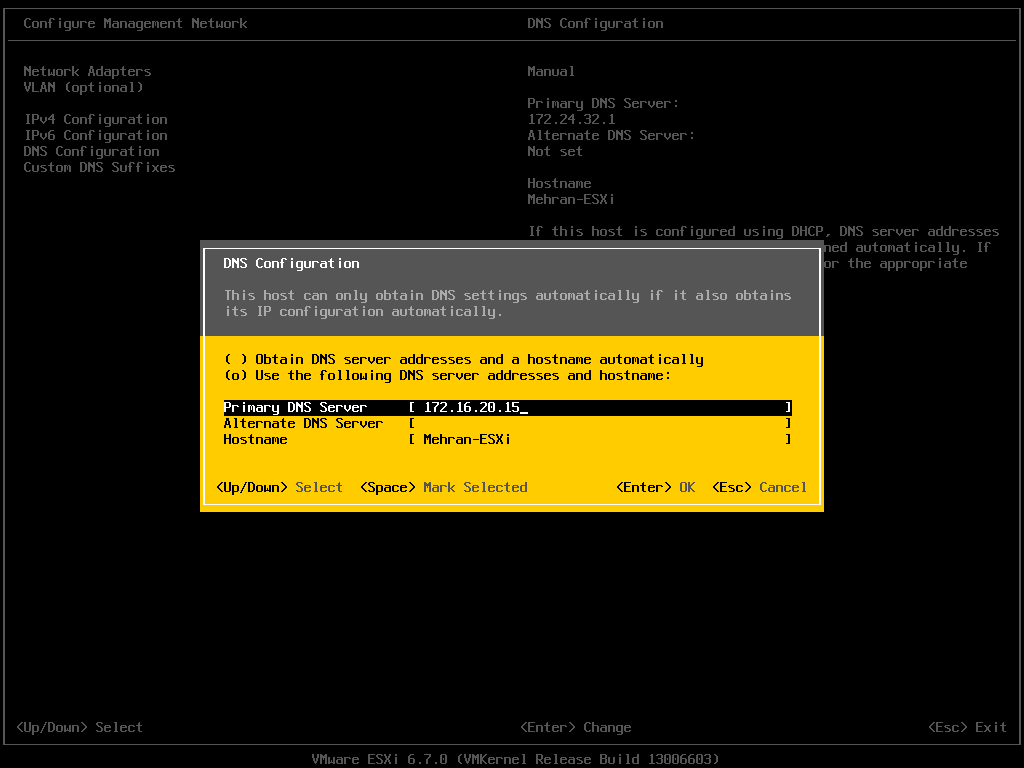

Bundan əlavə, “Configure Management Network”\“DNS Configuration” bölməsində host adını “localhost“dan başqa hər hansı bir şeyə dəyişdirin (mənimki “Mehran-ESXi“).

Sertifikatın yaradılması

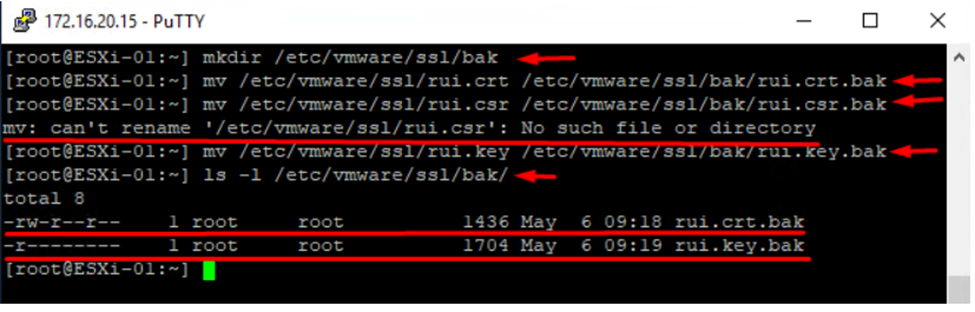

administrator və ys Root səlahiyyəti hesab altında Əvvəlcə Putty proqramı ilə EXSI-a qoşulun. Əvvəlcə cari sertifikatın və onun açarının nüsxələrini yaratmalı olacaqsınız ki, onlar sonradan bərpa oluna bilsinlər. Aşağıdakı əmrlərdən istifadə edin:

- mkdir /etc/vmware/ssl/bak

Kataloq yaradın.

- mv /etc/vmware/ssl/rui.crt /etc/vmware/ssl/bak/rui.crt.bak

Cari sertifikat nüsxəsini yeni kataloqda saxlayın:

- mv /etc/vmware/ssl/rui.csr /etc/vmware/ssl/bak/rui.csr.bak

Cari sertifikat yaratma sorğusunu kataloqda saxlayın (əgər sorğu əvvəllər yerinə yetirilməyibsə, səhv bildirişi ala bilərsiniz):

- mv /etc/vmware/ssl/rui.key /etc/vmware/ssl/bak/rui.key.bak

Cari sertifikat açarını kataloqda saxlayın.

- ls -l /etc/vmware/ssl/bak/

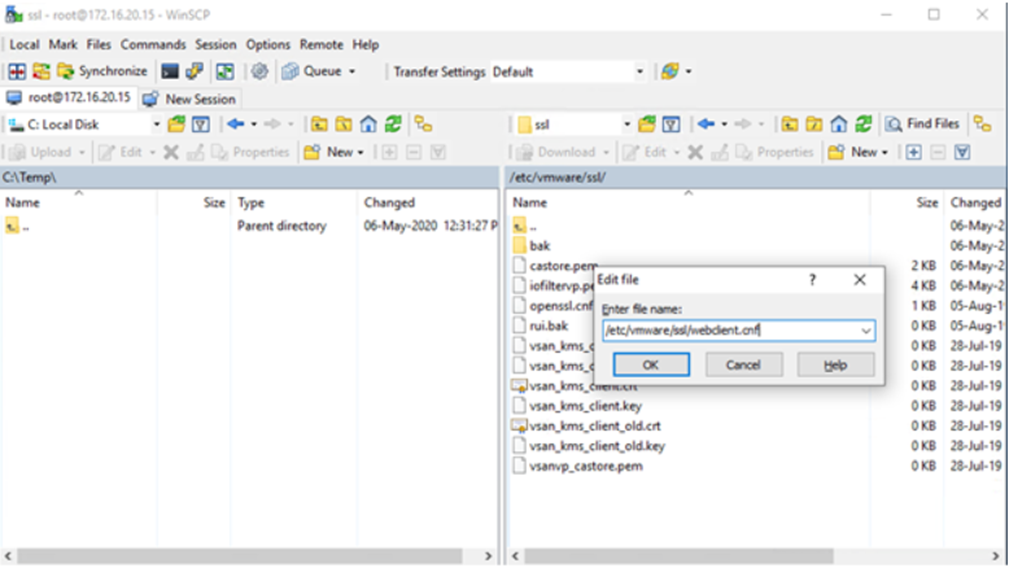

İndi WinSCP ilə hosta qoşulaq, (Ctrl+F4) yeni fayl yaradaq. ad verək “/etc/vmware/ssl/webclient.cnf” (no quotation marks!).

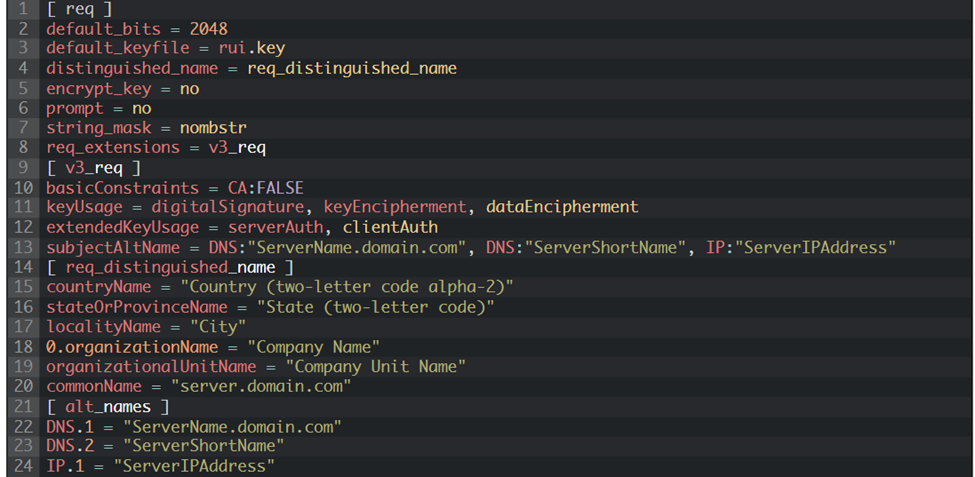

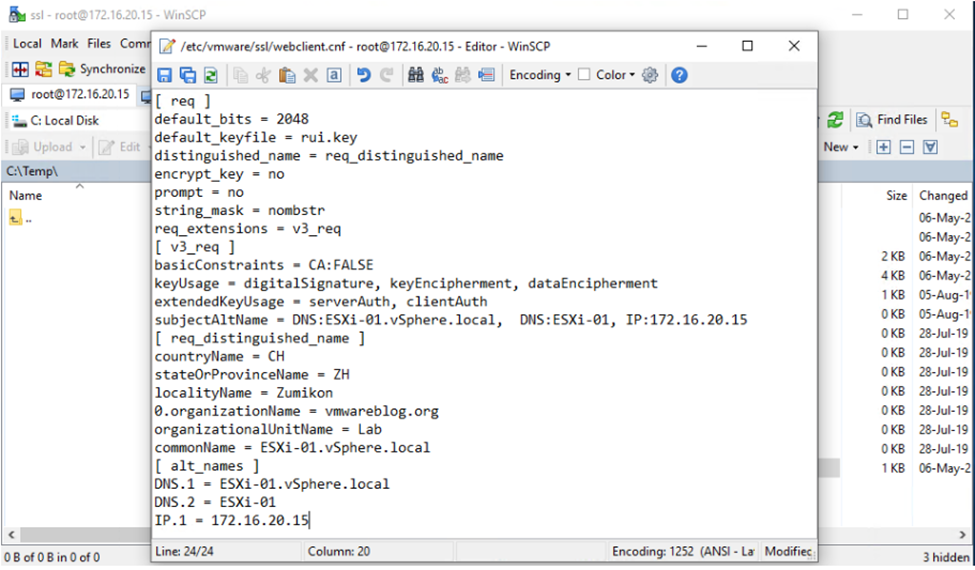

Insert the following:

Siz dırnaq işarələrindəki dəyərləri tələb etdiyiniz dəyərlərlə əvəz etməlisiniz (yenidən dırnaq işarələri yoxdur). “countryname” və “stateOrProvinceName” dəyərləri beynəlxalq alfa-2 kodunda olmalıdır. Ümumiyyətlə, ev sahibi ünvanınız və domen adınızla əlaqəli dəyərlərlə çox diqqətli olun, çünki sertifikatınızın işini riskə atırsınız. Bitirdikdən sonra dəyişiklikləri yadda saxlayın.

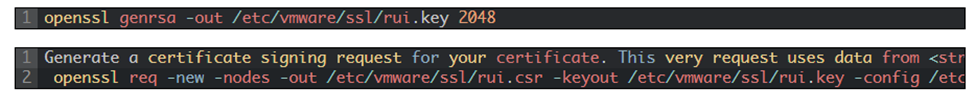

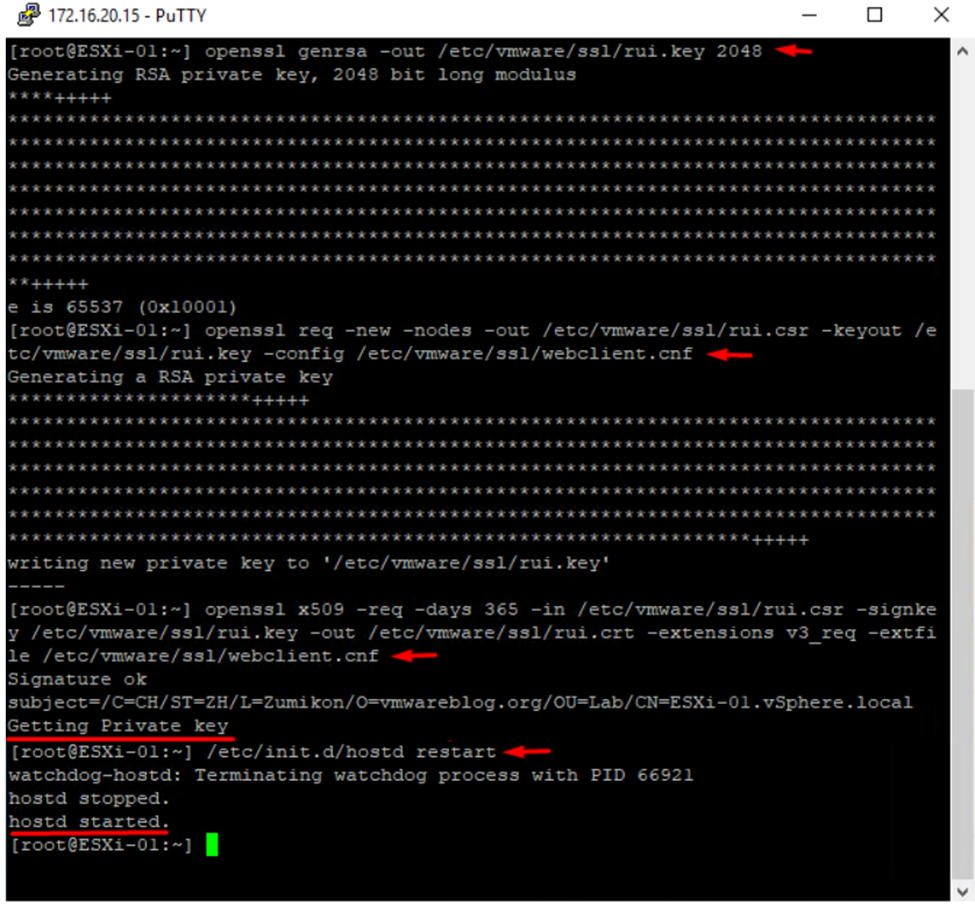

Yeni şifrələmə açarı yaradın. O, sertifikatınızı işlək vəziyyətdə saxlayaraq ESXi hostunda saxlanılacaq:

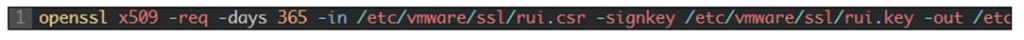

Sonrakı istifadə üçün sertifikatın özünü x509 standart formatında 365 gün etibarlılıq müddəti ilə yaradın:

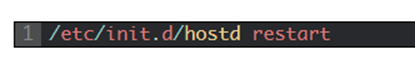

Putty-də ESXi host xidmətlərini yenidən başladın, beləliklə siz hostun özünü yenidən işə salmadan yeni sertifikatınızdan istifadə edə bilərsiniz:

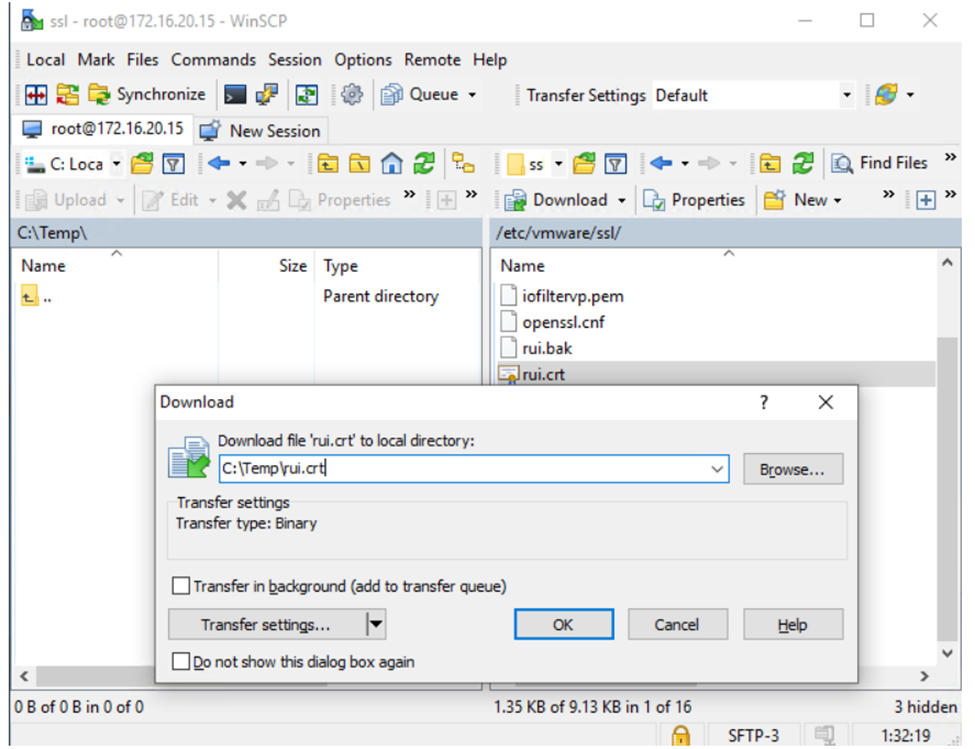

İndi etməli olduğunuz yeganə şey sertifikat faylını bu ESXi hostuna daxil olmaq üçün istənilən server və iş stansiyalarına köçürməkdir. WinSCP-də onun məzmununu yeniləyin (Ctrl+R) və sertifikat faylını (F5) yerli diskə köçürün, bizim vəziyyətimizdə rui.crt cari adı olan C:\Temp qovluğudur.

“Troubleshooting Mode Options” sekmesindəki bütün parametrləri defoltlarına qaytarmağı unutmayın!

Sertifikat Mağazasına Sertifikatın əlavə edilməsi

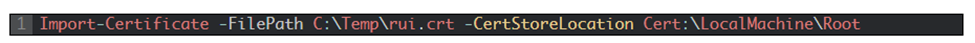

Admin hüquqları ilə PowerShell-i işə salın. Sertifikatı mağazaya aşağıdakı əmrlə idxal edin:

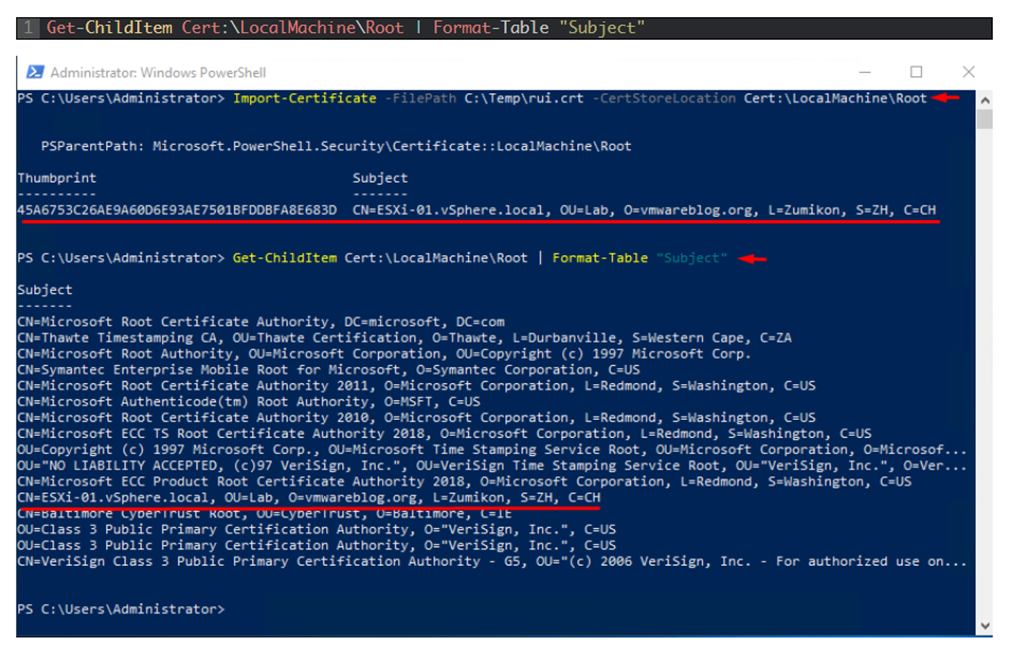

Gəlin daxil etdiyinizə əmin olun və onu aşağıdakı əmrlə mağaza sertifikatı siyahısında tapın:

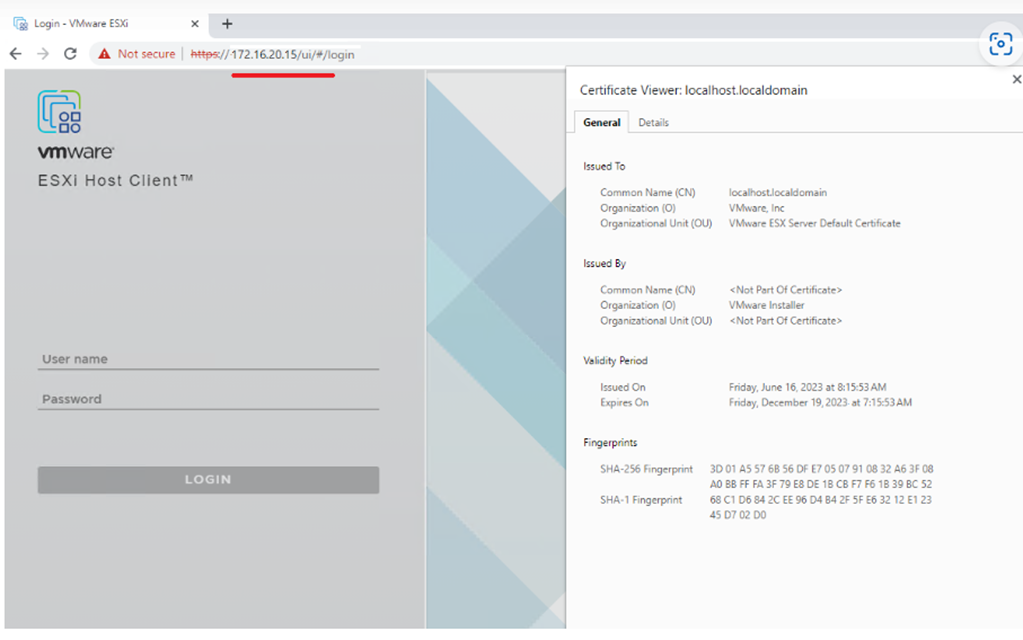

Nəhayət, sertifikatdan istifadə etmək, host ünvanını daxil etmək və düzgün işləməkdən həzz almaq üçün brauzerinizi işə salmağın və ya yenidən işə salmağın vaxtı gəldi.

Məqalə xoşunuza gəldi? Gələcək yazı üçün hər hansı bir sualınız və ya təklifiniz varsa, mehran@hematyar.net ünvanında və ya whatsapp da sizdən eşitmək istərdim .bu yazıdan yararlandığınız halda mənbəni qeyd etməyiniz xahiş olunur.Hamısı budur, yoldaşlar ! Ümid edirəm ki, bu mənim üçün olduğu kimi sizin də həyatı bir az asanlaşdıracaq.

Author: Ph.D (c) Mehran Hematyar(Hemmatyar -مهران همت یار )