Active Directory nə üçündür?

Siz Active Directory-ni istifadəçilər, cihazlar, proqramlar, qruplar üzrə qeyd məlumatlarını saxlayan, icazələr verən və bütün bu məlumatları iyerarxik strukturda idarə edən xidmət/verilənlər bazası kimi görə bilərsiniz. Onun əsas funksiyası istifadəçiləri və kompüterləri autentifikasiya (AuthN) və avtorizasiya (AuthZ) etməkdir.

Active Directory açar sözləri

- AD: “Active Directory” üçün qısaldılmışdır.

- AD DS: “Active Directory Domain Services”, onu işlədən serverə aiddir.

- DC: “Domain Controller”, AD DS rolunu işləyən serverə aiddir, domen nəzarətçisinin əsas funksiyası istifadəçiləri və onların resurslarını domen şəbəkəsinə autentifikasiya etmək və icazə verməkdir.

- DNS: “Domain Name System”in qısaltması, AD DS DNS adının həlli xidmətlərindən istifadə edir ki, müştərilər DC-ləri və bir-biri ilə əlaqə saxlamaq üçün kataloq xidmətinə ev sahibliyi edən DC-ləri tapa bilsinlər.

- GC: “Global Catalog” DC üçün məlumat saxlama xidmətidir. Standart olaraq, domendəki ilk DC GC server kimi təyin olunur. GC ilə işləyən DC Qlobal Kataloq Serveri kimi tanınır. GC Server bütün məlumatların nüsxələrini saxlayır və meşə daxilində obyektlər və meşə axtarışlarını həyata keçirmək üçün istifadə olunur.

- Schema: Bu, obyektlərin AD-də necə yaradıla, saxlanıla və istifadə oluna biləcəyini müəyyən edən plandır. Hər bir obyekt bir sinfin nümunəsidir və hər bir sinfin öz atributları və sintaksisi var. Əgər siz “Kompüter obyekti” yaratsanız, həmin obyekt “Kompüter Sinfi”nin bir nümunəsidir.

- RODC: “Read-Only Domain Controller” yalnız oxunan AD verilənlər bazasını saxlayan və dəyişikliklərə icazə verməyən serverdir. Məqsədi fiziki təhlükəsizliyi yaxşılaşdırmaqdır.

- FQDN: “Fully Qualified Domain Name” host adı və domen adından ibarət addır. Məsələn, “mirage.net” domenində “server1” adlı kompüter obyekti üçün FQDN “server1.mirage.net” olacaqdır.

- FSMO: “Flexible Single Master Operation” yeni meşə yaradılarkən ilk DC-də quraşdırılmış rollardır.

- LDAP: “Lightweight Directory Access Protocol” kataloq xidmətlərinə daxil olmaq və autentifikasiya etmək üçün istifadə olunan proqramlar və sistemlər üçün kommunikasiya mexanizmini təmin edən açıq protokoldur. Kerberos Auth, SASL, SSL (Secure Sockets Layer) ilə işləyir. Müştəri/server modelidir və TCP/IP üzərində işləyir. Sadə sözlə LDAP AD ilə danışmağın bir yoludur.

- ADWS: “Active Directory Web Services” yerli kataloq domenlərinin və AD LDS nümunələrinin uzaqdan idarə olunmasına imkan verən xidmətdir. O, AD DS və ya AD LDS rolu ilə avtomatik quraşdırılır və 9389 portu üzərində Web Socket protokolundan istifadə edir.

- AD Recycle bin: Bu funksiya sizə silinmiş obyektləri bərpa etməyə imkan verir. Standart olaraq aktiv deyil, lakin siz buradan necə aktivləşdirməyi öyrənə bilərsiniz.

- SYSVOL: AD-dən məlumatı saxlayın və onu digər DC-lərə təkrarlayın. Paylaşılan qovluqdur və onların defolt yeri %SYSTEMROOT%\SYSVOL\sysvol-dur.

Domen Strukturu

AD şəbəkə topologiyası və ya DC-lər ilə maraqlanmır, o, sadəcə resursları məntiqi şəkildə strukturlaşdırır. Beləliklə, AD resursları fiziki yeri ilə tapmaq əvəzinə, onları adı ilə tapır. AD aşağıdakı iyerarxik quruluşu izləyir:

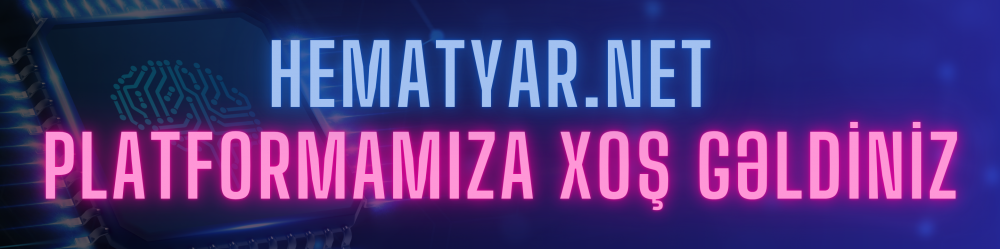

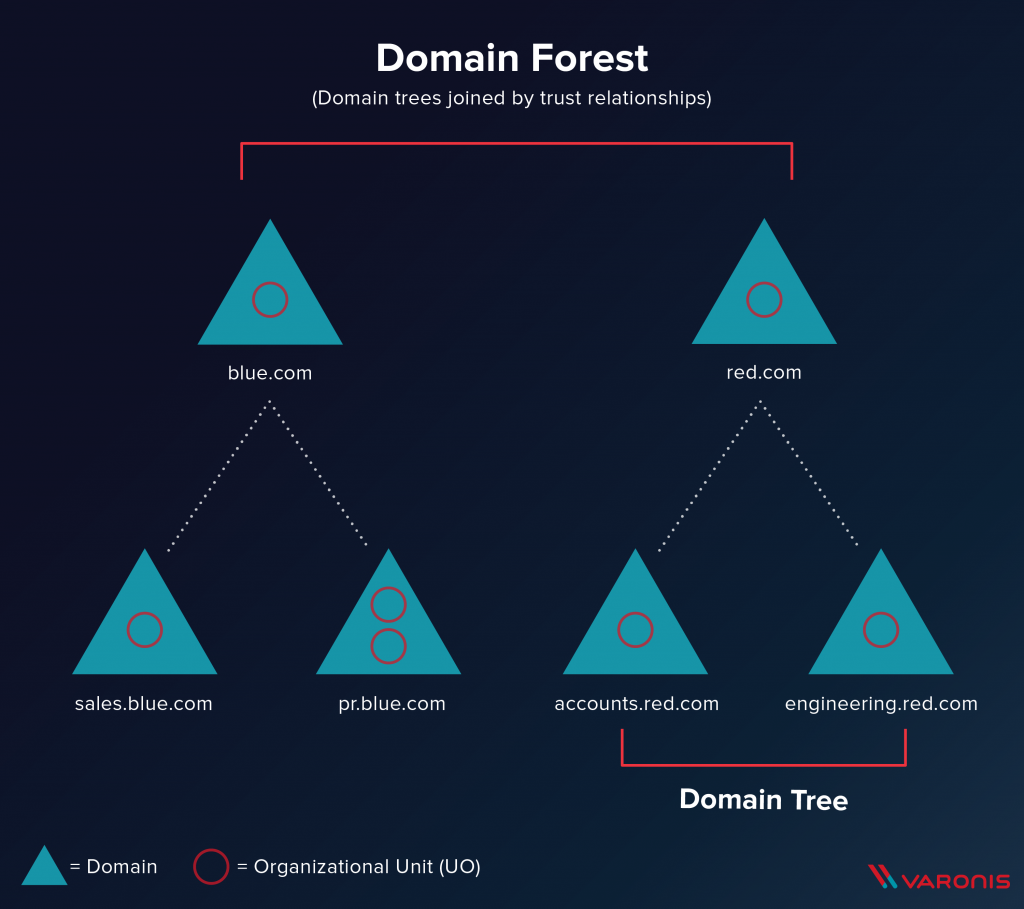

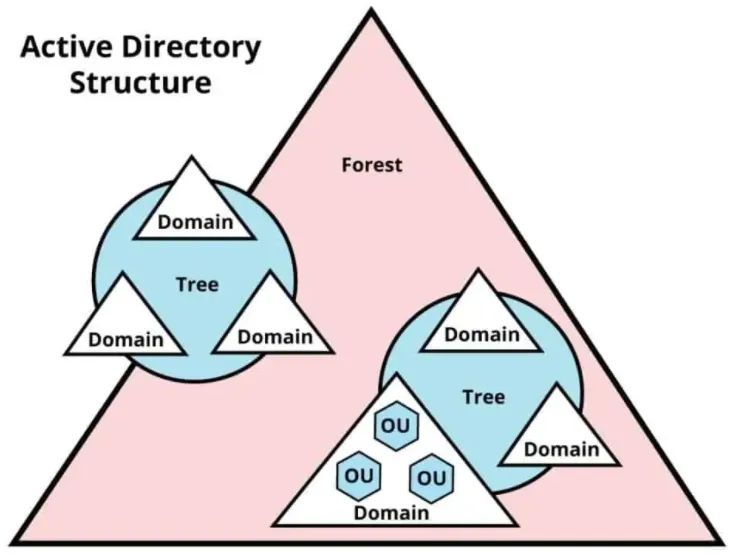

- Forest: Meşə bir və ya daha çox AD ağacının toplusudur, iyerarxik quruluşda üst konteynerdir və ağaclar arasında məntiqi bir ayrılıq yaradır. AD-də yaradılan ilk domen avtomatik olaraq meşə yaradacaq. Meşədə bir və ya daha çox domeni olan tək və ya çoxlu ağac ola bilər. Həmçinin meşə daxilindəki ağaclar eyni sxemi paylaşır, yəni obyektlər içindəki bütün məzmun meşədəki bütün domenlərdə təkrarlanacaq. Meşədəki domenlər standart olaraq bir-birinə güvənir.

- Tree: Hamısı eyni DNS ad məkanından istifadə edərək iyerarxik şəkildə bağlanmış bir sıra domenlərdir. Onlar eyni domen ağacının bir hissəsidir və parent və child domenləri arasında etibar avtomatik olaraq yaradılır. Buna misal olaraq “mirage.net” “dev” adlı domenə əlavə edilsə, “dev.mirage.net” adlandırılacaq.

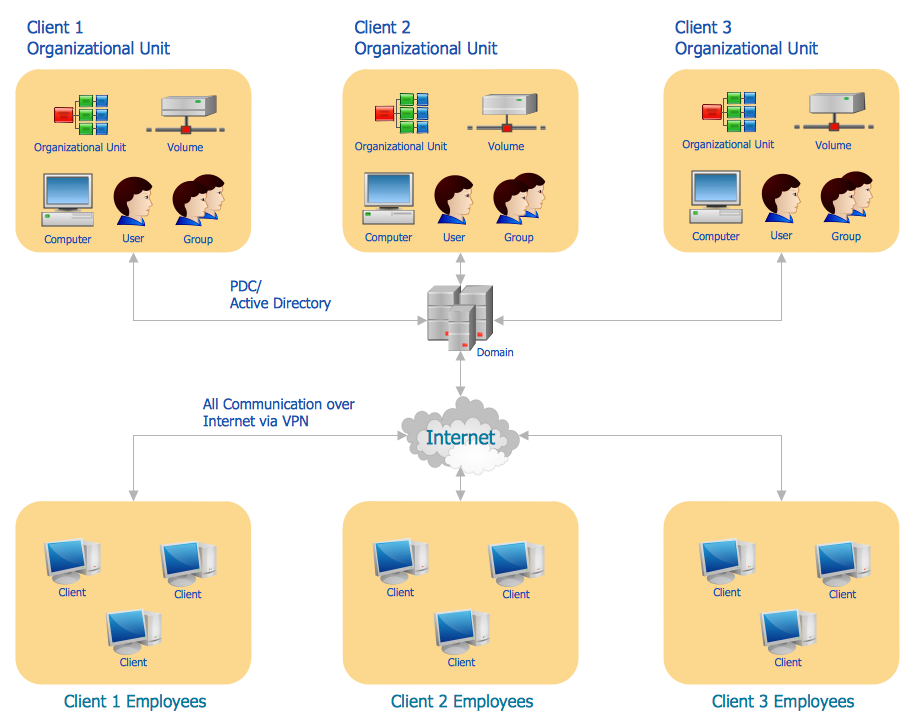

- Domen: Domenlər Active Directory daxilində konteynerlərin və obyektlərin məntiqi vahidləridir. Domen istifadəçilər, qruplar, kompüterlər üçün iyerarxik quruluşa malikdir. Domendə həmçinin domeni müəyyən etmək üçün DNS adı, istifadəçilərə, qruplara və kompüterlərə tətbiq oluna bilən siyasətlər, domendəki resurslara autentifikasiya və avtorizasiyanı təmin edən təhlükəsizlik xidmətləri daxildir. Bir domenin çoxlu alt domenləri ola bilər.

Active Directory obyektləri

AD-dəki obyektlər istifadəçilər, qruplar, kompüterlər, printerlər, paylaşılan qovluqlar və ya proqramlar kimi şəbəkədə bir şeyi təmsil edən resurslardır. Bu obyektlər domenlərə və OU-lara yerləşdirilə bilər. Gəlin hər bir obyekt növünə nəzər salaq:

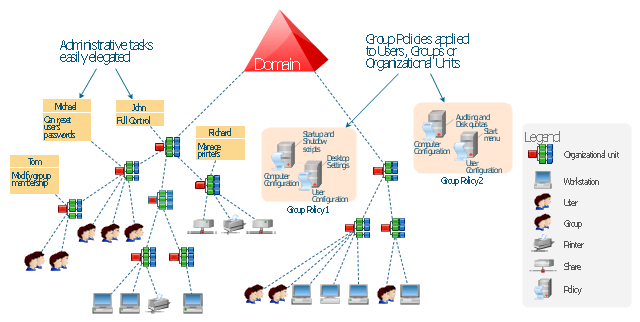

- OU (Organizational Unit): OU eyni domendən müxtəlif obyektləri ehtiva edə bilən obyektdir. Siz OU-lardan istifadəçiləri, kontaktları, kompüterləri və qrupları saxlamaq və idarə etmək üçün istifadə edə bilərsiniz. OU-lar həmçinin qrup siyasəti parametrlərini və icazələri bütün konteynerə tətbiq etmək üçün istifadə olunur.

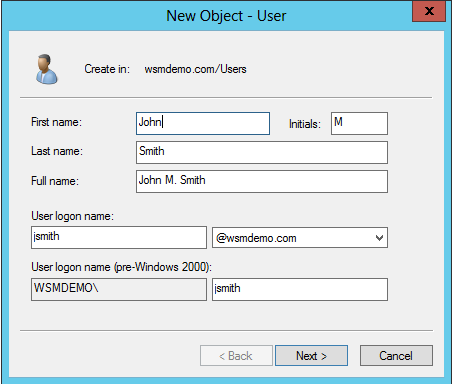

- Users: Domen resurslarına giriş əldə etmək üçün şəxslərə təyin edilmiş obyektlərdir. İstifadəçilər proqramları və ya sistem xidmətlərini işə salmaq üçün də istifadə edilə bilər.

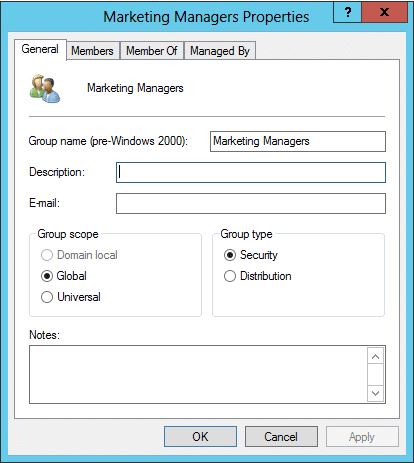

- Groups: Bu obyektlər istifadəçilərin, kompüterlərin və ya kontaktların toplusudur. İki növ qrup var:

- Təhlükəsizlik: Resurslara təyin etmək və ya icazələri tətbiq etmək üçün istifadə edilə bilən obyektlər qrupudur.

- Paylanma: Bu qruplar bir qrup istifadəçiyə e-poçt göndərmək üçün e-poçt proqramları tərəfindən istifadə olunur.

- Computers: Bu, domenə qoşulmuş digər kompüterləri təmsil edir.

- Contacts: Bu obyekt üçüncü tərəf kontaktları haqqında məlumatı ehtiva edir, domenə daxil olmaq mümkün deyil. Bu obyektin SID-si yoxdur və icazələri qorumaq üçün istifadə edilə bilməz.

- Printers: Bu obyektlər domen daxilində paylaşılan printerlərdir.

FSMO

FSMO rollar Active Directory-nin düzgün işləməsi üçün əhəmiyyətlidir. Bu rollar autentifikasiyanı və icazələri idarə edir və müxtəlif DC-lərdə paylana bilər. Beş FSMO rolu var:

- Schema Master: Active Directory sxemindəki bütün dəyişiklikləri idarə edən geniş meşə roludur. Bütün meşədə yalnız bir var.

- Domain Naming Master: Domen adlarının idarə edilməsindən məsul olan meşə geniş roludur. Bütün meşədə yalnız bir var.

- PDC Emulator: “Primary Domain Controller Emulator” roluna malik DC domen daxilində ən yüksək səlahiyyətə malik DC-dir. Bu rol autentifikasiya sorğularını, parol dəyişikliklərini, istifadəçi bloklamalarını, qrup siyasətlərini idarə edir və zaman serveridir. Geniş domen roludur.

- RID Master: “Relative Identifier” master rolu SID bloklarının saxlanmasına və onların domen daxilində müxtəlif DC-lərə təyin edilməsinə cavabdehdir. Obyektlər yaradıldıqda, onlar unikal SID və nisbi şəxsiyyət vəsiqəsi alırlar. Geniş domen roludur.

- Infrastructure Master: Bu rol digər domenlərdə dəyişiklikləri izləyir və domen daxilində bu dəyişikliklərin qarşısını alır. Geniş domen roludur