Rəqəmsal Sertifikat Nədir və Necə İşləyir?

Açıq açar sertifikatları kimi də tanınan rəqəmsal sertifikatlar fərdlərin və təşkilatların internet vasitəsilə məlumatları təhlükəsiz şəkildə mübadilə etməsinə imkan verən və açıq açar infrastrukturu (PKI) istifadə edən elektron sənədlərdir. Bu sertifikatlar asimmetrik kriptoqrafiya vasitəsilə serverlərin, cihazların və istifadəçilərin autentifikasiyasını həyata keçirir. Şifrlənmiş ünsiyyət, rəqəmsal əməliyyatlar və autentifikasiya prosesləri rəqəmsal sertifikatların köməyi ilə təhlükəsiz şəkildə həyata keçirilir. Rəqəmsal sertifikatlar əsasən SSL/TLS bağlantılarında istifadə edilir və veb brauzerlərlə serverlər arasında məlumatların şifrələnməsini və doğrulanmasını təmin edir. Bununla yanaşı onlar rəqəmsal imzaların autentifikasiyası və açarların təhlükəsiz paylaşılması üçün də istifadə olunur. Bütün əsas veb brauzerlər və serverlər rəqəmsal sertifikatlar vasitəsilə məlumatların etibarlılığını və təhlükəsizliyini təsdiqləyir, beləliklə, nəşr edilmiş məzmunun dəyişdirilməməsini və qorunmasını təmin edir. Sertifikat Orqanları (CA) tərəfindən təqdim olunan rəqəmsal sertifikatlar həm onlayn, həm də oflayn mühitlərdə məlumat məxfiliyini və kriptoqrafik təhlükəsizliyi təmin edir. Bu sertifikatlar təkcə veb saytların və simsiz şəbəkələrin deyil, həm də IoT cihazlarının, şəbəkə infrastrukturunun və virtual şəxsi şəbəkələrin qorunmasına kömək edir. Məsələn, mobil əməliyyat mühitləri, planşetlər və digər cihazlar rəqəmsal sertifikatlar vasitəsilə təhlükəsiz məlumat mübadiləsini dəstəkləyir. Beləliklə, rəqəmsal sertifikatlar həm fərdi istifadəçilər, həm də korporativ təşkilatlar üçün etibarlılıq, məxfilik və təhlükəsizlik təmin edən vacib texnologiyadır. Onlar yalnız internet üzərindən deyil, həm də yerli şəbəkələrdə və oflayn sistemlərdə təhlükəsizliyi artırmaq üçün geniş şəkildə istifadə olunur.

Rəqəmsal sertifikatların yaradılması

- Bir şəxs və ya təşkilat şəxsi və açıq açarlardan ibarət kriptoqrafik açar cütü yaradır.

- Bu şəxs və ya təşkilat şəxsi açarını gizli saxlayır və açıq açarını, həmçinin sertifikatın yaradılması üçün tələb olunan məlumatları Sertifikat Orqanına (CA) təqdim edir.

- Sertifikat Orqanı sertifikatın növündən asılı olaraq müxtəlif üsullarla, məsələn, sənəd yoxlamaları, telefon zəngləri və ya üzbəüz görüşlər vasitəsilə şəxs və ya təşkilatın kimliyini təsdiqləyir.

- Şəxsiyyət təsdiqləndikdən sonra Sertifikat Orqanı açıq açarı və kimlik məlumatlarını ehtiva edən rəqəmsal sertifikat yaradır və daha sonra sertifikatı öz şəxsi açarı ilə imzalayaraq sertifikatın düzgünlüyünə zəmanət verir.

- İmzalanmış sertifikat şəxsə təqdim olunur və sərbəst şəkildə paylaşıla bilir.

- Sertifikat sahibilə təhlükəsiz ünsiyyət qurmaq istədikdə ictimai açardan istifadə edilir.

X.509 Standartı

X.509 standartı şəbəkələr üzərindən kimlikləri təsdiq etmək və təhlükəsiz rabitə qurmaq üçün istifadə olunan rəqəmsal sertifikatların formatını müəyyən edən bir standartdır.

X.509 Sertifikatları

X.509 sertifikatları geniş şəkildə qəbul edilmiş beynəlxalq X.509 açıq açar infrastrukturu standartından istifadə edərək açıq açarın sertifikatda yerləşən istifadəçi, kompüter və ya xidmət kimliyinə aid olduğunu təsdiq edən rəqəmsal sertifikatlardır. X.509 standartına əsaslanan rəqəmsal sertifikatlarda məlumatların şifrələnməsi üçün əsasən RSA və ya ECC kimi asimmetrik kriptoqrafik alqoritmlər istifadə olunur. X.509 sertifikatı Beynəlxalq Telekommunikasiya Birliyinin Telekommunikasiya Standartlaşdırma Sektoru (ITU-T) tərəfindən müəyyən edilmişdir. Sertifikat ümumiyyətlə kompüter şəbəkələrində internet üzərindən kimlik və təhlükəsizliyi idarə etmək üçün istifadə olunur. X.509 sertifikatı həmçinin elektron poçt, cihaz ünsiyyəti və rəqəmsal imzaların təhlükəsizliyini təmin etmək üçün istifadə edilə bilər.

İlk X.509 sertifikatları 1988-ci ildə ITU-T və X.500 kataloq xidmətləri standartı çərçivəsində verilmişdir. Cari versiya, yəni 2019-cu ilin oktyabrında müəyyən edilən versiya 9-dur. Daha çox versiyalar çıxdıqca daha çox sertifikat sahəsi əlavə edilmiş və təkmilləşdirilmişdir.

X.509 sertifikatı sertifikatın verildiyi kimlik və onu verən kimlik haqqında bəzi məlumatları ehtiva edir. X.509 sertifikatında standart olaraq aşağıdakı məlumatlar mövcuddur:

- Versiya: Hansı X.509 versiyasının sertifikata tətbiq edildiyini göstərir.

- Seriya nömrəsi: Sertifikatı yaradan Sertifikat Orqanı bu sertifikatı digər sertifikatlardan fərqləndirmək üçün bir seriya nömrəsi təyin etməlidir.

- Alqoritm məlumatı: İstifadə olunan imza alqoritması.

- Verən orqanın seçilmiş adı: Sertifikatı verən orqan, yəni Sertifikat Orqanı (CA).

- Sertifikatın etibarlılıq dövrü: Sertifikatın etibarlı olduğu başlama və bitiş tarixləri.

- Subyektin Fərqlənən Adı: Sertifikatın verildiyi kimlik.

- Subyektin açıq açar məlumatı: Kimliklə əlaqəli açıq açar.

- Genişləmələr: Əlavə məlumatlar, məsələn, alternativ subyekt adları və ya sertifikat siyasətləri.

- Sertifikat İmzası: Sertifikatı verən qurumun rəqəmsal imzası. Bu sertifikatın tamlığını və bütövlüyünü təmin edir.

X.509 sertifikatlarının ümumi tətbiq sahələri aşağıdakılardır:

Rəqəmsal kimliklər: X.509 sertifikatlarının əsas istifadəsi cihazların, insanların, məlumatların və tətbiqlərin rəqəmsal kimliklərinin təsdiqlənməsidir.

TLS/SSL və veb brauzer təhlükəsizliyi: X.509 standartı TLS/SSL protokollarının əsasını təşkil edir. Veb brauzerlər bir veb səhifəsinin X.509 sertifikatını oxuyaraq onun TLS/SSL vəziyyətini təsdiqləyir.

Rəqəmsal imzalar və sənəd imzalama: X.509 sertifikatları rəqəmsal olaraq imzalanmış sənədin kimliyini təsdiqləyə bilər, xüsusən də həm imzanı, həm də sənədi təsdiqləmək üçün istifadə olunur.

Email sertifikatları: Təhlükəsiz e-poçt standartları, məsələn, S/MIME, X.509 sertifikatlarından istifadə edir.

SSH (Secure Shell) açarları: SSH açarları X.509 sertifikatlarının bir formasıdır. Onlar SSH protokolunda istifadə edilən təhlükəsiz giriş məlumatlarını təmin edir.

Kod imzalama: Kod imzalama sertifikatlardan istifadə edərək kodu təsdiqləyir ki, son istifadəçilər bu kodun üçüncü tərəf tərəfindən dəyişdirilmədiyini təsdiq edə bilsinlər.

Rəqəmsal Sertifikatların Növləri

TLS/SSL sertifikatları və onların işləmə prinsipi

TLS/SSL sertifikatları serverdə – məsələn, tətbiq, poçt və ya veb serverində yerləşir və onun müştərilərlə əlaqəsinin şifrələnmiş və təhlükəsiz olmasını təmin edir. Sertifikat serverə müştərilərə şifrələnmiş mesajlar göndərmək və qəbul etmək üçün autentifikasiya təqdim edir. TLS/SSL sertifikatının mövcudluğu URL və ya veb ünvanının əvvəlindəki HTTPS təyinatı ilə göstərilir. Bu sertifikatlar üç formada mövcuddur:

DV (Domain Validated) SSL sertifikatları yalnız domenin sahibinin kimliyini təsdiqləyir və bu proses adətən avtomatlaşdırılmışdır. Domenə sahiblik e-poçt təsdiqi və ya DNS qeydinin yoxlanılması ilə təsdiqlənir. Bu sertifikatlar əsasən şəxsi veb-saytlar və bloqlar üçün istifadə olunur, çünki təşkilat haqqında əlavə məlumat təqdim etmir.

OV (Organization Validated) SSL sertifikatları domenə sahibliklə yanaşı, təşkilatın şəxsiyyətini də təsdiqləyir. Sertifikat Orqanı (CA) təşkilatın qeydiyyat sənədlərini və fiziki ünvanını yoxlayır. Bu sertifikatlar biznes veb-saytları üçün nəzərdə tutulub və istifadəçilərə təşkilatın etibarlılığını göstərir.

EV (Extended Validation) SSL sertifikatları ən yüksək səviyyədə autentifikasiya təmin edir və təşkilatın hüquqi, fiziki və fəaliyyət statusu ilə bağlı geniş yoxlama tələb edir. Brauzer ünvan çubuğunda təşkilatın adı göstərilir, bu da istifadəçilər üçün maksimum etibarlılığı təmin edir. EV SSL sertifikatları maliyyə qurumları, e-ticarət platformaları və yüksək təhlükəsizlik tələb edən veb-saytlar üçün istifadə olunur.

SSL/TLS sertifikatları müxtəlif domen növlərini dəstəkləyə bilər:

Tək domenli SSL/TLS sertifikatları

Tək domenli SSL/TLS sertifikatı yalnız bir domeni və ya subdomeni qoruyan SSL/TLS sertifikatıdır. Domen bir vebsaytın əsas URL-i və ya ünvanıdır, məsələn, amazon.com. Subdomen isə əsas domenin qarşısında olan mətn uzantısı ilə qeyd olunur, məsələn, aws.amazon.com. Nümunə olaraq qeyd edə bilərik ki, tək domenli SSL/TLS sertifikatını http://example.com üçün istifadə edə bilərsiniz. Ancaq eyni sertifikatı həm http://example.com, həm də sub.example.com üçün eyni anda istifadə etmək mümkün deyil.

Wildcard SSL/TLS sertifikatları

Wildcard SSL/TLS sertifikatı bir domeni və onun bütün subdomenlərini qoruyan SSL/TLS sertifikatıdır. Məsələn, Wildcard SSL/TLS sertifikatından http://example.com, blog.example.com və shop.example.com üçün istifadə etmək mümkündür.

Çox domenli SSL/TLS sertifikatları

Çox domenli SSL/TLS sertifikatları eyni sahibliyə malik olan bir və ya müxtəlif serverlərdə yerləşdirilən bir neçə domen adını SSL/TLS ilə qorumaq imkanı verir. Məsələn, bir çox domenli sertifikat alaraq http://example1.com, domain2.co.uk, shop.business3.com və chat.message.au kimi domenləri qorumaq mümkündür.

Brauzerlər SSL/TLS sertifikatından istifadə edərək SSL/TLS handshake vasitəsilə veb serverlə təhlükəsiz bağlantı qurur. SSL/TLS handshake HTTPS kommunikasiya texnologiyasının bir hissəsidir. Bu, HTTP və SSL/TLS-in birləşməsidir. HTTP brauzerlərin məlumatları adi mətn şəklində veb serverə göndərmək üçün istifadə etdiyi protokoldur. HTTP şifrələnməmiş məlumatları ötürür, yəni brauzerdən göndərilən məlumatlar üçüncü tərəflər tərəfindən ələ keçirilə və oxuna bilər. Brauzerlər tamamilə təhlükəsiz kommunikasiya üçün HTTP-ni SSL/TLS sertifikatları ilə, yəni HTTPS vasitəsilə istifadə edir.

SSL/TLS handshake

SSL/TLS handshake aşağıdakı addımları əhatə edir:

1. Brauzer SSL/TLS ilə təhlükəsiz vebsayt açır və veb serverə qoşulur.

2. Brauzer veb serverin identifikasiyasını təsdiq etmək üçün tanıdıcı məlumat tələb edir.

3. Veb server cavab olaraq açıq açar daxil olan SSL/TLS sertifikatını göndərir.

4. Brauzer SSL/TLS sertifikatının etibarlılığını və vebsayt domeninə uyğunluğunu yoxlayır. Brauzer sertifikatdan razı qaldıqdan sonra açıq açardan istifadə edərək gizli sessiya açarı olan mesajı şifrələyir və göndərir.

5. Veb server şəxsi açarından istifadə edərək mesajı deşifrə edir və sessiya açarını əldə edir. Daha sonra sessiya açarından istifadə edərək brauzerə təsdiq mesajını şifrələyib göndərir. Artıq brauzer və veb server eyni sessiya açarını istifadə edərək təhlükəsiz mesaj mübadiləsinə başlayır.

Kod imzalama sertifikatları (Code signing certificates)

Kod imzalama sertifikatları internet üzərindən yüklənən proqram təminatının və ya faylların autentifikasiyasını təsdiq etmək üçün istifadə olunur. Proqram təminatını yaradan və ya yayımlayan şəxs proqramı imzalayaraq istifadəçilərə onun orijinal olduğunu təsdiq edir. Bu, xüsusilə proqram təminatını üçüncü tərəf vebsaytlarında əlçatan edən provayderlər üçün faydalıdır, çünki faylların dəyişdirilmədiyini sübut etməyə kömək edir.

Mərhələlər:

- Tərtibatçı və ya proqram təminatı təchizatçısı etibarlı Sertifikat Orqanına (CA) kod imzalama sertifikatı üçün müraciət edir.

- Tərtibatçının kimliyini təsdiq etdikdən sonra CA tərtibatçının açıq açarını ehtiva edən rəqəmsal sertifikat verir.

- Tərtibatçı proqram təminatını və ya faylları imzalamaq üçün öz şəxsi açarını (sertifikatdakı açıq açarla uyğun gələn) istifadə edir.

- Rəqəmsal imza və tərtibatçının rəqəmsal sertifikatı proqram təminatına əlavə edilir.

- İstifadəçi proqram təminatını yüklədikdə onların sistemi rəqəmsal imzanı təsdiqləmək üçün proqram təminatına əlavə olunmuş sertifikatdan açıq açarı əldə edir.

- Əgər imza etibarlıdırsa, bu, proqram təminatının orijinal olduğunu və imzalanandan sonra heç bir dəyişiklik edilmədiyini təsdiqləyir.

Müştəri sertifikatları (Client Certificates)

Müştəri sertifikatı bir istifadəçini digər istifadəçiyə və ya cihazı başqa bir cihaza tanıtmaq üçün istifadə olunan rəqəmsal şəxsiyyətdir. Bunun ümumi bir nümunəsi e-poçt ünsiyyətidir, burada göndərici mesajı rəqəmsal olaraq imzalayır və alıcı həmin imzanı yoxlayır. Müştəri sertifikatları həmçinin istifadəçilərə qorunan verilənlər bazalarına giriş əldə etməkdə kömək edə bilər. Buna nümunə olaraq S/MIME (Secure/Multipurpose Internet Mail Extensions) sertifikatını göstərə bilərik.

Root Sertifikatları (Root certificates)

Root sertifikatı rəqəmsal sertifikatlar zəncirinin əsasını təşkil edən və Sertifikat Təchizatçısı (CA) tərəfindən verilən ən yüksək səviyyəli sertifikatdır. Bu sertifikat digər sertifikatların (aralıq və son istifadəçi sertifikatlarının) etibarlılığını təsdiq edən mənbə kimi çıxış edir. Root sertifikatları adətən brauzerlər və əməliyyat sistemlərində quraşdırılmış şəkildə gəlir. Məşhur root sertifikatlarına misal olaraq DigiCert Global Root CA, ISRG Root X1 və Baltimore CyberTrust Root sertifikatlarını göstərmək olar.

Self-Signed Sertifikatlar (Self-Signed Certificates)

Self-Signed Sertifikatlar istifadəçi tərəfindən yaradılan və eyni istifadəçi tərəfindən imzalanan rəqəmsal sertifikatdır. Bu sertifikatlar Sertifikat Orqanının (CA) yoxlama və təsdiq prosesindən keçmir, buna görə də etibar zəncirinə daxil deyil. Əsasən daxili testlər, şəxsi istifadə və ya məhdud təhlükəsizlik tələbləri üçün istifadə olunur. Məsələn, localhost kimi yerli serverdə HTTPS bağlantısını təmin etmək üçün Self-Signed sertifikatından istifadə edilə bilər.

Etibar Zənciri Nədir?

Etibar zənciri (Chain of Trust) kök Sertifikat Orqanları, aralıq Sertifikat Orqanları və vebsayt sahibləri arasındakı iyerarxik əlaqəni ifadə edir və bu iyerarxiyanın rəqəmsal sertifikatların etibarlılığını necə təsdiq etdiyini izah edir. Etibar zəncirini başa düşmək üçün rəqəmsal sertifikat imzalanmasının bu iyerarxik quruluşunu anlamaq vacibdir.

Sertifikat Orqanları qlobal İnternet rabitəsinin və tətbiq təhlükəsizliyinin təhlükəsiz fəaliyyətini dəstəkləyən əsas təşkilatlardır. Sertifikat Orqanları etibarlı üçüncü tərəf kimi fəaliyyət göstərir və onların əsas funksiyası rəqəmsal sertifikatlar buraxmaqdır.

Kök Sertifikat Orqanları

Kök CA-lar sertifikat zəncirinin təməlini təşkil edən sertifikatları təmin edir və bu zəncir nəticəsində vebsaytlarla təsdiqlənmiş HTTPS əlaqəsi yaranır. Etibar Zəncirinin başında Kök Sertifikat Orqanları (Root CAs) dayanır. Bunlar əməliyyat sistemləri və veb brauzerlərində əvvəlcədən quraşdırılmış ictimai sertifikatları olan, yüksək etibarlı qlobal şirkətlərdir. İnternet təhlükəsizliyindəki kritik rolu səbəbindən kök CA-ların təhlükəsizlik standartlarını son dərəcə yüksək səviyyədə saxlaması gözlənilir ki, pozulmalara mane olsun.

Aralıq Sertifikat Orqanları

Aralıq CA-lar (Intermediate CAs) kök CA-lar ilə sertifikat alanlar, məsələn, vebsayt sahibləri arasında körpü rolunu oynayır. Aralıq CA-lar,kök CA-lar tərəfindən sertifikatlaşdırılır və buna görə də kök CA adına sertifikatlar buraxa bilərlər. Aralıq CA-lar kök CA-nı İnternetə birbaşa çıxışdan qoruyaraq Etibar Zəncirini daha idarəolunan və təhlükəsiz edir və riskləri paylayır. Bu, həmçinin aralıq CA-nın pozulması halında yalnız həmin CA tərəfindən imzalanan sertifikatların etibarının ləğv edilməsinə imkan verir.

Qlobal və Daxili Sertifikat Orqanları

Qlobal CA-lar brauzerlər və əməliyyat sistemləri tərəfindən tanınan etibarlı qurumlardır. Onların buraxdığı ictimai sertifikatlar veb brauzerlərində, əməliyyat sistemlərində və digər proqramlarda yerləşdirilir və istifadəçilərin, bu qurumlar tərəfindən imzalanmış sertifikatları təqdim edən vebsaytlara və xidmətlərə avtomatik olaraq etibar etmələrini təmin edir. Qlobal CA-lardan əlavə bəzi təşkilatlar öz daxili Sertifikat Orqanlarını idarə edirlər. Bu təcrübə xüsusilə böyük təşkilatlarda və ya ciddi təhlükəsizlik tələbləri olan təşkilatlarda geniş yayılıb. Daxili CA təşkilata öz rəqəmsal sertifikatlarını buraxmağa imkan verir, bununla da daxili şəbəkə və bulud resurslarında rabitəni şifrələmək və cihazları autentifikasiya etmək mümkün olur. Bu yanaşma sertifikatların buraxılması üzrə xərclərin azalması, təhlükəsizlik siyasətləri və prosedurlarının daha sıx nəzarət altında saxlanması kimi bir sıra üstünlüklər təqdim edir.

Beləliklə Etibar Zənciri kök CA-lardan başlayır, aralıq CA-lar tərəfindən imzalanmış sertifikatlarla davam edir və ən sonda istifadəçi sertifikatına qədər gedir. Kök CA ən yüksək etibara sahib olan sertifikat orqanıdır. Aralıq CA-lar kök CA tərəfindən sertifikatlaşdırılır və bu kök CA-nın birbaşa internetə çıxışını məhdudlaşdırır, beləliklə təhlükəsizlik artır.

Rəqəmsal Sertifikatlar Harada İstifadə Olunur?

- Kredit və debet kartları, ticarətçilər və banklarla əlaqə quraraq əməliyyatların təhlükəsiz və etibarlı olduğunu təmin etmək üçün çipə yerləşdirilmiş rəqəmsal sertifikatlardan istifadə edir.

- Rəqəmsal ödəniş şirkətləri, avtomatlaşdırılmış bankomatlarını, kiosklarını və satış nöqtəsi avadanlıqlarını mərkəzi serverləri ilə əlaqələndirmək üçün rəqəmsal sertifikatlardan istifadə edirlər.

- Vebsaytlar etibarlı və orijinal olduqlarını göstərmək üçün domenin təsdiqlənməsi məqsədilə rəqəmsal sertifikatlardan istifadə edirlər.

- Rəqəmsal sertifikatlar istifadəçilər arasında identifikasiya etmək və elektron sənədlərin imzalanması üçün təhlükəsiz elektron poçtda istifadə olunur. Göndərən şəxs e-poçtu rəqəmsal olaraq imzalayır, alıcı isə imzanı yoxlayır.

- Kompüter avadanlığı istehsalçıları kabel modemlərinə rəqəmsal sertifikatlar yerləşdirərək cihaz klonlanması ilə genişzolaqlı xidmət oğurluğunun qarşısını almağa kömək edirlər.

Rəqəmsal sertifikatlara əsaslanan autentifikasiya sistemlərinin ən əhəmiyyətli faydaları məxfiliklə bağlıdır. Əlaqələrinizi, məsələn, e-poçtlar, girişlər və onlayn bank əməliyyatlarını şifrələyərək, rəqəmsal sertifikatlar özəl məlumatlarınızı qoruyur və onun yanlış əllərə keçməsinin qarşısını alır. Rəqəmsal sertifikat sistemləri həmçinin istifadəçi dostudur, tez-tez avtomatik işləyir və göndərən və ya alıcıdan minimum fəaliyyət tələb edir.

Rəqəmsal Sertifikatların Əsas Üstünlükləri Nələrdir?

Məxfilik və Təhlükəsizlik: Rəqəmsal sertifikatlar əlaqələri şifrələyərək həssas məlumatların yalnız icazəsi olan şəxslər tərəfindən görülməsini təmin edir. SSL/TLS protokolları vasitəsilə məlumatların qorunması təmin edilir, bu da məlumatların oğurlanması və dəyişdirilməsi riskini minimuma endirir.

İstifadəçi və Müştəri Etimadının Gücləndirilməsi: Rəqəmsal sertifikatlar veb-saytların və məlumatların etibarlılığını təmin edir, bu da istifadəçilər və müştərilər arasında güvəni artırır. Elektron sənəd və e-poçt imzalanması, həmçinin veb-saytların şifrələnməsi vasitəsilə etibarlı bir marka imici yaratmaq mümkündür.

Çeviklik və Miqyaslanma İmkanları: Rəqəmsal sertifikatlar kiçik və böyük müəssisələrdə eyni effektivliklə istifadə olunur. Onlar hətta BYOD (Brıng Your Own Device) cihazlarını qorumaq üçün belə istifadə oluna bilər. Sertifikatların sürətli verilməsi, ləğv edilməsi və yenilənməsi idarəetməni daha çevik edir.

Əlavə Avadanlıq Tələb Etməməsi: Rəqəmsal sertifikatlar biometrik texnologiyalar və ya fiziki tokenlər kimi əlavə avadanlıqlara ehtiyac yaratmır. Sertifikatlar istifadəçi cihazında yerli olaraq saxlanılır və digər cihazlara asanlıqla köçürülə bilir.

Xərclərin Optimallaşdırılması: Rəqəmsal sertifikatların istifadə xərcləri ənənəvi şifrələmə metodlarına nisbətən daha aşağıdır. Sertifikatların illik qiymətləri əksər hallarda 100 dollardan aşağı olur və geniş istifadə sahəsinə görə maliyyə səmərəliliyi yaradır.

Uyğunluq və Tənzimləmə Standartlarına Cavab: Rəqəmsal sertifikatlar tənzimləmə orqanlarının tələb etdiyi təhlükəsizlik standartlarına cavab verir. Onlar xüsusilə GDPR, HIPAA, PCI DSS kimi standarların tələblərinə cavab vermək üçün istifadə olunur.

Rəqəmsal Sertifikatların Çatışmazlıqları Nələrdir?

Proqramlar və vebsaytların yavaş performansı: Rəqəmsal sertifikatları təsdiq etmək, şifrələmək və deşifrələmək vaxt tələb edir. Bu da xüsusilə sürətin kritik olduğu hallarda bəzi performans problemlərinə səbəb ola bilər.

Təhlükəsizlik riskləri: Rəqəmsal sertifikatlar da hücumlara məruz qala bilər. Əgər başlanğıcda rəqəmsal CA pozulubsa, geniş miqyaslı bir kiber hücumun baş verməsi ehtimalı artır. Bu, hücumçulara rəqəmsal sertifikatlara qeyri-qanuni giriş imkanı verir və onlar saxta sertifikatlarla MITM hücumları həyata keçirə bilərlər.

İnteqrasiya problemləri: Rəqəmsal sertifikatlar müstəqil texnologiyalar deyil. Effektiv şəkildə işləmələri üçün proseslərlə, tətbiqlərlə, protokollarla və avadanlıqlarla düzgün şəkildə inteqrasiya olunmalıdırlar. Bu isə çox mürəkkəb və resurs tələb edən bir işdir.

İdarəetmə çətinlikləri: Şirkətlər böyüdükcə istifadə etdikləri rəqəmsal sertifikatların sayı artır və onların idarə edilməsi daha da çətinləşir. Sertifikatların düzgün idarə olunmaması, vaxtı keçmiş sertifikatlar və xidmət pozuntuları ilə nəticələnə bilər

Hücumlar

Sertifikat İdarəetmə Orqanının pozulması: Etibarlı bir Sertifikat Orqanının təhlükəsizliyinin pozulması böyük bir təhlükəsizlik riski yaradır. Sertifikat Orqanı rəqəmsal sertifikatların etibarlılığını təsdiq edən mərkəzi orqandır. Əgər onun təhlükəsizliyi pozularsa, bu, hücumçulara etibarlı vebsaytlar üçün saxta sertifikatlar buraxmağa imkan verər. Bu saxta sertifikatlar isə Man-in-the-Middle hücumlarının həyata keçirilməsinə və həssas məlumatların oğurlanmasına səbəb ola bilər.

Fişinq hücumları: Hücumçular saxta vebsaytlar yarada və bu saytlara saxta sertifikatlar alaraq istifadəçilərə etibarlı görünə bilərlər. İstifadəçilər giriş məlumatlarını və ya digər həssas məlumatları daxil edərək hücumçular tərəfindən istismar oluna bilərlər.

Vaxtı bitmiş və ya ləğv edilmiş sertifikatlar: Bəzi hallarda vaxtı bitmiş və ya ləğv edilmiş sertifikatlar hücumlar həyata keçirmək üçün istifadə oluna bilir.

Zəif şifrələmə: Bəzi köhnə rəqəmsal sertifikat texnologiyaları zəif şifrələmə alqoritmləri istifadə edirlər. Bu alqoritmlər müasir təhlükəsizlik tələblərinə cavab vermir və hücumlara qarşı zəifdir. Hücumçular bu zəifliklərdən istifadə edərək şifrlənmiş məlumatları deşifrə edə və ya şəbəkə trafikinə müdaxilə edə bilərlər.

Self-Signed Sertifikatın yaradılması

IIS (Internet Information Services) Microsoft tərəfindən hazırlanmış və Windows serverlərdə veb saytlar, tətbiqlər və xidmətlər üçün hostinq təmin edən veb server proqramıdır.

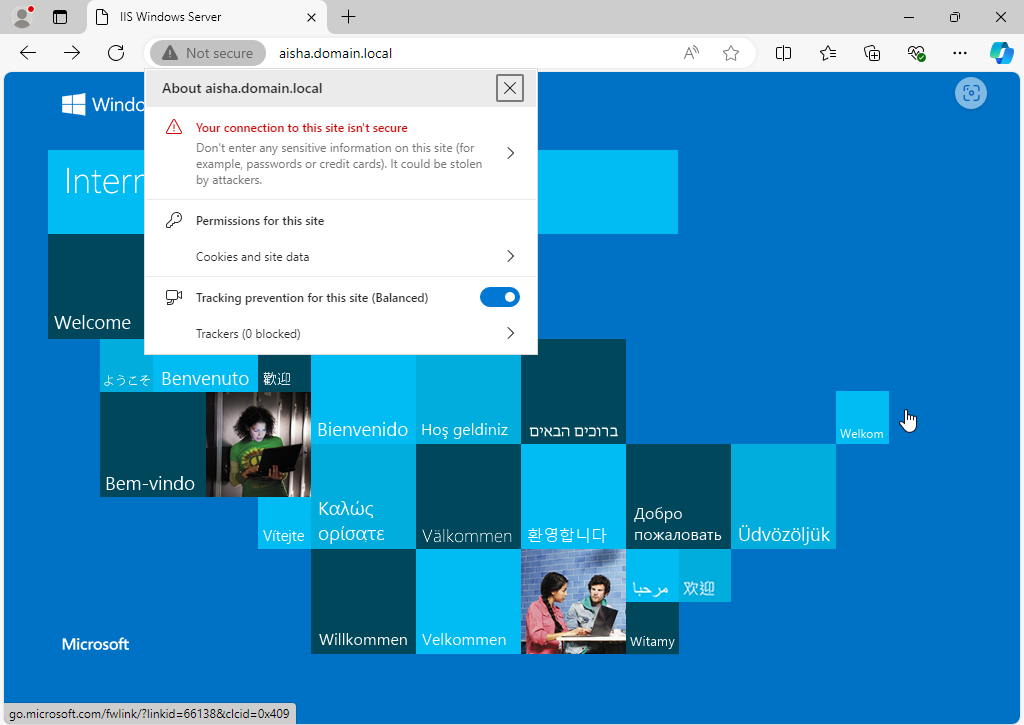

Domen ünvanını IIS-də daxil etdikdə “Your connection to this site isn’t secure” (Bu sayta olan bağlantınız təhlükəsiz deyil) xəbərdarlığını görəcəksiniz.

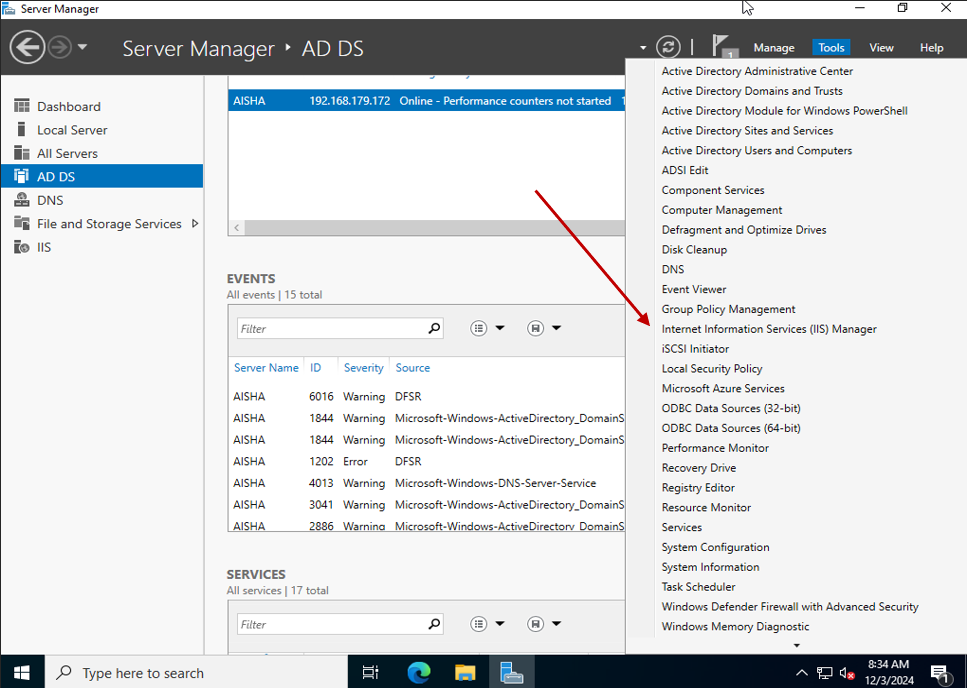

1.Server Manager-də, Tools menyusuna daxil olun və oradan IIS Manager -i seçin.

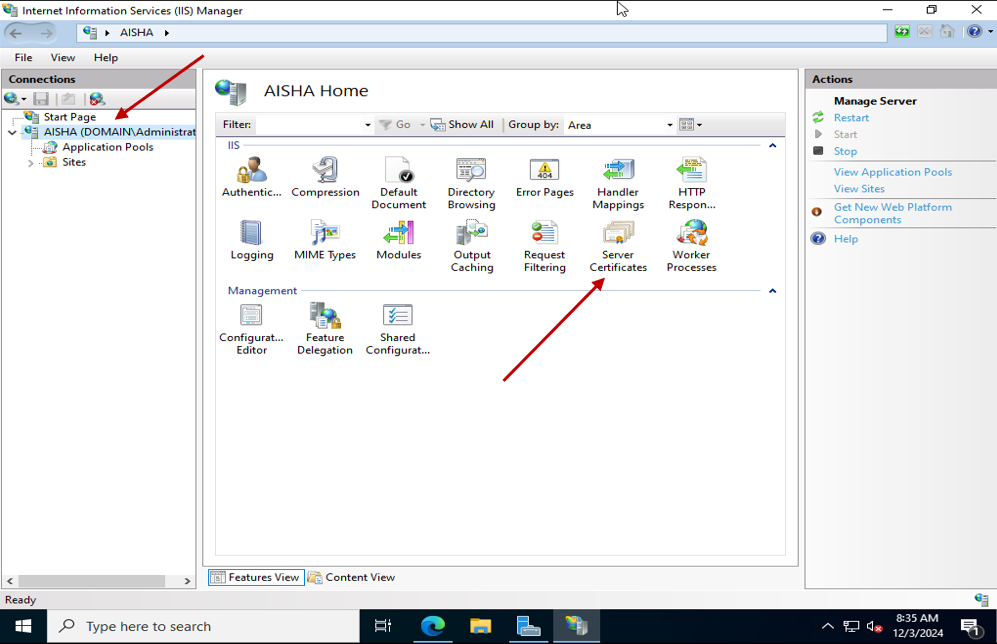

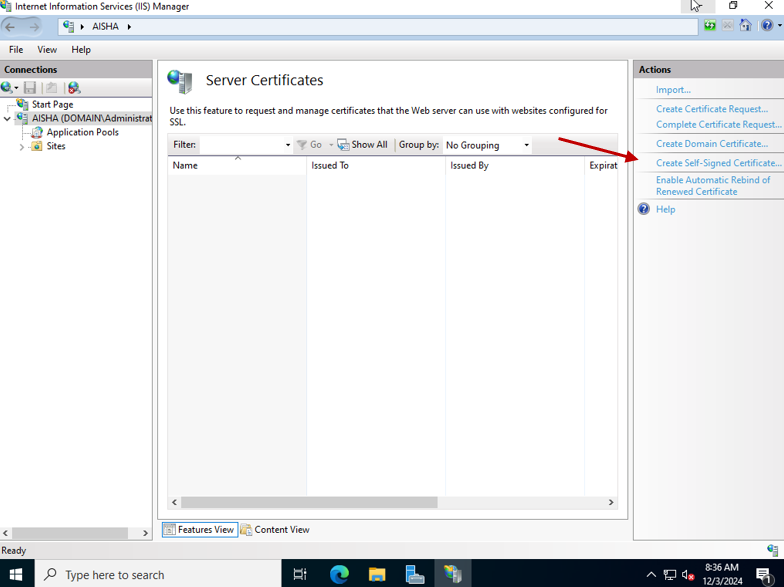

2. IIS Manager-də sol paneldə domen adının üzərinə klikləyin. Orta paneldə Server Certificates– i seçin.

3. Açılan səhifədə Sağ tərəfdəki Actions panelində Create Self-Signed Certificate seçimini tapın və daxil olun.

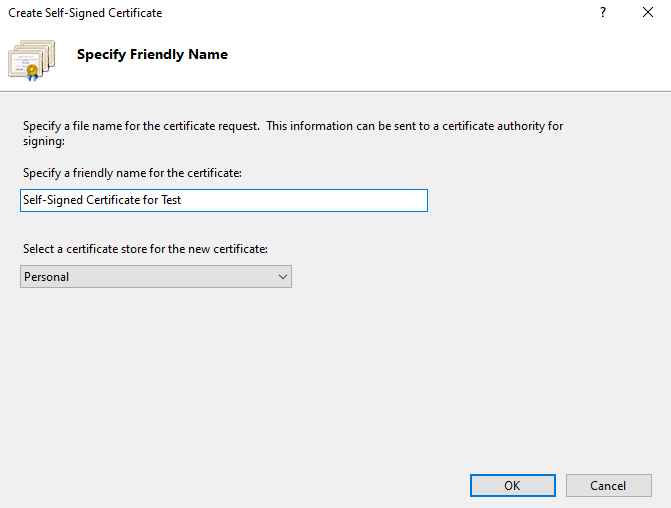

4. Sertifikat üçün uyğun bir ad daxil edin. Sertifikat saxlama yerini seçin (standart olaraq Personal seçilir) və OK düyməsini basın.

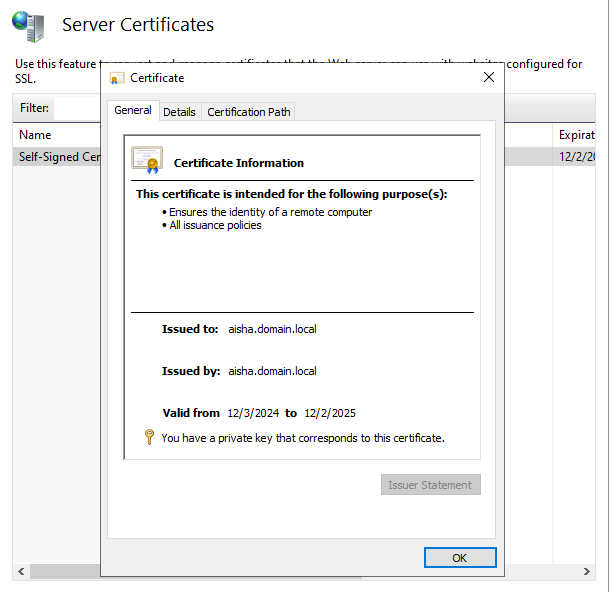

Yeni yaradılan Self-Signed sertifikat Server Certificates siyahısında görünəcək. Sertifikata daxil olaraq etibarlılıq müddəti, kim tərəfindən verildiyi və kimə aid olduğu kimi məlumatları və detallarını görə bilərsiniz.

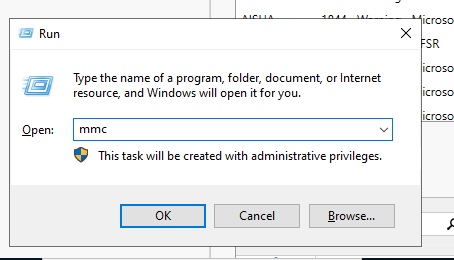

5. Run alətini açın və Microsoft Management Console (MMC) -a daxil olmaq üçün “mmc” yazıb Enter düyməsini basın.

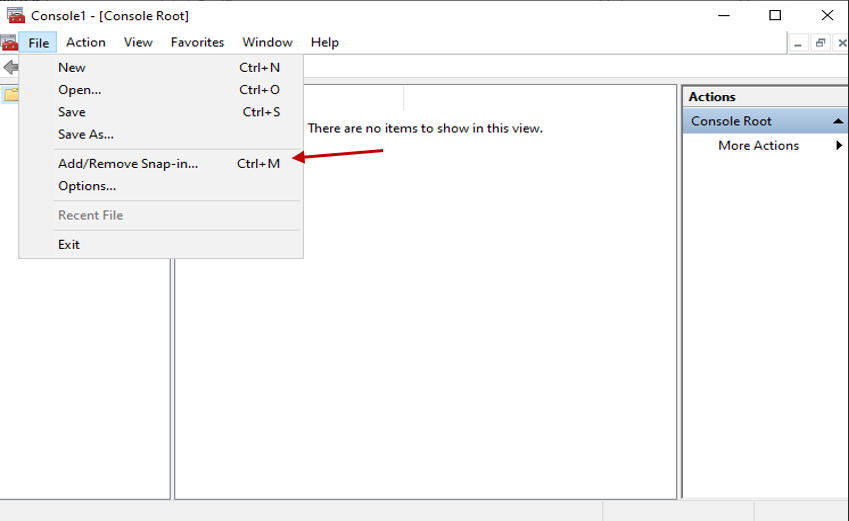

6. Üst menyudakı File bölməsində Add/Remove Snap-ins seçiminə daxil olun. Bu seçim MMC-ə əlavə modullar əlavə etmək və ya mövcud olanları silmək üçün istifadə olunur.

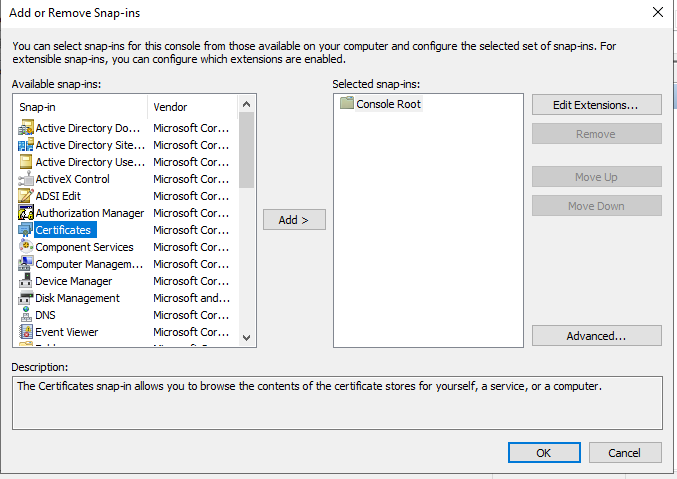

7. Mövcud Snap-ins siyahısından Certificates seçin və Add düyməsini basın. Sorğu verildikdə Computer Account seçimini edin və Next düyməsini basın, sonra Finish düyməsini basın.

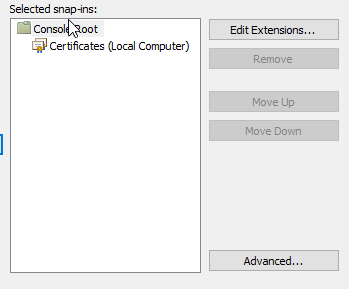

Seçilmiş Snap-ins siyahısında Certificates hissəsini görəcəksiniz.

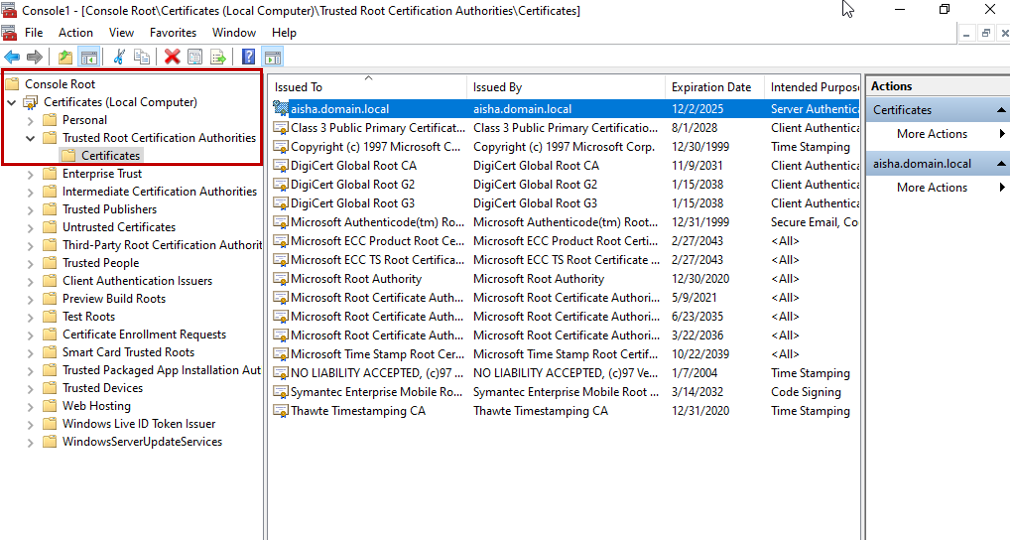

8. Console Root-da Certificates (Local Computer) bölməsinə keçin, sonra Trusted Root Certification Authorities > Certificates seçin. Burada digər etibarlı sertifikatlarla birlikdə yeni yaradılmış Self-Signed sertifikatı da görəcəksiniz.

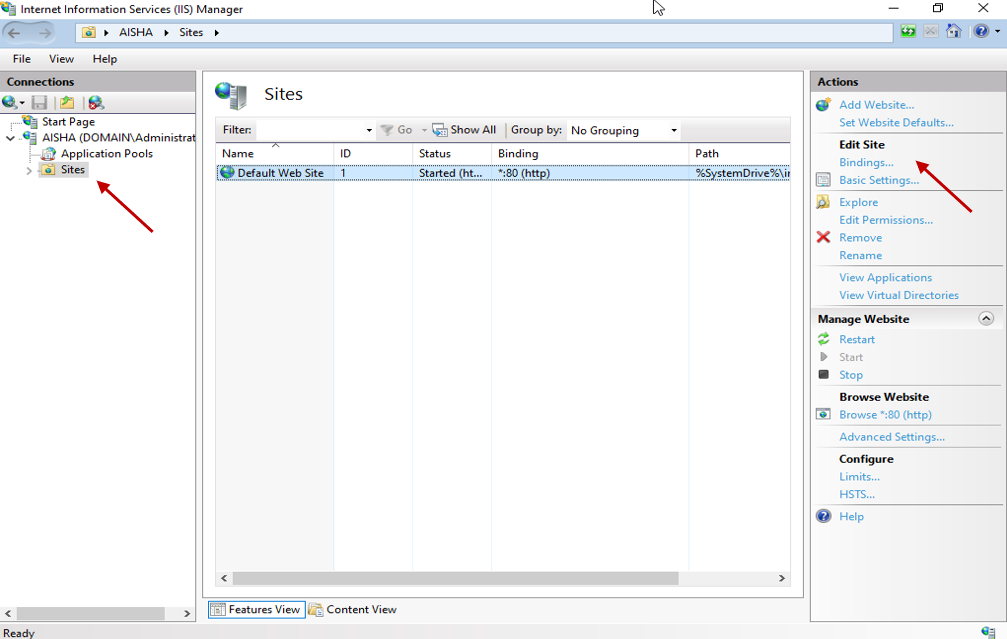

9. Sertifikatı Default Web Site üçün təyin etmək üçün IIS Manager-ə qayıdın və sol paneldə Sites > Default Web Site seçin. Actions panelində Bindings seçiminə daxil olun.

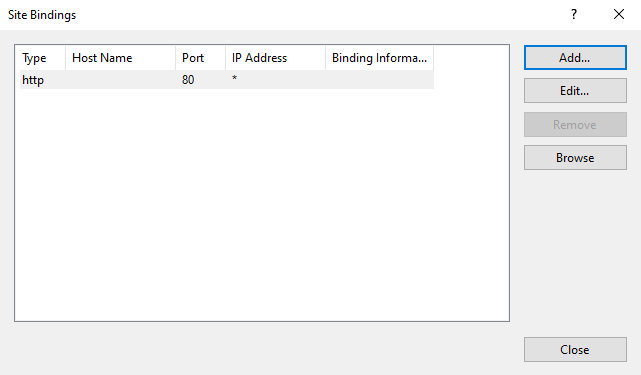

10. HTTPS üçün Sayt Bağlantılarını konfiqurasiya edin. Site Bindings hissəsində Add düyməsini basın.

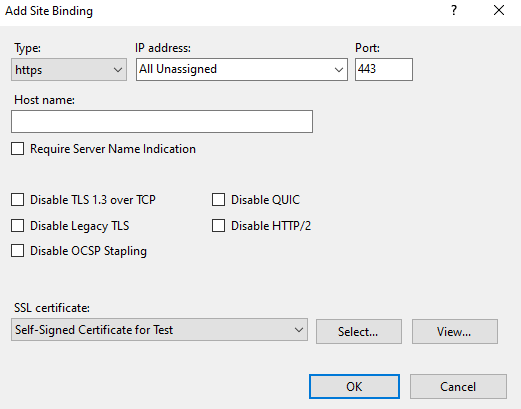

11. Bağlantı növünü https olaraq seçin. SSL Certificate menyusundan yeni yaradılmış Self-Signed sertifikatı seçin. Dəyişiklikləri saxlamaq üçün OK düyməsini basın.

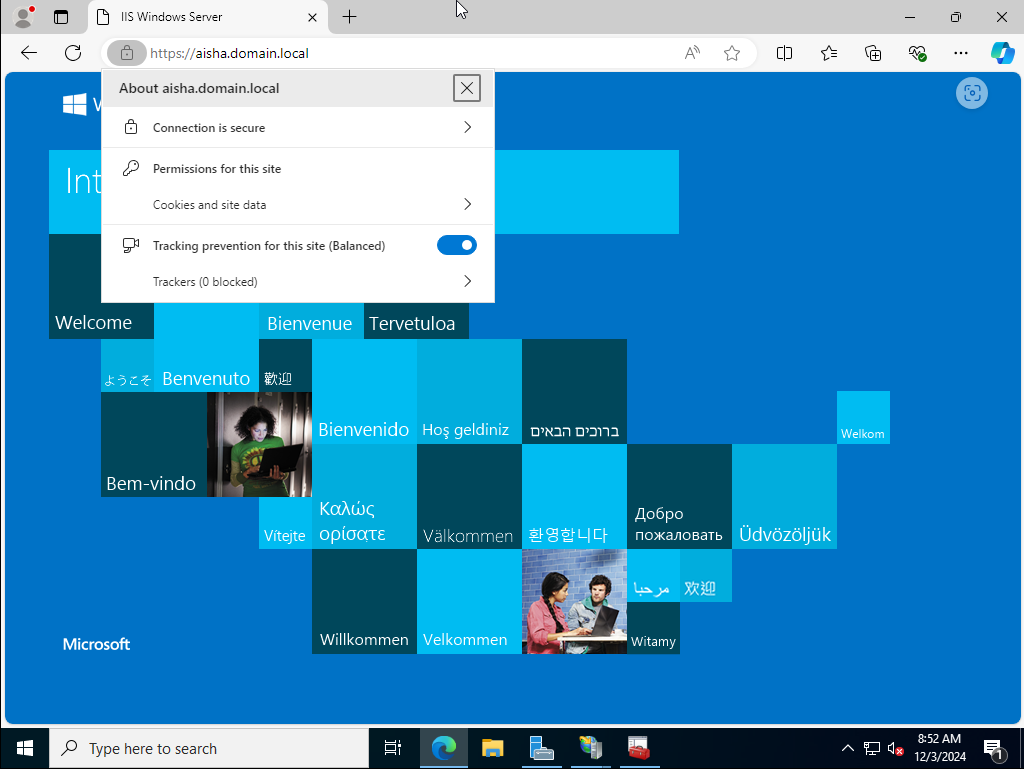

12. Veb brauzerini açın və domen ünvanınızla https://<domen_adı> daxil olun. Təhlükəsiz bağlantı ilə default IIS səhifəsini görməlisiniz.

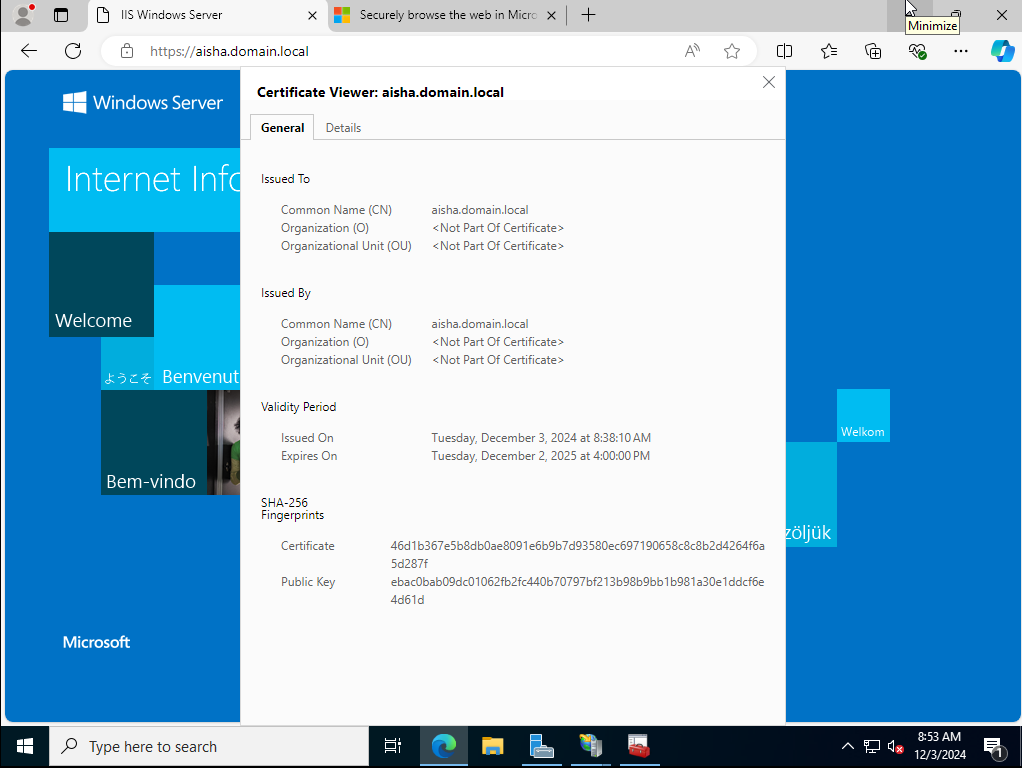

Əgər brauzerin ünvan çubuğundakı kilid simgəsinə klikləyib sertifikatı seçsəniz, Self-Signed sertifikatın detallarını,məsələn, kimə verildiyi, kim tərəfindən verildiyi, etibarlılıq müddəti, sertifikatın hash-i və açıq açar (public key) kimi məlumatları görə bilərsiniz.