Plan:

· Giriş (Introduction)

- Simsiz şəbəkələrin əsas anlayışları

- Təhlükəsizliyin əhəmiyyəti

- Müasir simsiz şəbəkələrdə təhlükəsizlik problemləri

· Simsiz şəbəkələrin əsas zəiflikləri

- MAC ünvanların saxtalaşdırılması

- Paket tutma və analizi

- Xidmətdən imtina hücumları (DoS)

- Man-in-the-Middle hücumları

- Şifrələmə zəiflikləri

· WEP/WPA/WPA2 protokollarında zəifliklər

- WEP-in məlum zəiflikləri

- WPA-da təhlükəsizlik problemləri

- WPA2-də aşkar edilən boşluqlar

- KRACK hücumu analizi

· Simsiz şəbəkələrdə autentifikasiya problemləri

- Zəif parollar

- Açıq şəbəkələrin təhlükələri

- Saxta giriş nöqtələri

- Evil Twin hücumları

· Korporativ mühitdə simsiz şəbəkə zəiflikləri

- BYOD siyasəti ilə bağlı risklər

- IoT cihazlarından yaranan təhlükələr

- Uzaqdan iş zamanı yaranan problemlər

- Daxili təhlükəsizlik siyasətinin pozulması

· Müdafiə metodları və həll yolları

- Güclü şifrələmə protokollarının tətbiqi

- Şəbəkə monitorinqi və analizi

- Təhlükəsizlik siyasətinin yaradılması

- İstifadəçi təhsili və məlumatlılığı

· Praktiki tövsiyələr

- Şəbəkə administratorları üçün tövsiyələr

- Son istifadəçilər üçün təhlükəsizlik qaydaları

- İnsidentlərə cavab vermə prosedurları

- Audit və test metodologiyaları

· Nəticə

- Əsas tapıntıların xülasəsi

- Təhlükəsizlik trendlərinin analizi

- Gələcək araşdırmalar üçün tövsiyələr

Giriş

Simsiz şəbəkələr müasir dünyamızın ayrılmaz hissəsinə çevrilib. Evlərdən tutmuş böyük korporativ infrastrukturlara qədər hər yerdə istifadə olunan bu texnologiya, özü ilə bərabər ciddi təhlükəsizlik problemləri də gətirir.

Simsiz şəbəkələrin əsas anlayışları:

- Simsiz şəbəkə texnologiyası radio dalğalarından istifadə edərək informasiyanın ötürülməsini təmin edir

- IEEE 802.11 standartları ailəsi (Wi-Fi) ən geniş yayılmış simsiz şəbəkə protokollarıdır

- SSID, MAC ünvanları, şifrələmə və autentifikasiya kimi əsas komponentlər şəbəkənin təməlini təşkil edir

Təhlükəsizliyin əhəmiyyəti: Simsiz şəbəkələrdə təhlükəsizlik xüsusi əhəmiyyət kəsb edir, çünki:

- Məlumatlar havada yayıldığı üçün fiziki əlaqə olmadan ələ keçirilə bilər

- Hücumçular şəbəkəyə fiziki yaxınlaşmadan müdaxilə edə bilərlər

- Şəxsi və korporativ məlumatların məxfiliyi risk altındadır

- Maliyyə və reputasiya itkiləri qaçılmazdır

Müasir simsiz şəbəkələrdə təhlükəsizlik problemləri:

- Standart təhlükəsizlik protokollarının zəiflikləri

- İstifadəçi səhvləri və konfiqurasiya problemləri

- Yeni növ hücumların meydana çıxması

- IoT cihazlarının yaratdığı əlavə risklər

Simsiz şəbəkələrin əsas zəiflikləri

Simsiz şəbəkələrdəki zəifliklər informasiya təhlükəsizliyinin ən kritik problemlərindən biridir. Bu zəifliklər müxtəlif səviyyələrdə istifadəçilərə və sistemlərə ciddi təsir göstərə bilər. Aşağıda simsiz şəbəkələrin əsas zəiflikləri, onların texniki əsasları, hücum metodologiyaları və müdafiə üsulları geniş şəkildə izah olunmuşdur.

- MAC Ünvanların Saxtalaşdırılması

MAC ünvanları cihazların fiziki identifikatorlarıdır və onların unikal olması nəzərdə tutulur. Lakin müasir əməliyyat sistemləri vasitəsilə MAC ünvanlarının dəyişdirilməsi mümkün olur. Bu, xüsusi proqram təminatları ilə asanlaşdırıla bilər. Məsələn, Linux sistemlərində “macchanger” alətindən, Windows-da isə müxtəlif utility proqramlarından istifadə olunur. Hücum zamanı şəbəkə əvvəlcə skan edilir və aktiv MAC ünvanlar müəyyən olunur. Daha sonra hədəf MAC ünvanı kopyalanır, orijinal cihaz DoS hücumu ilə deaktiv edilir və saxta MAC ünvanla şəbəkəyə qoşulma cəhdi edilir. Beləliklə, hücumçu şəbəkədə legitim istifadəçi kimi fəaliyyət göstərir. Müdafiə üçün 802.1X autentifikasiyası, MAC və IP ünvanlarının qarşılıqlı yoxlanması, anomaliya aşkarlama sistemləri və güclü şifrələmə protokollarının tətbiqi tövsiyə olunur.

- Paket Tutma və Analizi

Bu hücum növündə şəbəkə kartı promiscuous rejiminə keçirilərək xüsusi proqram təminatları ilə paketlər toplanır və analiz edilir. Hücumçular Wireshark, Tcpdump, Kismet kimi güclü analiz alətlərindən istifadə edirlər. Belə hücumlar zamanı şifrələnməmiş məlumatlar oxuna bilir, session cookie-lər ələ keçirilir və həssas məlumatlar sızdırılır. Müdafiə tədbirləri olaraq məlumatların mütləq şifrələnməsi, VPN istifadəsi və şəbəkənin mütəmadi monitorinqi tövsiyə edilir.

- DoS (Xidmətdən İmtina) Hücumları

DoS hücumları şəbəkənin fəaliyyətini dayandırmaq üçün müxtəlif metodlardan istifadə edir. Deauthentication hücumlarında saxta freymlər göndərilərək istifadəçilər şəbəkədən uzaqlaşdırılır. Jamming hücumları fiziki səviyyədə radio siqnallarını pozaraq şəbəkəni əlçatmaz edir. Resurs tükəndirmə hücumları isə çox sayda saxta qoşulma tələbləri ilə şəbəkə resurslarını tükəndirir. Bu hücumlar biznes proseslərinin dayanmasına, maliyyə itkilərinə və reputasiya zədələnməsinə səbəb ola bilər. Müdafiə üçün şəbəkənin təkmilləşdirilməsi, radio spektr monitorinqi və hücum aşkarlama sistemlərinin tətbiqi mühüm əhəmiyyət kəsb edir.

- Man-in-the-Middle (MitM) Hücumları

MitM hücumları zamanı hücumçular cihazlar arasındakı məlumat axınına müdaxilə edirlər. Evil Twin hücumunda legitim AP-nin SSID-si kopyalanır və istifadəçilər aldadılaraq saxta şəbəkəyə qoşulur. Karma hücumları zamanı isə cihazların avtomatik qoşulma funksiyasından istifadə edilir. Bu hücumlar ARP spoofing, DNS zəhərlənməsi, SSL/TLS aşağı səviyyəyə endirmə və session hijacking kimi texnikalarla həyata keçirilir. Müdafiə məqsədilə güclü şifrələmə protokolları, sertifikat doğrulama sistemləri və təhlükəsizlik təlimləri tətbiq edilməlidir.

- Şifrələmə Zəiflikləri

Simsiz şəbəkələrin təhlükəsizliyində istifadə edilən şifrələmə protokollarındakı zəifliklər məlumat sızmalarına səbəb ola bilər. IV (Initialization Vector) təkrarlanması və zəif şifrələmə alqoritmləri buna nümunədir. Hücumçular brute force və dictionary metodları ilə parolları sındırmağa çalışırlar. Bunun qarşısını almaq üçün WPA3 kimi güclü protokolların tətbiqi, mütəmadi açar yenilənməsi və VPN kimi əlavə şifrələmə səviyyələrindən istifadə tövsiyə edilir.

Bu zəifliklərin aradan qaldırılması üçün mütəmadi təhlükəsizlik auditləri, təlimlər və yeni texnologiyaların tətbiqi vacibdir. Təhlükəsizlik hər zaman prioritet olmalıdır.

WEP/WPA/WPA2 protokollarında zəifliklər

Simsiz şəbəkələrin qorunması üçün istifadə olunan şifrələmə protokolları – WEP, WPA və WPA2 – zamanla müxtəlif zəifliklər və hücum metodlarının hədəfinə çevrilmişdir. Bu zəifliklər həm protokolların dizayn problemlərindən, həm də implementasiya səhvlərindən qaynaqlanır. Aşağıda bu protokolların zəiflikləri, praktiki istismar metodları və mümkün müdafiə strategiyaları izah olunmuşdur.

WEP (Wired Equivalent Privacy) Zəiflikləri

WEP ilk şifrələmə protokollarından biri olsa da, ciddi dizayn problemləri və zəiflikləri səbəbindən artıq etibarlı hesab edilmir.

Dizayn Problemləri:

- IV (Initialization Vector) Problemləri:

WEP-də IV yalnız 24-bit uzunluğundadır, bu isə tezliklə təkrarlanmaya səbəb olur. Məsələn, sıx trafikli şəbəkələrdə 16 milyondan çox paket ötürüldükdən sonra IV-lərin təkrarlanması mümkündür, bu da saatlarla vaxt tələb edə bilər. Təkrarlanan IV-lər hücumçuların kriptoqrafik məlumatları asanlıqla deşifrə etməsinə imkan verir. Üstəlik, IV-lər açıq mətn şəklində ötürülür ki, bu da təhlükəsizliyi daha da zəiflədir. - RC4 Şifrələmə Problemləri:

WEP-də istifadə edilən RC4 alqoritminin zəif açar planlaması və statistik qeyri-müəyyənlikləri hücumçular üçün əlavə imkanlar yaradır. Açarların statik olması və məhdud uzunluqda (40 və ya 104 bit) qalması təhlükəsizliyi daha da azaldır.

Praktiki Hücumlar:

- Passiv Hücumlar:

Hücumçu şəbəkə trafikini toplayaraq IV təkrarlanmalarını izləyə və statistik analizlər apararaq açarları bərpa edə bilər. - Aktiv Hücumlar:

Hücumçular ARP injection və paket saxtalaşdırma kimi metodlardan istifadə edərək şəbəkəyə müdaxilə edə bilərlər.

WPA (Wi-Fi Protected Access) Problemləri

WEP-in yerini alan WPA daha güclü qorunma təmin etsə də, bir sıra struktur zəifliklərə malikdir.

TKIP (Temporal Key Integrity Protocol) Zəiflikləri:

- Dizayn Problemləri:

WPA, WEP-dən miras qalan RC4 şifrələməsindən istifadə edir ki, bu da ciddi təhlükəsizlik problemlərinə yol açır. Məsələn, Michael MIC alqoritmi zəif kriptoqrafik dizayna malikdir. Şəbəkədə saniyədə iki MIC uğursuzluğu şəbəkənin 60 saniyə ərzində bloklanmasına səbəb ola bilər. - Praktiki İstismar:

Hücumçular Beck-Tews və Ohigashi-Morii hücumları vasitəsilə TKIP zəifliklərindən istifadə edirlər. QoS kanallarının istismarı və paketlərin parçalanması da WPA protokolunun digər zəif tərəfləridir.

PSK (Pre-Shared Key) Zəiflikləri:

- Offline Hücumlar:

Hücumçular şəbəkədən əldə etdikləri məlumatlar əsasında sözlük hücumları (dictionary attacks) və rainbow table metodlarından istifadə edərək parolları sındıra bilirlər. - Online Hücumlar:

Evil twin hücumları və sosial mühəndislik vasitəsilə istifadəçilər aldadılaraq məlumatları ələ keçirilə bilər.

WPA2 Təhlükəsizlik Zəiflikləri

WPA2 daha güclü AES-CCMP alqoritmindən istifadə etsə də, həm protokol, həm də implementasiya səviyyəsində zəifliklərə malikdir.

CCMP (Counter Mode CBC-MAC Protocol) Zəiflikləri:

- Protokol Səviyyəsində Problemlər:

AES-CCMP-in düzgün implementasiya edilməməsi, nonce təkrarlanması və GTK-nin (Group Temporal Key) yenilənməsi zamanı səhvlər baş verə bilər. Bu, şəbəkə məlumatlarının təhlükəsizliyini təhlükəyə atır. - İmplementasiya Səhvləri:

Vendor-spesifik driver problemləri və firmware səhvləri cihazların zəifliyinə səbəb ola bilər.

Enterprise Mode Təhlükəsizlik Məsələləri:

- EAP Protokolunun Problemləri:

EAP-TTLS və PEAP kimi protokollarda konfiqurasiya səhvləri mövcuddur. Radius serverlərinin düzgün idarə olunmaması da təhlükəsizliyi zəiflədir. - Sertifikat Əsaslı Hücumlar:

Hücumçular saxta sertifikatlarla şəbəkəyə müdaxilə edə və sertifikat zəncirinin (chain of trust) etibarlılığını poza bilərlər.

KRACK (Key Reinstallation Attack)

WPA2-nin 4-yollu əl sıxışma mexanizmi ilə bağlı bir zəiflik olan KRACK hücumu, xüsusilə təhlükəli nəticələrə yol aça bilər.

Hücum Mexanizmi:

- Hücumçu əl sıxışmanın üçüncü mesajını təkrarlayaraq nonce və replay counter məlumatlarını sıfırlayır. Bu, PTK (Pairwise Transient Key) və GTK-nin yenidən istifadə edilməsinə imkan yaradır.

Təsir Analizi:

- Bu zəiflik Linux, Android və IoT cihazlarında kritik təsir göstərir. Hücum nəticəsində şifrələnmiş trafikin deşifrə edilməsi və SSL/TLS-in aşağı səviyyəyə endirilməsi mümkündür.

Müdafiə Strategiyaları:

- Qısamüddətli Həllər:

Cihazların mütəmadi yenilənməsi və VPN istifadəsi bu hücumların təsirini minimuma endirə bilər. - Uzunmüddətli Həllər:

WPA3 protokoluna keçid və SAE (Simultaneous Authentication of Equals) kimi müasir təhlükəsizlik standartlarının tətbiqi bu cür zəifliklərin qarşısını ala bilər.

Nəticə

WEP, WPA və WPA2 protokolları hər biri öz dövründə təhlükəsizlik təmin etsə də, inkişaf edən hücum metodlarına qarşı yetərli deyil. Mövcud zəifliklərin aradan qaldırılması üçün müasir texnologiyalar, güclü şifrələmə protokolları və mütəmadi təhlükəsizlik auditləri vacibdir. Bu yanaşma ilə simsiz şəbəkələrin təhlükəsizliyi təmin edilə bilər.

Simsiz şəbəkələrdə autentifikasiya problemləri

Simsiz şəbəkələrdə autentifikasiya, şəbəkənin təhlükəsizliyini təmin edən əsas elementlərdən biridir. Lakin zəif parol siyasəti, açıq şəbəkələrdəki təhlükəsizlik boşluqları, saxta giriş nöqtələri və Evil Twin hücumları bu sistemlərdə ciddi problemlərə səbəb ola bilər. Bu məqalədə bu problemlər ətraflı araşdırılmış və onların aradan qaldırılması üçün strategiyalar təqdim olunmuşdur.

A. Zəif Parollar və Onların Yaratdığı Problemlər

Zəif parollar və parol siyasətindəki boşluqlar simsiz şəbəkələr üçün ən əsas təhlükə mənbələrindən biridir.

1. Parol Strukturu Problemləri:

- Sadə Parollar:

İstifadəçilər tez-tez sadə və asan xatırlanan parollar seçirlər. Ardıcıl rəqəmlər (məsələn, 12345678), klaviatura ardıcıllıqları (məsələn, qwerty, asdfgh), məşhur sözlər (password, admin), şəxsi məlumatlar (doğum tarixləri, adlar) və aşağı entropiyaya malik kombinasiyalar bu kateqoriyaya daxildir. Bu cür parollar asanlıqla tapıla və ya sındırıla bilər. - Default (Zavod Parametrləri) Parollar:

Bir çox cihazlar zavod parametrlərində admin/admin kimi standart parollarla təchiz olunur. İstifadəçilər bu parolları dəyişmədikdə, şəbəkə asanlıqla ələ keçirilə bilər. Bəzi vendorlar tərəfindən istifadə olunan model nömrəsinə əsaslanan parollar da hücumçular üçün əlçatandır, çünki bu parollar çox vaxt internetdə asanlıqla tapıla bilər.

2. Parol Hücum Metodologiyası:

- Dictionary (Sözlük) Hücumları:

Hücumçular ümumi parol siyahılarından, dil-spesifik söz bazalarından və ya xüsusi olaraq yaradılmış parol siyahılarından istifadə edirlər. Məsələn, söz + rəqəm kombinasiyaları ilə yaradılmış hibrid hücumlar geniş istifadə olunur. - Brute Force (Kobud Güc) Hücumları:

Bu metodla bütün mümkün kombinasiya ssenariləri yoxlanılır. Online brute force hücumları real vaxtda həyata keçirilir, offline hash cracking isə əvvəldən əldə edilmiş məlumat bazası üzərində aparılır. GPU sürətləndirilməsi və ya bölüşdürülmüş sistemlər hücumları daha effektiv edir.

3. Parol Siyasəti və İdarəetmə:

- Korporativ Siyasət Problemləri:

Minimum uzunluq tələblərinin olmaması və parol kompleksliyinin təmin edilməməsi şəbəkəni zəiflədir. Parolların tez-tez dəyişdirilməməsi və eyni parolun təkrar istifadəsi təhlükəsizliyi azaldır. - Təhlükəsiz Saxlama:

Parolların saxlanmasında düzgün hash funksiyalarının seçilməsi, salt istifadəsi və key stretching metodlarının tətbiqi vacibdir.

B. Açıq Şəbəkələrdə Təhlükəsizlik

Açıq şəbəkələrdə təhlükəsizlik zəiflikləri istifadəçilərin məlumatlarını və trafiki ciddi risklərə məruz qoyur.

1. Şəbəkə Səviyyəsində Risklər:

- Trafik Monitorinqi:

Hücumçular packet sniffing (paketlərin izlənməsi), protocol analysis (protokol analizi) və deep packet inspection (dərin paket yoxlaması) kimi metodlarla trafiki izləyir. Nəticədə istifadəçi məlumatları ələ keçirilir. - Data Təhlükəsizliyi:

Açıq şəbəkələrdə şifrələnməmiş məlumatların ötürülməsi session cookie-lərin oğurlanması və form məlumatlarının ələ keçirilməsi kimi problemlərə səbəb olur.

2. İstifadəçi Davranışı Riskləri:

- Avtomatik Qoşulma Problemləri:

Şəbəkələrə avtomatik qoşulma funksiyaları (auto-connect settings) və saxlanmış şəbəkələr siyahısı istifadəçini saxta şəbəkələrə yönləndirə bilər. - Təhlükəsiz Davranış Qaydaları:

VPN istifadəsi və HTTPS protokolunun yoxlanması məlumatların qorunması üçün əsas tədbirlərdir.

C. Saxta Giriş Nöqtələri (Rogue Access Points)

Saxta giriş nöqtələri hücumçuların qurduğu, etibarlı şəbəkələri təqlid edən giriş nöqtələridir.

1. Rogue AP Növləri:

- Evil Twin (Şər İkiz):

Hücumçu orijinal şəbəkənin SSID-ini (şəbəkə adı) və BSSID-ini (baz stansiya ünvanı) təqlid edir. Güclü siqnal və uyğunlaşdırılmış autentifikasiya ilə istifadəçiləri bu saxta nöqtəyə cəlb edir. - Honeypot Şəbəkələr:

Cəlbedici SSID-lər (məsələn, “Free Wi-Fi”) ilə açıq şəbəkələr yaradılır. Burada istifadəçilərin trafiki izlənilir və məlumatlar ələ keçirilir.

2. İstismar Texnikaları:

- Şəbəkə Manipulyasiyası:

Hücumçular deauthentication attacks (şəbəkədən çıxarma), channel jamming (kanal sıxışdırma) və beacon flood metodlarından istifadə edərək orijinal şəbəkəni sıradan çıxarırlar. - İstifadəçi Manipulyasiyası:

SSL stripping (şifrə təhlükəsizliyini sıradan çıxarma) və DNS manipulation (DNS manipulyasiyası) hücumları istifadəçiləri aldadaraq məlumatlarını ələ keçirir.

3. Aşkarlama və Prevensiya:

- Detection (Aşkarlama) Metodları:

Radio tezliklərinin monitorinqi (RF monitoring), MAC ünvanlarının izlənməsi və davranış analizləri saxta giriş nöqtələrini müəyyən etməyə kömək edir. - Prevention (Müdafiə) Tədbirləri:

Şəbəkədə 802.1X protokolu, WIPS (Wireless Intrusion Prevention System) və Network Access Control (Şəbəkə Girişinə Nəzarət) sistemlərinin tətbiqi zəruridir.

D. Evil Twin Hücumlarının Dərin Analizi

Evil Twin hücumları simsiz şəbəkələrin autentifikasiyasını təqlid edərək istifadəçilərin məlumatlarını oğurlamaq üçün istifadə edilir.

1. Hücum Hazırlığı:

Hücumçular əvvəlcə hədəf şəbəkəni skan edir, SSID və AP identifikasiyasını tamamlayır, daha sonra müvafiq hardware və software vasitələrini konfiqurasiya edir.

2. Hücum Fazaları:

- İlk mərhələdə deauthentication hücumları ilə istifadəçilər şəbəkədən çıxarılır. Daha sonra Evil Twin yerləşdirilərək istifadəçilərin saxta nöqtəyə qoşulması təmin edilir.

3. Müdafiə Strategiyaları:

- Texniki Tədbirlər:

802.1X protokolu və sertifikat doğrulama sistemi hücumların qarşısını almaqda effektivdir. - İdarəetmə Tədbirləri:

İstifadəçilərin təlimatlandırılması, təhlükəsizlik siyasətlərinin tətbiqi və mütəmadi auditlər şəbəkənin təhlükəsizliyini təmin edir.

Nəticə

Simsiz şəbəkələrdə autentifikasiya problemləri düzgün həll edilmədikdə ciddi təhlükəsizlik risklərinə səbəb ola bilər. Güclü parol siyasəti, saxta giriş nöqtələrinin aşkarlanması və müasir texnologiyaların tətbiqi ilə bu təhlükələri minimuma endirmək mümkündür.

Korporativ mühitdə simsiz şəbəkə zəiflikləri

Müasir dövrdə simsiz şəbəkələrdən istifadə sürətlə genişlənir və bu, təhlükəsizlik risklərini də artırır. Xüsusilə korporativ mühitlərdə bu zəifliklər geniş miqyaslı məlumat sızıntılarına, iş proseslərinin dayanmasına və hətta maddi zərərlərə səbəb ola bilər. Aşağıda simsiz şəbəkələrin əsas zəifliklərini, bu zəifliklərin səbəblərini və onların qarşısını almaq üçün tədbirləri geniş şəkildə nəzərdən keçirəcəyik.

A. BYOD (Bring Your Own Device) ilə Bağlı Təhlükəsizlik Problemləri

BYOD siyasəti işçilərin şəxsi cihazlarından iş məqsədləri üçün istifadə etməsinə imkan yaradır. Bu yanaşma məhsuldarlığı artırsa da, ciddi təhlükəsizlik risklərini də özü ilə gətirir.

1. Cihaz Səviyyəsində Təhlükəsizlik

- Əməliyyat Sistemi (Operating System) Riskləri

Köhnəlmiş əməliyyat sistemlərindən istifadə bir çox boşluqların yaranmasına səbəb olur. ƏS yenilənmələri və təhlükəsizlik yamalarının tətbiq edilməməsi cihazları zərərli proqramlara (malware) qarşı həssas edir. Kernel səviyyəsində mövcud olan zəifliklər və əməliyyat sisteminin sərtləşdirilməməsi (hardening) riskləri daha da artırır. Root və ya Jailbreak olunmuş cihazlar qeyri-rəsmi tətbiqlərə giriş imkanı yaratdığı üçün bu cihazlar korporativ şəbəkələr üçün təhlükə mənbəyinə çevrilə bilər. - Mobil Cihaz Təhlükəsizliyi

Mobil cihaz idarəetmə (Mobile Device Management – MDM) sistemlərinin tətbiq edilməməsi cihazların nəzarətdən kənar qalmasına səbəb olur. Şifrələnməyən cihaz yaddaşı, oğurlanmış və ya itirilmiş cihazların uzaqdan silinmə funksiyasının olmaması kimi problemlər korporativ məlumatların sızmasına gətirib çıxara bilər.

2. Məlumat Təhlükəsizliyi

- Korporativ Məlumatların İdarə Edilməsi

Korporativ məlumatların təsnifatlandırılmaması və məlumatların qorunması üçün təsirli şifrələmə mexanizmlərinin tətbiq edilməməsi məlumat sızması riskini artırır. Fayl paylaşımı və məlumatların ayrılması ilə bağlı ciddi siyasətlərin olmaması həm iş proseslərinə, həm də məxfilik qaydalarına zərbə vurur. - Ehtiyat Nüsxələmə və Bərpa Prosesləri

Bulud yaddaşı ilə sinxronizasiya zamanı nəzarətsiz məlumat ehtiyat nüsxələri ciddi təhlükələr yaradır. Backup proseslərində arxivlərin düzgün idarə edilməməsi və məlumat bərpa prosedurlarının olmaması həm işin fasiləsizliyinə, həm də məlumat təhlükəsizliyinə mənfi təsir edir.

B. IoT (Internet of Things) Cihazlarından Yaranan Təhlükələr

İnternetə bağlı qurğuların (IoT) korporativ mühitlərdə artan istifadəsi yeni təhlükəsizlik zəifliklərini ortaya çıxarır.

1. Cihaz Səviyyəsində Zəifliklər

- Aparat Təminatı Problemləri

IoT cihazlarında fiziki təhlükəsizlik zəiflikləri geniş yayılıb. Cihazın debug interfeyslərinin qorunmaması və aparat şifrələməsinin tətbiq edilməməsi kimi məsələlər hücum vektorlarını artırır. Sensor manipulyasiyası və enerji analizi hücumları da bu cihazları hədəfə çevirə bilər. - Proqram Təminatı Problemləri

IoT cihazlarında firmware yeniləmələrinin təhlükəsizlik standartlarına cavab verməməsi, yeniləmələrin geri qayıtma (rollback) riskləri və bootloader-in zəiflikləri hücumlara səbəb olur.

2. Şəbəkə Səviyyəsində Təhlükələr

- Kommunikasiya Təhlükəsizliyi

IoT cihazlarının çoxunda istifadə edilən zəif protokollar, açıq mətn kredensialları və protokol downgrade hücumlarına qarşı müdafiənin olmaması cihazları təhlükəli edir.

3. IoT Spesifik Hücum Vektorları

- Botnet Riskləri

IoT cihazlarının yoluxması ilə yaranan botnet şəbəkələri DDoS hücumlarının, spam kampaniyalarının və hətta kriptovalyuta mayninqinin əsasını təşkil edə bilər.

C. Uzaqdan İş Zamanı Yaranan Problemlər

1. VPN Təhlükəsizliyi

VPN-lərin düzgün konfiqurasiya edilməməsi təhlükəsizliyi ciddi şəkildə zəiflədir. Split tunneling istifadəçilərin şəxsi trafiki ilə iş trafiki arasında qarışıqlıq yarada bilər. Bundan əlavə, sessiyaların vaxtında bağlanmaması aktiv sessiya oğurluğuna yol açır.

2. Məsafəli Giriş Təhlükəsizliyi

Çoxfaktorlu autentifikasiya (MFA) və şərtli giriş siyasətlərinin olmaması uzaqdan iş proseslərinin zəifliklərini artırır. Həmçinin, sessiya monitorinqinin aparılmaması və girişlərin düzgün qeydiyyatının olmaması təhlükə yaradır.

D. Daxili Təhlükəsizlik Siyasətinin Pozulması

Daxili siyasətlərə əməl edilməməsi korporativ mühitdə ciddi təhlükəsizlik problemləri yaradır.

1. Siyasətə Uyğunluq

İcazəsiz cihazların korporativ şəbəkələrə qoşulması və Shadow IT sistemlərinin istifadəsi təhlükəsizlik tədbirlərini bypass edə bilər. Bu, məxfi məlumatların sızmasına və giriş siyasətinin pozulmasına səbəb olur.

2. Audit və Monitorinq

Təhlükəsizlik insidentlərinin aşkarlanması və cavab tədbirlərinin görülməsi üçün jurnal analizi, şəbəkə monitorinqi və istifadəçi fəaliyyətlərinin izlənməsi sistemlərinin tətbiqi vacibdir.

3. Təhlükəsizlik Tədbirləri

Texniki nəzarət mexanizmləri, o cümlədən şəbəkə seqmentasiyası, giriş nəzarəti sistemləri və şifrələmə həlləri təhlükəsizlik səviyyəsini artırır. Eyni zamanda, istifadəçilərin mütəmadi təlimlərə cəlb edilməsi və təhlükəsizlik siyasətlərinin təkmilləşdirilməsi idarəetmə səviyyəsində riskləri azaldır.

Nəticə

Simsiz şəbəkələrin və cihazların təhlükəsizliyi yalnız texnoloji həllərlə deyil, həm də effektiv idarəetmə siyasətləri ilə təmin edilə bilər. Müasir dövrün təhdidləri ilə mübarizə aparmaq üçün texniki və inzibati tədbirlərin birlikdə tətbiq edilməsi şərtdir. Bu yanaşma həm mövcud zəiflikləri minimuma endirəcək, həm də gələcəkdə yarana biləcək təhlükələri proaktiv şəkildə qarşılayacaq.

Müdafiə metodları və həll yolları

Korporativ mühitdə simsiz şəbəkələr və digər rəqəmsal resursların təhlükəsizliyini təmin etmək üçün güclü müdafiə metodlarının tətbiqi vacibdir. Həm texnoloji həllər, həm də inzibati tədbirlər bu prosesi tamamlayır. Aşağıda təhlükəsizlik zəifliklərini minimuma endirmək üçün istifadə olunan əsas müdafiə metodları və həll yolları geniş izah edilmişdir.

A. Güclü Şifrələmə Protokollarının Tətbiqi

Şifrələmə müasir kibertəhlükəsizliyin əsas komponentidir. Güclü şifrələmə protokolları və açar idarəetmə mexanizmləri məlumatların qorunması və təhlükəsizlik boşluqlarının aradan qaldırılmasında mühüm rol oynayır.

1. Şifrələmə Növləri

- Şəbəkə Şifrələməsi

Şəbəkə təhlükəsizliyi üçün müasir şifrələmə protokolları, xüsusilə WPA3, önə çıxır. WPA3 protokolunun tətbiqi ilə şəbəkədə məlumatların AES-256 bit kimi güclü standartlarla şifrələnməsi təmin edilir. Forward secrecy texnologiyası ilə məlumatlar bir sessiyada oğurlansa belə, digər sessiyaların təhlükəsizliyi qorunur. SAE (Simultaneous Authentication of Equals) metodunun istifadəsi ilə parol mübadiləsi zamanı təhlükəsizlik təmin edilir. Pairwise Master Key (PMK) qorunması və güclü sertifikat idarəetməsi isə əlavə müdafiə qatları yaradır. - Məlumat Şifrələməsi

Məlumatların şifrələnməsi cihaz, fayl və tətbiq səviyyəsində tətbiq edilməlidir. Disk səviyyəsində şifrələmə ilə cihaz oğurlansa belə məlumatlar şifrələnmiş formada qalır. Fayl səviyyəsində və verilənlər bazası şifrələməsi məlumatların icazəsiz istifadəsini məhdudlaşdırır. E-poçt və bulud məlumatlarının şifrələnməsi ilə korporativ yazışmalar və uzaqdan idarə olunan məlumatların təhlükəsizliyi təmin edilir.

2. Açar İdarəetməsi

- Açar Yaradılması

Şifrələmə sistemlərinin effektivliyi təsadüfi ədəd generatorlarının keyfiyyətindən və yaradılan açarların uzunluğundan asılıdır. Güclü təsadüfi ədəd generatorlarının istifadəsi, təhlükəsiz açar paylaşımı və açarların müntəzəm yenilənməsi ilə məlumatların icazəsiz deşifrlənməsi riski minimuma endirilir.

B. Şəbəkə Monitorinqi və Analizi

Şəbəkə monitorinqi hücumların erkən mərhələdə aşkar edilməsi və onların qarşısının alınması üçün vacibdir. Real-vaxt analizi və təhlükəsizlik sistemləri müasir şəbəkələrin qorunmasında mühüm rol oynayır.

1. Monitorinq Sistemləri

- Real-Vaxt Monitorinqi

Şəbəkə trafikinin davamlı analizi ilə anomaliya və zərərli fəaliyyətlər dərhal aşkar edilir. İstifadəçi davranışlarının izlənməsi və şəbəkə performansının monitorinqi həm şəbəkə təhlükəsizliyini, həm də işin fasiləsizliyini təmin edir. - Təhlükəsizlik Alətləri

Hücum aşkarlama və qarşısını alma sistemləri (IDS/IPS) müasir şəbəkələrin ayrılmaz hissəsinə çevrilmişdir. Trafik filtrasiyası, həmçinin davranış və imza əsaslı aşkarlama üsulları ilə potensial hücumlar effektiv şəkildə bloklanır.

C. Təhlükəsizlik Siyasətinin Yaradılması

Təhlükəsizlik siyasətləri təşkilati mühitdə təhlükəsizliyin təmin olunmasında vacibdir. Həm istifadəçilər, həm də şəbəkə üçün xüsusi qaydalar və prosedurlar hazırlanmalıdır.

1. Siyasət Komponentləri

- İstifadəçi Siyasəti

İstifadəçilər üçün təhlükəsizlik siyasətləri mütləq olaraq parol standartlarının müəyyən edilməsini, giriş qaydalarının tətbiqini və məlumatların təsnifatlandırılmasını əhatə etməlidir. İnternetdən və cihazlardan istifadə qaydalarının tərtibi təhlükəsizliyin təmin edilməsinə xidmət edir. - Şəbəkə Siyasəti

Şəbəkəyə giriş nəzarəti, VLAN-ların düzgün konfiqurasiyası, firewall qaydalarının tətbiqi və VPN istifadəsinin standartlaşdırılması təhlükəsizlik siyasətinin vacib elementləridir.

2. Siyasət Tətbiqi

Təhlükəsizlik siyasətlərinin tətbiqi avtomatlaşdırılmış sistemlər vasitəsilə asanlaşdırılmalıdır. Avtomatlaşdırma vasitəsilə uyğunluq yoxlaması, pozuntuların aşkarlanması və audit jurnallarının yaradılması təhlükəsizlik prosedurlarının effektivliyini artırır.

D. İstifadəçi Təhsili və Məlumatlılığı

İstifadəçilərin təhsili təhlükəsizlik sistemlərinin uğurla tətbiqi üçün əsas şərtdir. Təlim proqramları və məlumatlılıq kampaniyaları vasitəsilə insan faktoru ilə bağlı risklər azaldıla bilər.

1. Təlim Proqramları

- Əsas Təhlükəsizlik Təlimləri

İstifadəçilərə parol təhlükəsizliyi, sosial mühəndislik hücumları və məlumat qorunması haqqında məlumat verilməlidir. Eyni zamanda, internet və e-poçt təhlükəsizliyi üzrə təlimlər real nümunələrlə daha təsirli olur. - Məlumatlılıq Kampaniyaları

Davamlı təhsil və simulyasiya təlimləri istifadəçilərin təhlükəsizlik qaydalarına uyğunluğunu artırır. Müntəzəm yeniləmələr və təcrübi məşğələlər real həyat hadisələrinə qarşı hazırlığı gücləndirir.

Nəticə

Təhlükəsizliyin təmin edilməsi yalnız texnoloji həllərlə deyil, həm də təsirli idarəetmə, siyasət və təhsil tədbirləri ilə mümkün olur. Güclü şifrələmə protokollarının tətbiqi, şəbəkə monitorinqi, düzgün siyasətlərin hazırlanması və istifadəçilərin maarifləndirilməsi ilə müasir təhlükələrə qarşı effektiv müdafiə təmin etmək mümkündür.

Praktiki tövsiyələr

Simsiz şəbəkələr müasir texnologiyanın ayrılmaz hissəsinə çevrildikcə, onların təhlükəsizliyinin təmin edilməsi prioritet məsələyə çevrilmişdir. Şəbəkə infrastrukturu, istifadəçilərin davranışı və insidentlərə cavab prosedurlarında tətbiq edilən qabaqcıl təhlükəsizlik metodları risklərin minimallaşdırılmasında həlledici rol oynayır. Aşağıda həm şəbəkə administratorları, həm də son istifadəçilər üçün faydalı tövsiyələr təqdim edilir.

1. Şəbəkə Administratorları üçün Əsas Tövsiyələr

İnfrastruktur Səviyyəsində Təhlükəsizlik

Simsiz şəbəkələrdə təhlükəsizliyin təmin edilməsi üçün administratorlar müasir texnologiyalardan istifadə etməlidir. İlk növbədə, WPA3-Enterprise protokolunun tətbiqi ilə güclü şifrələmə və 802.1X autentifikasiya sistemi qurulmalıdır. Bu protokollar istifadəçi autentifikasiyasını daha etibarlı edir və məlumatların təhlükəsiz ötürülməsini təmin edir.

RADIUS serverlərinin düzgün konfiqurasiyası və müntəzəm yenilənməsi bu protokolların effektivliyini artırır. Eyni zamanda, VLAN (Virtual LAN) seqmentasiyası vasitəsilə şəbəkə təcridinə nail olmaq mümkündür, bu da hücumların bir seqmentdən digərinə yayılmasını məhdudlaşdırır. Güclü parol siyasəti tətbiq edilməli, bu parollar müntəzəm olaraq yenilənməlidir. Bundan əlavə, MAC ünvan filtrasiyası və dinamik DHCP siyahılarının idarə edilməsi ilə yalnız icazəli cihazların şəbəkəyə qoşulması təmin edilməlidir.

Monitorinq və Nəzarət

Administratorlar şəbəkə fəaliyyətini daim izləməli və potensial təhdidləri vaxtında müəyyənləşdirməlidir. Wireless Intrusion Prevention System (WIPS) kimi həllərin tətbiqi zərərli fəaliyyətlərin avtomatik aşkarlanmasını və bloklanmasını mümkün edir. Şəbəkə trafikinin real-vaxt analizi ilə şübhəli davranışlar və anomaliyalar müəyyən edilir.

Rogue Access Point deteksiyası ilə icazəsiz giriş nöqtələri aşkarlanaraq bloklanmalıdır. Bundan əlavə, bandwidth istifadəsinin monitorinqi sayəsində həddindən artıq yüklənmə halları və qeyri-adi fəaliyyətlər müəyyən edilə bilər.

2. Son İstifadəçilər üçün Təhlükəsizlik Qaydaları

Autentifikasiya və Giriş Təhlükəsizliyi

Son istifadəçilərin şəbəkəyə qoşularkən multi-faktor autentifikasiyadan (MFA) istifadə etməsi çox vacibdir. Bu metod parol oğurlanması və ya sındırılması zamanı əlavə qorunma qatını təmin edir. Güclü və kompleks parollar yaradılmalı, bu parollar müntəzəm olaraq yenilənməlidir.

VPN xidmətlərindən istifadə zamanı təhlükəsizlik protokollarına əməl edilməsi şəbəkə fəaliyyətinin müdaxilələrdən qorunmasına kömək edir. VPN əlaqəsi təhlükəsiz məlumat mübadiləsi üçün xüsusi olaraq şifrələnmiş tunel yaradır.

Cihaz Təhlükəsizliyi

Cihazların müdafiəsi şəbəkənin ümumi təhlükəsizliyinin ayrılmaz hissəsidir. Antivirus proqram təminatının aktiv olması və müntəzəm yenilənməsi zərərli proqramlara qarşı qoruma təmin edir. Əməliyyat sistemlərinin və tətbiqlərin avtomatik yenilənməsi ilə məlum zəifliklərə qarşı müdafiə təmin edilir. Bundan əlavə, personal firewall konfiqurasiyaları optimallaşdırılmalı və hər bir cihaz üçün fərdi təhlükəsizlik qaydaları tətbiq edilməlidir.

3. İnsidentlərə Cavab Vermə Prosedurları

İlkin Reaksiya

Təhlükəsizlik insidenti baş verdikdə, ilkin reaksiya sürətli və effektiv olmalıdır. İlk növbədə, insidentin təsnifatı aparılmalı və prioritetləşdirilməlidir. Daha sonra, təcili müdaxilə komandasının yaradılması ilə insidentin miqyası məhdudlaşdırılmalıdır. Əlaqədar tərəflər, o cümlədən müvafiq şöbələr və hüquq-mühafizə orqanları dərhal məlumatlandırılmalıdır.

Təhqiqat və Analiz

İnsidentin səbəblərini müəyyən etmək üçün digital forensics prosedurları tətbiq edilməlidir. Root cause analysis (əsas səbəb analizi) metodologiyası ilə insidentin mənbəyi dəqiqləşdirilməli və əlaqədar zəifliklər aradan qaldırılmalıdır. Təhqiqat zamanı insident chronologyası qurularaq bütün hadisələr detallı şəkildə sənədləşdirilməlidir.

Bərpa və Prevensiya

İnsidentlərdən sonra sistemlərin normal vəziyyətə qaytarılması əsas prioritetdir. Zərərin minimallaşdırılması tədbirləri ilə yanaşı, gələcəkdə bu cür insidentlərin qarşısını almaq üçün preventiv addımlar atılmalıdır.

4. Audit və Test Metodologiyaları

Penetrasiya Testləri

Şəbəkənin zəif nöqtələrinin müəyyən edilməsi üçün penetrasiya testləri müntəzəm olaraq həyata keçirilməlidir. Bu testlər həm avtomatik, həm də manual üsullarla icra edilərək zəifliklər aşkarlanır. Social engineering test ssenariləri hazırlanaraq istifadəçilərin təhlükəsizliyə dair bilikləri yoxlanılmalıdır. Simsiz şəbəkələrə spesifik exploit testləri ilə xüsusi hücum ssenariləri üzə çıxarılmalıdır.

Uyğunluq Auditi

Şəbəkənin daxili təhlükəsizlik siyasətlərinə uyğunluğu mütəmadi olaraq yoxlanılmalıdır. Eyni zamanda, ISO 27001 və PCI DSS kimi beynəlxalq standartlara uyğunluq təmin edilməlidir. Bu proses zamanı müntəzəm olaraq gap analysis aparılmalı və təhlükəsizlik siyasətindəki boşluqlar aradan qaldırılmalıdır.

Risk Qiymətləndirməsi

Şəbəkədəki potensial risklərin qiymətləndirilməsi üçün aktiv və passiv skan prosedurları həyata keçirilməlidir. Vulnerability assessment nəticələrinə əsasən risk matrisləri hazırlanmalı və uyğun mitigasiya planları işlənib hazırlanmalıdır.

Nəticə

Simsiz şəbəkələrin təhlükəsizliyi yalnız texnoloji həllərdən deyil, həm də effektiv idarəetmə və istifadəçi biliklərindən asılıdır. Təkmilləşdirilmiş şifrələmə, monitorinq, auditi və maarifləndirmə tədbirləri ilə müasir kibertəhlükələrə qarşı müdafiəni təmin etmək mümkündür. Bu praktiki tövsiyələr simsiz şəbəkələrin təhlükəsizliyini artırmaq üçün güclü bir təməl yaradır.

Nəticə

Simsiz şəbəkələrin təhlükəsizliyi müasir texnologiya dünyasında ən mühüm problemlərdən biridir. İnternetə qoşulmuş cihazların sayının artması və simsiz şəbəkələrin hər yerdə istifadəsi bu sahədə riskləri artırır. Müasir təhlükəsizlik protokolları və qabaqcıl həllər tətbiq olunsa da, təhdidlərin mürəkkəbliyi və dinamikliyi bu sahədə davamlı yenilik və inkişaf tələb edir.

Əsas Tapıntılar

Araşdırmalar göstərir ki, simsiz şəbəkələrdə təhlükəsizlik təhdidləri zamanla həm miqyas, həm də mürəkkəblik baxımından artır. Bu vəziyyət yeni texnoloji həllərin tətbiqini və mövcud mexanizmlərin təkmilləşdirilməsini zəruri edir.

- WPA3 protokolu və müasir texnologiyaların əhəmiyyəti: Şəbəkələrin qorunması üçün WPA3 kimi təhlükəsizlik protokolları əhəmiyyətli yeniliklər təqdim edir. Bu protokol daha güclü şifrələmə və təhlükəsizlik funksiyaları ilə istifadəçilərin məlumatlarının qorunmasını təmin edir.

- IoT cihazlarının təsiri: İnternetə qoşulan cihazların, xüsusən də IoT (Internet of Things) qurğularının artması yeni təhlükəsizlik problemləri yaradır. Bu cihazlar tez-tez zəif təhlükəsizlik mexanizmlərinə malikdir və kiber hücumlara məruz qalma riski daha yüksəkdir.

- İstifadəçi təhlükəsizliyi biliklərinin əhəmiyyəti: İstifadəçilərin təhlükəsizlik qaydaları barədə məlumatlı olması təhlükəsizliyin təmin edilməsində kritik rol oynayır. Təlim proqramları və maarifləndirmə tədbirləri bu sahədə effektiv nəticələr verir.

Müasir Trendlər

Texnologiyanın inkişafı ilə təhlükəsizlik sahəsində yeni meyllər müşahidə olunur. Bu meyllər həm kiberhücumların, həm də təhlükəsizlik həllərinin daha mürəkkəb hala gəlməsini göstərir.

- Süni intellekt əsaslı təhlükəsizlik: Süni intellekt və maşın öyrənməsi sistemləri vasitəsilə təhdidlərin avtomatik aşkarlanması və cavab tədbirlərinin görülməsi imkanları genişlənir. Bu həllər şəbəkə təhlükəsizliyində inqilabi dəyişikliklərə səbəb ola bilər.

- Şifrələmə texnologiyalarının inkişafı: Məlumatların qorunması üçün istifadə olunan şifrələmə üsulları daim təkmilləşdirilir. Xüsusilə kvant hesablama təhlükələrinə qarşı yeni şifrələmə alqoritmləri hazırlanır.

- Kiberhücumların mürəkkəbliyi: Hücumlar daha təşkil olunmuş, sistemli və qlobal xarakter alır. Bu vəziyyət təhlükəsizlik tədbirlərinin daha inteqrasiya olunmuş şəkildə təşkilini tələb edir.

- Qanunvericilik və standartların sərtləşməsi: Bir çox ölkələrdə və beynəlxalq səviyyədə kibertəhlükəsizlik üzrə hüquqi tələblər sərtləşir. Yeni standartlar və qanunlar şəbəkə təhlükəsizliyinə dair minimum tələbləri müəyyən edir.

Gələcək Araşdırmalar üçün Tövsiyələr

Simsiz şəbəkələrdə təhlükəsizlik sahəsində davamlı araşdırmalar və yeniliklər tələb olunur. Xüsusən də yeni texnologiyaların təsirini nəzərə alan tədqiqatlar prioritet olmalıdır.

- Kvant hesablama dövrü üçün şifrələmə: Kvant kompüterlərinin tətbiqi mövcud şifrələmə metodlarının sındırılmasını mümkün edə bilər. Buna görə də, kvant-həddə dayanıqlı yeni şifrələmə texnologiyalarının hazırlanması vacibdir.

- IoT cihazları üçün təhlükəsizlik protokolları: IoT cihazları üçün xüsusi hazırlanmış təhlükəsizlik protokolları inkişaf etdirilməlidir. Bu protokollar həm şəbəkə, həm də cihaz səviyyəsində güclü qoruma təmin etməlidir.

- İstifadəçi davranışlarının avtomatik analizi: İstifadəçilərin şəbəkədəki davranışlarını avtomatik təhlil edəcək süni intellekt əsaslı sistemlər işlənib hazırlanmalıdır. Bu sistemlər şübhəli fəaliyyətləri real vaxtda müəyyən edərək önləyici tədbirlər görə bilər.

- Beynəlxalq standartların uyğunlaşdırılması: Qlobal təhlükəsizlik tələblərinə cavab verən vahid beynəlxalq standartların yaradılması təhlükəsizlik tədbirlərini daha effektiv edir. Bu istiqamətdə səylər davam etdirilməlidir.

Praktika: OpenVAS Greenbone ilə təhlüəsizlik skanı

OpenVAS serverini – Greenbone Free-ni aşağıdakı təlimatlara uyğun quraşdırın:

https://www.greenbone.net/en/install_use_gce/

Formu doldurduqdan sonra email ünvanımıza həm VirtualBox həm də VMware-də OpenVAS Greenbone-ni quraşdırmaq üçün link göndərilir.

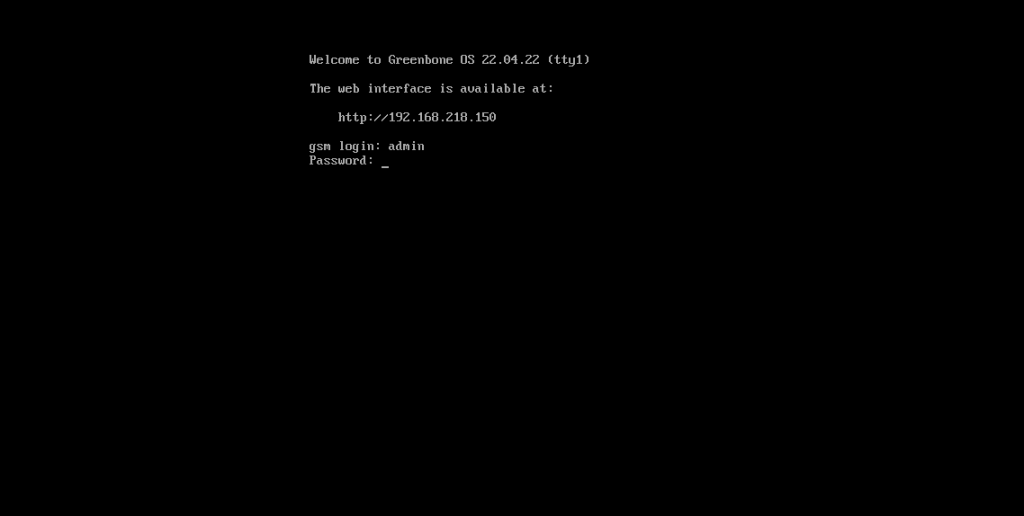

OpenVAS yükləndikdən sonra VMware-də onu import edirik. İlk öncə login və password-un hər ikisinə admin yazmalıyıq.

Şəbəkə Konfiqurasiyası

Hər iki VM-nin eyni daxili şəbəkədə olduğuna əmin olun (bunu “LabNetwork” kimi bir adla təyin edə bilərsiniz).

Şəbəkəni Quraşdırın:

Hər iki VM-nin parametrlərinə gedin və onların şəbəkə adapterlərini “Internal Network” və ya “Host-Only Adapter” olaraq təyin edin. Bu, onların bir-biri ilə əlaqə qurmasına imkan verəcək, eyni zamanda host şəbəkəsindən ayrılmalarını təmin edəcək.

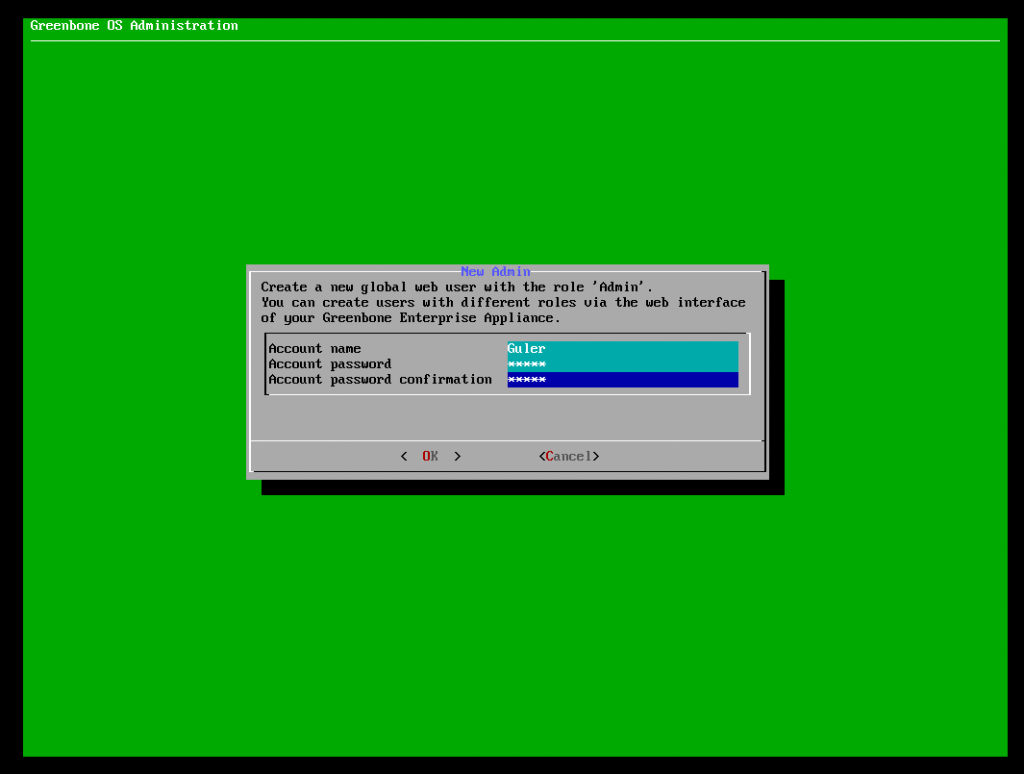

Daha sonra yeni qlobal admin yaradırıq. Adını və şifrəsini istəyə uyğun müəyyənləşdiririk.

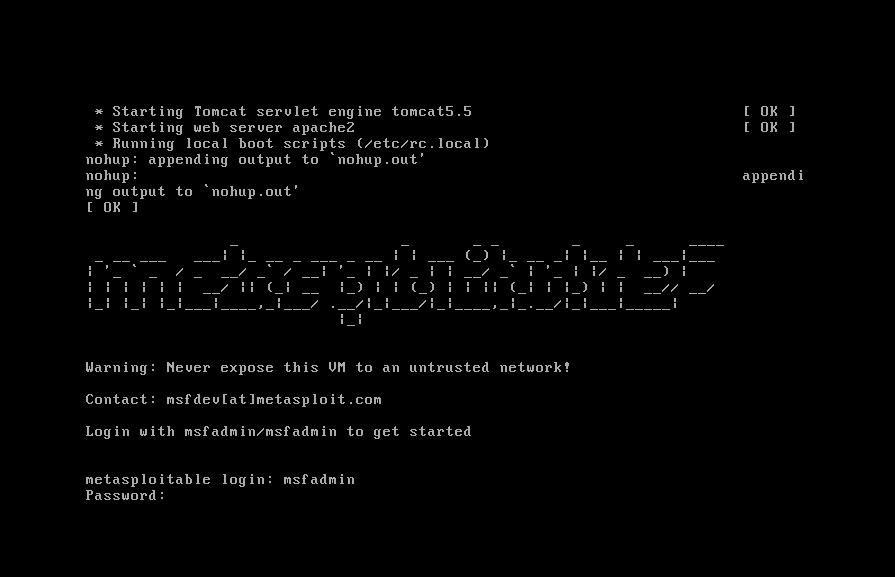

İndi isə skan etmək üçün VMware-yə Metasploitable (müxtəlif təhlükəsizlik zəiflikləri olan bir virtual maşın) yükləməliyik. Bu linkdən yükləyə bilərik (https://information.rapid7.com/download-metasploitable-2)

Metasploitable yükləndikdən sonra onu VMware-ə import edirik.

VM-ləri İşə Salın

- VM-ləri Başlatın: Həm Metasploitable, həm də OpenVAS sistemlərini işə salın.

- Metasploitable-a Daxil Olun:

- Default istifadəçi məlumatları ilə daxil olun:

- İstifadəçi adı:

msfadmin - Parol:

msfadmin

- İstifadəçi adı:

- Default istifadəçi məlumatları ilə daxil olun:

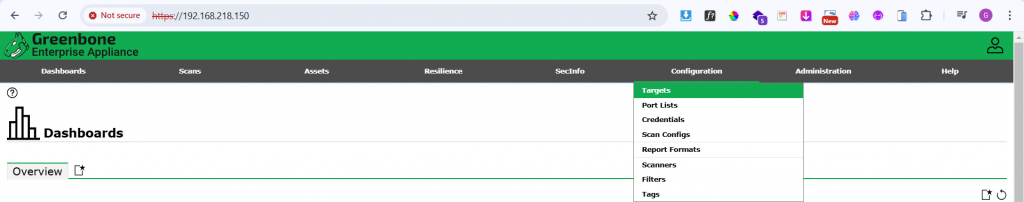

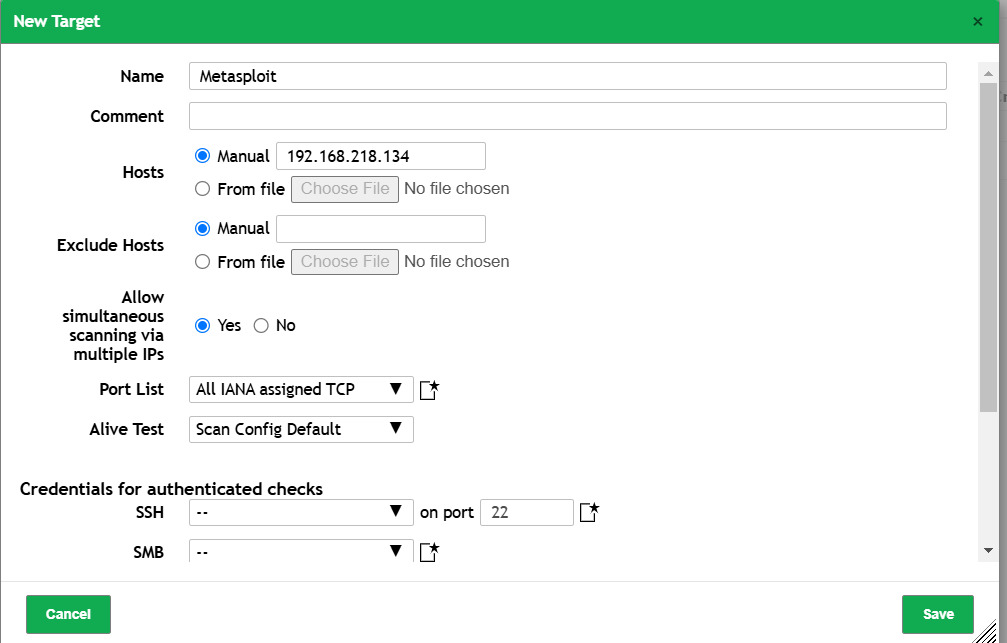

Greenbone hesabımıza daxil olub Configuration hissəsindən Targets bölməsini seçirik.

Açılan pəncərənin sol üst hissəsindəki ulduza klik edib, Metasploitableni skan ediləcək hədəf kimi daxil edirik. Metasploitable-nin IP adresi yazılmalıdır burada, öyrənmək üçün metasploitable-də `ip a` əmrini yazmaq kifayətdir.

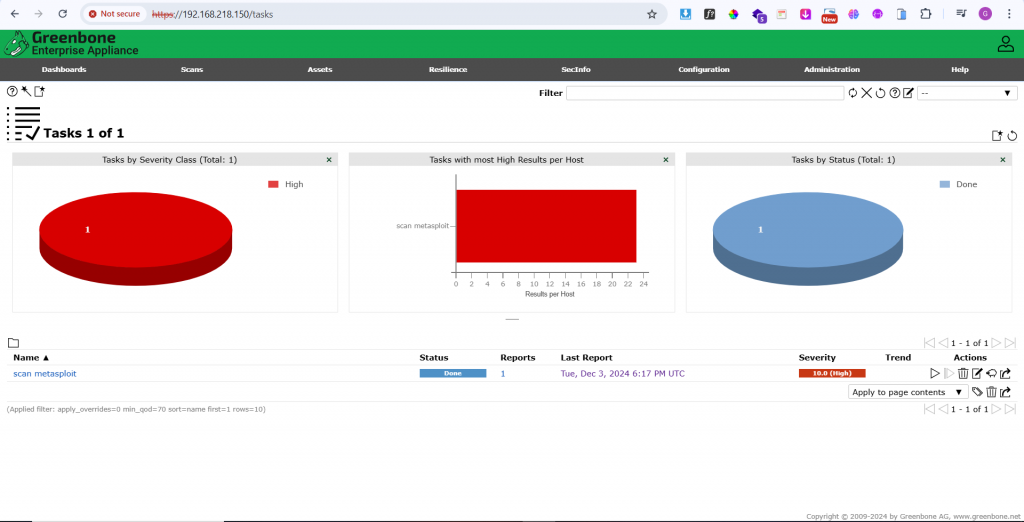

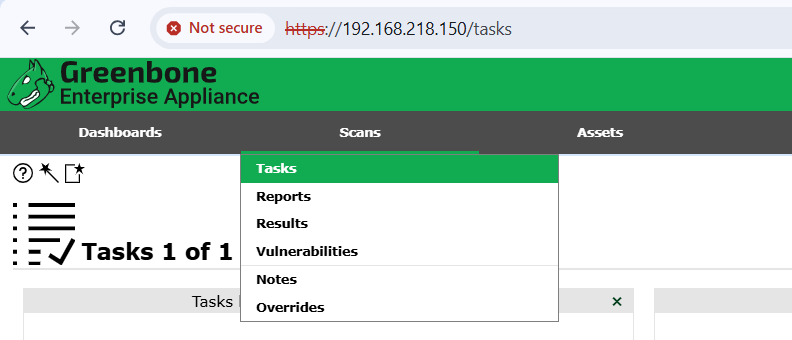

İndi isə skan etmək üçün Scans hissəsinə gəlib Tasks bölməsini seçirik. Sonra bir daha çılan pəncərənin sol üst hissəsindəki ulduza klik edib new task-ı seçirik.

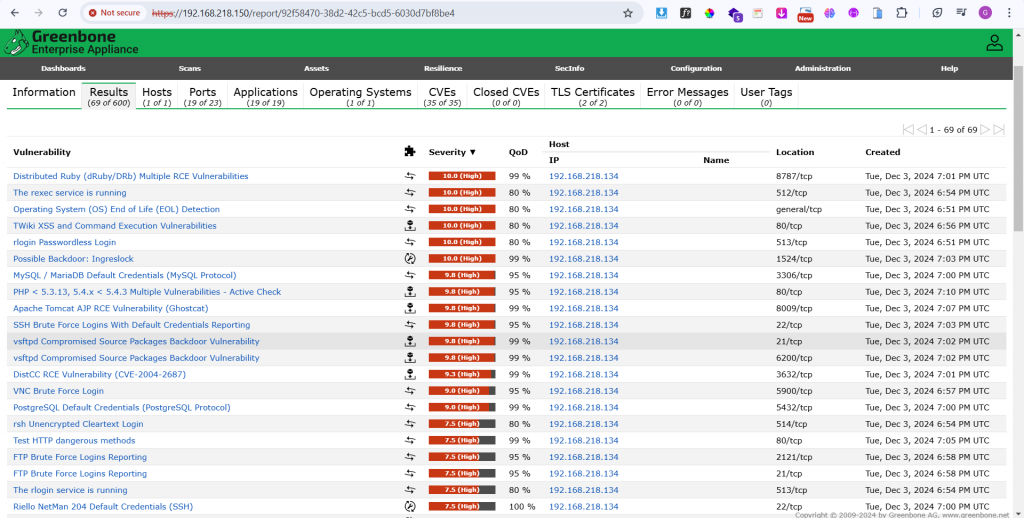

Taskı yaratdıqdan sonra artıq prosesi başlada bilərik. Skan bitdikdən sonra artıq zəiflikləri nəzərdən keçirə bilərik.