BYOD Təhlükəsizliyi.

BYOD nədir?

BYOD – işçilərin şəxsi mülkiyyətində olan cihaz(lar)ını iş məqsədləri üçün istifadə etmələri anlayışıdır. İşçilər təşkilat şəbəkələrinə və serverlərinə öz cihazlarından daxil olur, həssas məlumatları öz cihazlarında saxlaya bilirlər. BYOD qurğusunda planşet və mobil telefonların portativliyi və rahatlığı səbəbindən adətən istifadə olunur. Bununla belə, laptoplar BYOD cihazları kimi də geniş istifadə olunur, daha möhkəm hesablama gücü və funksionallıq təklif edir.

BYOD mühitində müxtəlif istifadəçi tipləri təşkilatın şəbəkəsinə qoşulur. Hər biri özünəməxsus risklərə malikdir:

- Uzaqdan İşləyən İstifadəçilər: Evdən işləyən işçilər şəxsi cihazlarından istifadə etdikdə, təhlükəsizlik riskləri artır. Həssas məlumatların qorunması üçün Virtual Özəl Şəbəkələr (VPN), məlumatların şifrələnməsi və güclü autentifikasiya mexanizmləri istifadə edilməlidir.

- Ofis İstifadəçiləri: Ofisdə şəxsi cihazlardan istifadə edən işçilər korporativ təhlükəsizlik siyasətinə riayət etməlidirlər. Endpoint mühafizəsi və şəbəkə seqmentasiyası tədbirləri daxili şəbəkəyə potensial təhlükələrin qarşısını almağa kömək edir.

- Tez-tez Səyahət Edənlər: Tablet və ya mobil cihazlarla səyahət edən işçilər ictimai Wi-Fi və cihaz oğurluğu kimi risklərlə üzləşirlər. Mobile Device Management (MDM) həlləri uzaqdan məlumatların silinməsi, cihaz şifrələməsi və təhlükəsiz konteynerlərin istifadəsi vasitəsilə bu riskləri minimuma endirir.

BYOD istifadəsinin təşkilatlar üçün üstünlükləri.

1. Xərclərin Azaldılması:

BYOD siyasəti təşkilatlara xərcləri əhəmiyyətli dərəcədə azaltmağa kömək edir. İşçilərin öz şəxsi cihazlarından istifadə etməsi, şirkətin hər bir işçiyə laptop və ya kompüter təmin etmək xərclərini aradan qaldırır. Bu, xüsusilə çoxlu işçisi olan iri təşkilatlarda cihazların alınması, saxlanması və yenilənməsi ilə bağlı xərcləri minimuma endirir. Bundan əlavə, İT şöbələrinin iş yükü azalır, çünki şəxsi cihazların idarə olunmasına ehtiyac qalmır. Bu, əlavə qənaət imkanı yaradır.

2. Uzaqdan Giriş və Çeviklik:

BYOD siyasəti işçilərə istənilən yerdən işləmək imkanı yaradır. Təhlükəsiz texnologiyalar, məsələn, VPN-lər vasitəsilə işçilər evdən, kafelərdən və ya səyahət zamanı təşkilatın şəbəkəsinə təhlükəsiz qoşula bilirlər. Bu, məhsuldarlığı və çevikliyi artıraraq ənənəvi ofis mühitindən kənarda işləməyə şərait yaradır. İşçilər sənədlərə, tətbiqlərə və məlumatlara şəxsi cihazlarından fasiləsiz şəkildə daxil olaraq iş axınını təmin edirlər.

BYOD Təhlükəsizlik Riskləri

BYOD (Bring Your Own Device) siyasəti, eyni zamanda çeviklik təklif edərək, təşkilatlar üçün əhəmiyyətli təhlükəsizlik riskləri təqdim edə bilər. Əsas çətinliklər bunlardır:

- Zəif Təhlükəsizlik: Şəxsi cihazlar korporativ cihazlarda tətbiq olunan qabaqcıl təhlükəsizlik tədbirlərindən məhrum ola bilər. Məsələn, şəxsi cihazlarda korporativ səviyyədə antivirus, firewall və şifrələmə proqramlarının olmaması onları phishing, malware və icazəsiz giriş kimi təhdidlərə daha həssas edir. Həmçinin, mərkəzləşdirilmiş monitorinqin olmaması İT komandalarının real vaxtda zəiflikləri və insidentləri aşkar etməsini çətinləşdirir, bu isə təşkilatın təhlükəsizlik pozuntularına məruz qalma riskini artırır.

- Zərərli Proqramlar və Malware Təsiri: Şəxsi cihazlarda qeyri-rəsmi proqram mağazalarından və ya təhlükəsiz olmayan mənbələrdən yüklənən tətbiqlər malware infeksiyalarına səbəb ola bilər. Zərərli proqramla yoluxmuş cihaz korporativ şəbəkələrə və həssas məlumatlara giriş əldə edə bilər, nəticədə məlumat sızması baş verə bilər. Həmçinin, zərərli tətbiqlər korporativ məlumatları toplamaq və sızdırmaq üçün istifadə oluna bilər ki, bu da təşkilatın təhlükəsizliyinə ciddi təhdid yaradır.

- Təhlükəsiz olmayan Wi-Fi şəbəkələri: İşçilər BYOD cihazlarını tez-tez ictimai və ya təminatsız Wi-Fi şəbəkələrinə qoşurlar. Bu cür şəbəkələr “insan-arasında” (man-in-the-middle) hücumlarına qarşı zəifdir və hücumçular giriş məlumatları və ya həssas iş məlumatlarını ələ keçirə bilərlər. Təminatsız şəbəkələrdə şifrələnməmiş məlumat trafiki təşkilatın məlumatlarının sızmasına və ya şəbəkə hücumlarına səbəb ola bilər.

- Köhnəlmiş Cihazlar: Şəxsi cihazlarda əməliyyat sistemi və tətbiqlər vaxtında yenilənmədikdə, bu, təhlükəsizlik boşluqlarına və köhnəlmiş proqram təminatına səbəb olur. Hücumçular bu zəifliklərdən istifadə edərək cihazlara və həssas korporativ məlumatlara giriş əldə edə bilərlər.

- İtirilmiş və ya oğurlanmış cihazlar: Portativ qurğuların asanlıqla itməsi və ya oğurlanması onların məxfi məlumatların icazəsiz şəxslərin əlinə keçməsi riskini artırır. Əgər cihaz şifrələnməyibsə və uzaqdan silmək funksiyası mövcud deyilsə, bu, ciddi məlumat itkilərinə səbəb ola bilər.

- Məlumatların Sızması: Şəxsi cihazlar ailə üzvləri və ya dostlarla paylaşıla bilər ki, bu da təsadüfən korporativ məlumatların şəxsi proqramlar və ya bulud xidmətləri vasitəsilə sızması riskini artırır. Bundan əlavə, işçilər icazəsiz üçüncü tərəf tətbiqlərindən istifadə edərək məlumatları saxlaya və ya paylaşa bilərlər.

- Həddindən artıq giriş imtiyazları: BYOD mühitində işçilər tez-tez öz rolu üçün lazım olandan daha çox resursa giriş əldə edə bilirlər. Girişə düzgün nəzarət mexanizmlərinin olmaması hücum səthini genişləndirir, zərərli şəxslərin həssas sistemlərə daxil olmasına və məxfi məlumatları oğurlamasına şərait yaradır.

BYOD Security Policy nə üçün vacibdir?

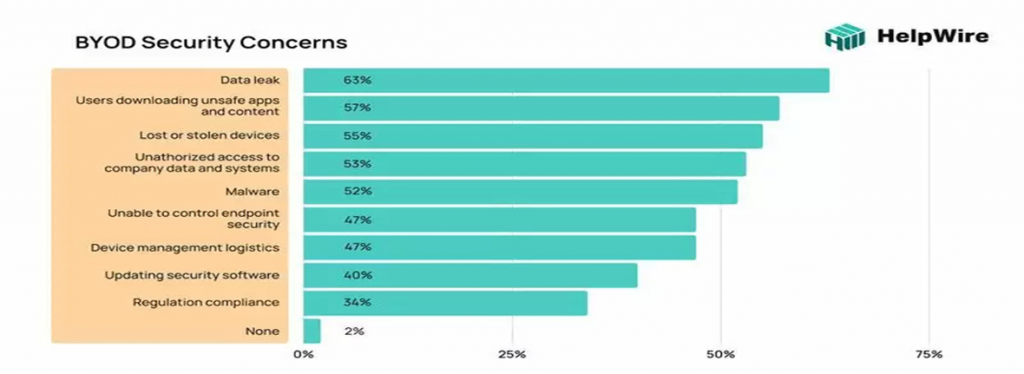

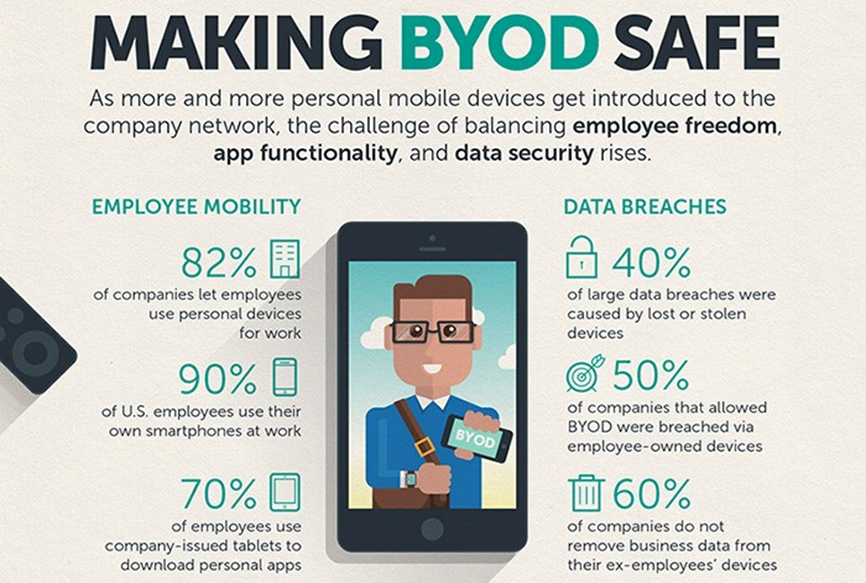

Son zamanlar BYOD (Bring Your Own Device) Policy qəbulu əhəmiyyətli dərəcədə artmışdır. Hal-hazırda şirkətlərin təxminən 80%-i işçilərə öz şəxsi cihazlarından iş üçün istifadə etməyə icazə verir, 90%-ə yaxın şəxs isə öz smartfonlarından iş məqsədilə istifadə edir. Lakin BYOD-un övladlığa götürülməsinin bu artımı ilə daha böyük risk yaranır; təxminən 40% məlumat pozulması itirilmiş və ya oğurlanmış cihazlar ilə əlaqələndirilir. BYOD istifadə edən şirkətlərin yarıdan çoxu bu cür məlumat sızması ilə üzləşib. Şirkətlərin 60%-i keçmiş işçilərin telefonlarından bizneslə bağlı məlumatları silə bilmir.

BYOD siyasətində əlavə risklərdən biri, işçilərin biznes məqsədləri üçün nəzərdə tutulmayan şəxsi cihazlardan həssas korporativ məlumatlara giriş imkanıdır. Çoxlu şirkətlərin BYOD cihazlarını ehtiyat nüsxə planlarına daxil etməməsi isə məlumat itkisinin qarşısını almaq çətinləşdirir. Bundan əlavə, cihazların şifrlənməsi və Mobil Cihazların İdarə Edilməsi (MDM) həllərinin tətbiq edilməməsi şirkətləri bu cihazları uzaqdan idarə etmək və nəzarət etmək imkanından məhrum edir. Bu, məlumat təhlükəsizliyi və cihaz idarəetməsi baxımından ciddi boşluqlar yaradır.

Bu riskləri aradan qaldırmaq üçün BYOD security policy meydana gəlir, şirkətlər üçün zəruri göstərişlər və təhlükəsizlik tədbirləri təyin edilir.

Təhlükəsizlik Tədbirləri və BYOD Təcrübələri

- İşçilərin Təlimi:

İşçilər BYOD qaydalarına uyğun təhlükəsiz davranışları mənimsəməlidirlər. Təlimlər qaydaları sadə şəkildə izah etməklə yanaşı, şəxsi məlumatlarının qorunduğunu nümayiş etdirməklə işçiləri qaydalara riayət etməyə təşviq edir. Təhlükəsiz bir iş mühiti yaratmaq məlumatların qorunmasını daha effektiv edir. - Şifrə Təminatları:

Şirkətlər, mobil cihaz və kompüterlərdə güclü şifrələrdən istifadəni tələb etməlidir. Müntəzəm olaraq parolların dəyişdirilməsi (məsələn, hər 30 və ya 90 gündən bir) əlavə təhlükəsizlik təmin edir. İki faktorlu autentifikasiya ilə məlumatlara icazəsiz girişin qarşısı alınır. - Verilənlərin Şifrlənməsi:

Verilənlər tam disk şifrələməsi (FDE) ilə qorunur. BitLocker (Windows üçün), FileVault (macOS üçün), və iOS/Android şifrələmə variantları istifadə edilərək, məlumatlar yalnız şifrə, PIN, və ya biometrik təsdiqlə əldə edilə bilər. Bu, cihazın itirilməsi və ya oğurlanması halında məlumatların təhlükəsiz qalmasını təmin edir. - Antivirus Proqram Təminatı:

Şəxsi cihazlarda antivirus proqramlarının quraşdırılması şəbəkə təhlükəsizliyi üçün vacibdir. Şirkətlər bu proqramların lisenziyasını təmin edə və ya işçilərdən antivirus quraşdırmalarını tələb edə bilərlər. Mobil zərərli proqramların artması şəxsi cihazların qorunmasını daha da zəruri edir. - Yenilənmələr və Qulluq:

Cihazların və tətbiqlərin müntəzəm olaraq yenilənməsi lazımdır. Təhlükəsizlik yamaqları cihazları məlum zəifliklərdən qoruyur və yeni funksiyalar əlavə edir. Yenilənmələrin olmaması cihazın müdafiəsiz qalmasına səbəb ola bilər. - Verilənlərə Girişi Ləğv Etmə:

İşçilər işdən çıxdıqda şəxsi məlumatları qorumaq şərtilə, korporativ məlumatlar cihazlardan uzaqdan silinməlidir. Rooted və ya jailbreak olunmuş cihazların idarəetmədən çıxarılması təhlükəsizliyi artırır. Cihaz oğurluğu və ya itkisi zamanı məlumatlar dərhal silinməlidir. - Məhdud Resurs Girişi:

Rola əsaslanan giriş nəzarəti həssas məlumatlara girişin yalnız uyğun işçilərə verilməsini təmin edir. Bu, məlumat sızmasının qarşısını alır və məlumatlara məruz qalma riskini azaldır. - Blacklisting və Whitelisting:

- Blacklisting: Zərərli və ya məhsuldarlığı azalda biləcək tətbiqlər bloklanır. Lakin iş saatları xaricində işçilərin şəxsi tətbiqlərinə məhdudiyyətlər məyusluğa səbəb ola bilər.

- Whitelisting: Yalnız əvvəlcədən təsdiqlənmiş tətbiqlərə icazə verilir. Daha təhlükəsiz hesab olunsa da, şəxsi istifadəni məhdudlaşdırdığı üçün BYOD üçün uyğun olmaya bilər.

BYOD Security üçün ən yaxşı həllər.

MDM nədir?

MDM (Mobil Cihazların İdarə Edilməsi) mobil son nöqtələrin, məsələn, smartfonların, planşetlərin və noutbukların idarə olunması üçün ixtisaslaşmış bir sahədir və Enterprise Mobility Management (EMM) çərçivəsinin daha geniş bir hissəsini təşkil edir.

MDM proqram təminatı bir və ya bir neçə əməliyyat sistemi üçün müvafiq idarəetmə funksiyaları təqdim edir. Bu proqram vasitəsilə şirkətlər cihaz performansını izləmək, təhlükəsizliyi təmin etmək və cihazların düzgün istifadə edilməsini idarə etmək imkanı əldə edirlər.

MDM həllini tətbiq etmək üçün ilkin addım təşkilat daxilində bir MDM server qurmaqdır. Bu server mərkəzi idarəetmə nöqtəsi kimi fəaliyyət göstərir və bütün mobil cihazlar bu serverə qoşularaq qeydiyyatdan keçməlidir. Bu yanaşma cihazların təhlükəsiz idarə olunmasını təmin etməyə kömək edir.

MDM Qeydiyyat Prosesi:

- Cihaza MDM App-ın quraşdırılması: İlk növbədə istifadəçi öz cihazına MDM proqramını yükləməli və quraşdırmalıdır. Bu proqram cihazı MDM serverinə qoşulma üçün hazırlayır.

- Qeydiyyat Kodları və ya Linklər: Server istifadəçiyə unikal qeydiyyat kodu və ya URL təqdim edir. İstifadəçi bu kodu proqrama daxil edir və ya qeydiyyat prosesinə başlamaq üçün URL-ni izləyir.

- İstifadəçinin yoxlanması və qəbulu: Qeydiyyat zamanı istifadəçi təşkilatın siyasətləri və təhlükəsizlik tədbirləri ilə razılaşır. Bu iş bitdikdən sonra cihaz MDM serveri ilə əlaqəlidir və indi uzaqdan idarə oluna bilər.

MDM Solutions bəzi yaxşı üstünlükləri var:

- Automated Enrollment: MDM həlləri işçilərə cihazları öz-özünə, OTP əsaslı və ya directory-credential əsaslı autentifikasiyadan istifadə etməklə və ya şəxsiyyətlərin yoxlanılması üçün Managed Apple ID vasitəsilə daxil etməyə imkan verir. Cihazlar tip, istifadəçi qrupu və yazılma metodu əsasında qruplaşdırıla bilər.

- Korporativ məlumatların konteynerləşdirilməsi: MDM həlləri fərdi məlumatlardan ayrı-ayrılıqda konteynerləşdirərək korporativ məlumatları təhlükəsizləşdirir, istifadəçilərin şəxsi məlumatlarını qoruyur. Adminlər yalnız iş qabı üzərində idarəetmə hüququna malikdirlər.

- Davamlı Cihaz Compliance Monitoring: MDM həlləri hər bir cihazın sağlamlığı, yerləşməsi, şəbəkə bağlantıları və potensial təhlükəsizlik təhdidləri ilə bağlı real vaxtlı nəzarət etməyə imkan verir. Google Play Protect skanları proqramların malware-dan azad olmasına kömək edir.

- Məlumat əldə etmək imkanını ləğv edin: İşçilər təşkilatdan çıxdıqda şəxsi məlumatları saxlayarkən, korporativ məlumatları cihazlardan uzaqdan silin. Jailbroken və ya rooted qurğuları avtomatik olaraq aşkar edərək və idarəetmədən çıxararaq güzəştli qurğuların təsirini məhdudlaşdırın.

- Proqramların qurulması və aradan qaldırılması: İdarəçilər idarə olunan cihazlarda zəruri proqramları uzaqdan quraşdıra və ya lazımsızları aradan qaldıra bilərlər. Bu, işçilərin təhlükəsizlik riski yarada biləcək hər hansı proqramı aradan qaldırmaqla yanaşı, lazım olan alətlərə sahib olmalarını təmin edir.

Endpoint Detection and Response (EDR) nədir?

EDR, müəssisə mühitində son nöqtə qurğularının təhlükəsizliyini artırmaq üçün nəzərdə tutulmuş qabaqcıl kibertəhlükəsizlik həllidir. Managed Defender For Endpoint kimi EDR həlləri, masa üstü kompüterlər, laptoplar, serverlər, smartfonlar, tablet və digər mobil cihazlar daxil olmaqla, ayrı-ayrı cihazlarda real vaxtda nəzarət, təhlükənin aşkarlanması və hadisəyə cavab vermə imkanlarını təmin edir.

EDR həlləri son nöqtələrdə yerləşdirilir və potensial təhlükələri və ya şübhəli fəaliyyətləri müəyyən etmək üçün davamlı olaraq son nöqtə məlumatlarını toplayıb təhlil edərək fəaliyyət göstərir. Onlar cihazın özünə və ya təşkilatın hər hansı digər resurslarına zərər vura biləcək hər hansı mümkün təhlükəni aşkar etmək üçün Aİ və maşın öyrənməsi kimi qabaqcıl texnologiyalardan istifadə edirlər. Aşkara çıxan hər bir potensial təhlükə real vaxtda həll edilir və ya xəbər verilir.

EDR-in əsas xüsusiyyətləri:

- Son Nöqtə Görünürlüğü

EDR, təşkilatın bütün son nöqtə cihazlarının (kompüterlər, laptoplar, smartfonlar, planşetlər və s.) fəaliyyətlərini real vaxtda izləyir. Bu, şirkətə istər ofisdə, istərsə də uzaqdan işləyən istifadəçilərin cihazlarından şübhəli fəaliyyətləri aşkar etməyə imkan verir. Hər bir cihazın əlaqələri, fayl əməliyyatları, şəbəkə bağlantıları və tətbiq istifadə qaydaları izlənilir. Bu, hər hansı bir təhlükənin erkən aşkarlanmasına və müdaxilənin qarşısını almağa kömək edir. - Təhdid Verilənlər Bazası

EDR həlləri, təşkilatın son nöqtə cihazlarına potensial olaraq təsir göstərə biləcək təhdidlər barədə ətraflı və davamlı yenilənən verilənlər bazası təmin edir. Bu məlumatlar, tanınmış viruslar, zərərli proqramlar, şəbəkə hücumları və digər təhdidlər barədə məlumatları əhatə edir. EDR, bu verilənlər bazasına əsaslanaraq təhdidlərin qarşısını almaq və təhlükələri izləmək üçün daha effektiv şəkildə fəaliyyət göstərir. - Davranışa Əsaslanan Mühafizə

EDR, cihazların və istifadəçilərin davranışlarını zamanla öyrənərək hər hansı bir anomaliya və ya şübhəli fəaliyyət aşkar etdikdə müdaxilə edir. Məsələn, normalda istifadə edilməyən bir tətbiqin işləməsi və ya şübhəli şəbəkə trafiki davranışa əsaslanan analitika ilə izlənir. Bu, daha əvvəl tanınmamış və ya bilinməyən təhdidlərin aşkar edilməsində çox faydalıdır, çünki sistem yalnız əvvəlki nümunələrə əsaslanmaqla deyil, istifadəçi davranışlarını izləyərək qərar verir. - Dərin Analiz və Zəka

EDR həlləri, süni intellekt (AI) və maşın öyrənməsindən istifadə edərək daha dərin və effektiv təhlil təqdim edir. Bu texnologiyalar, son nöqtə cihazlarındakı şübhəli davranışları və mümkün təhlükələri qiymətləndirir və yüksək dəqiqliklə təhlil edir. AI, həmçinin daha mürəkkəb hücumlar və zərərli fəaliyyətlər üçün təhlil aparmaqda, əvvəlcədən müəyyən edilməyən hücumları aşkar etməkdə çox təsirlidir. - Sürətli Reaksiya

EDR, hər hansı bir təhlükə aşkar edildikdə dərhal cavab verir. Bu cavab, potensial hücumların təsirini minimuma endirərək, cihazın və təşkilatın təhlükəsizliyini təmin edir. Sürətli reaksiya, təhlükəsizlik komandasına real vaxtda məlumat toplayaraq, hüquqi və texniki məlumatları toplayaraq, hər hansı bir pozuntunun və ya hücumun qarşısını almağa imkan verir. EDR həlləri cihazları uzaqdan idarə etməyə və lazım olduqda təhlükəsizliyi bərpa etməyə kömək edir, məsələn, zərərli proqramları silmək və ya şübhəli prosesləri dayandırmaq.

BYOD mühitində EDR-in həyata keçirilməsi üçün səbəblər:

Real Time Monitorinq və İnsidentlərə Cavab

Hücumlar çox vaxt sürətlə həyata keçirildiyi üçün təhlükəsizlik komandalarının real vaxtda fəaliyyətləri izləməsi və hadisələrə dərhal reaksiya verməsi vacibdir. EDR, bütün son nöqtə cihazlarının fəaliyyətlərini real vaxtda izləyərək təhlükəsizlik komandalarına təhlükəsizlik hadisələrini dərhal aşkar etməyə və onlara sürətlə cavab verməyə imkan verir. Bu, təşkilatların hər hansı bir şübhəli fəaliyyətin və ya hücumun qarşısını almaq üçün vaxtında müdaxilə etməsinə kömək edir. EDR həlləri, təhlükəsizlik komandalarına təcili hüquqi məlumatlar toplamağa, müvafiq tədbirlər görməyə və hər hansı pozuntuları dərhal aradan qaldırmağa imkan verir. Həmçinin, bu həllər, təşkilatın məlumatlarını qorumağa və təhlükəsizlik hadisələrinin qarşısını almağa kömək edir.

Uyğunluq və Məlumatların Mühafizəsi

BYOD mühitində, istifadəçilər şəxsi cihazlardan şirkət resurslarına daxil olduqda, məlumatların düzgün şəkildə qorunması və məlumat sui-istifadəsinin qarşısının alınması riski artır. Şəxsi cihazlar, təşkilatın təhlükəsizlik protokollarına uyğun gəlməyə bilər və məlumatların yanlış istifadə olunması ehtimalı yüksəkdir. EDR həlləri, son nöqtə cihazlarının fəaliyyətini davamlı olaraq izləyir və bu cihazlardan göndərilən məlumatların uyğunluq və təhlükəsizlik standartlarına uyğun olmasını təmin edir. EDR vasitəsilə təşkilatlar həmçinin məlumat qorunması tələblərinə (məsələn, GDPR, HIPAA) riayət etməyi təmin edə bilər, çünki EDR bütün fəaliyyətləri qeyd edir, şübhəli davranışları aşkarlayır və lazım olduqda müdaxilə edir.

Genişləndirilmiş Hücum Səthi

BYOD mühitində işçilərin müxtəlif şəxsi cihazlardan istifadə etməsi hücum səthini genişləndirir. Bu cihazlar, şirkət şəbəkəsinə fərqli şəkildə qoşulurlar və fərqli təhlükəsizlik protokollarına malikdirlər. Həmçinin, istifadəçilər fərqli təcrübəyə və məlumat təhlükəsizliyi barədə fərqli anlayışlara sahib ola bilərlər, bu da şirkət üçün risk yaradır. EDR, hər bir son nöqtə cihazının fəaliyyətini izləyərək, şübhəli və ya anormal davranışları təhlil edərək, təhlükələri erkən aşkarlamaq və onların qarşısını almaq üçün müvafiq addımlar atır. Hər bir cihaz və istifadəçi fərdi olaraq izlənir və onların fəaliyyətləri təhlil edilərək hər hansı bir hücum əlamətləri müəyyən edilir. Beləliklə, EDR ilə şirkətlər daha geniş və inkişaf etmiş hücum səthinə qarşı daha güclü müdafiə təmin edirlər.

Qabaqcıl Təhlükətin Aşkarlanması

EDR, davranış əsaslı analitika, maşın öyrənməsi və süni intellekt kimi qabaqcıl texnologiyalardan istifadə edərək tanınmış və bilinməyən təhlükələri aşkar edir. Bu texnologiyalar, şübhəli və qeyri-adi fəaliyyətləri müəyyən edir və əvvəlcədən tanınmayan hücumları müəyyən etməyə kömək edir. BYOD mühitində, çalışanlar fərqli cihazlardan istifadə edərək şəbəkə və resurslara qoşulurlar, bu da mürəkkəb hücumların keçirilməsini asanlaşdıra bilər. EDR, sıfır-günlük (zero-day) zəifliklər, fayl-az (fileless) hücumlar və digər inkişaf etmiş təhdidlər kimi təhlükələri təyin etməkdə xüsusilə faydalıdır. Bu şəkildə, şirkətlərin məlumatları qorumağa və qeyri-adi fəaliyyətləri zamanında aşkar etməyə kömək edir.

EDR Həlləri (Open-Source və Pulsuz)

- OSSEC (Open Source Security)

- OSSEC açıq mənbəli təhlükəsizlik monitörü və EDR həllidir. O, log təhlili, zəifliklərin aşkarlanması və real vaxtda müdaxiləni təmin edir. OSSEC, şəbəkə trafikini izləyir və cihazlardakı təhlükəsizlik pozuntularını aşkarlamaq üçün davranış əsaslı analitika istifadə edir.

- Link: https://www.ossec.net/

- Wazuh

- Wazuh, OSSEC-in bir çatdırılmasıdır və açıq mənbəli təhlükəsizlik platformasıdır. EDR xüsusiyyətləri təqdim edir, real vaxtda təhlükəsizlik hadisələrini təhlil edir və şübhəli davranışları aşkar edir. Wazuh həmçinin MDM həlləri ilə inteqrasiya olunub istifadə edilə bilər.

- Link: https://wazuh.com/

- Security Onion

- Security Onion, şəbəkə təhlükəsizliyini təmin edən açıq mənbəli bir platformadır. O, həmçinin EDR xüsusiyyətlərini təklif edir, və şəbəkə monitorinqi ilə təhdidləri aşkar edir.

- Link: https://securityonion.net/

- Snort (IDS/IPS ilə birlikdə istifadə edilə bilər)

- Snort, açıq mənbəli bir intruziya aşkarlama və qarşısının alınması sistemidir (IDS/IPS). O, şəbəkə trafikini analiz edir və şübhəli fəaliyyətləri aşkar edir. EDR ilə birləşdirildikdə, endpointlərdən gələn məlumatları da izləyə bilər.

- Link: https://www.snort.org/

MDM Həlləri (Open-Source və Pulsuz)

- Flyve MDM

- Flyve MDM açıq mənbəli bir MDM həllidir. O, Android və iOS cihazlarını idarə etmək, təhlükəsizliyi təmin etmək və məlumatları izləmək üçün istifadə edilə bilər. Flyve, həmçinin cihazların inventarlaşdırılması və konfiqurasiya idarəçiliyi təmin edir.

- Link: https://flyve-mdm.com/

- Zebra MDM

- Zebra MDM, Android cihazlarını idarə etmək üçün açıq mənbəli bir həll təmin edir. Cihazlar üzərində hərtərəfli nəzarət və təhlükəsizlik tətbiq etməyə imkan verir.

- Link: https://www.zebra.com/us/en/products/software/mobile-device-management.html

- Miradore

- Miradore, bulud əsaslı bir MDM həllidir və bəzi pulsuz xüsusiyyətlər təqdim edir. Pulsuz plan, əsas idarəetmə və təhlükəsizlik xüsusiyyətlərini təmin edir. Android, iOS və Windows cihazları üçün uyğun gəlir.

- Link: https://www.miradore.com/

- Kandji

- Kandji, əsasən iOS cihazları üçün MDM həllidir, amma açıq mənbə deyil, lakin müəyyən pulsuz xidmətlər təqdim edir. İstifadəçilərin cihazlarını təhlükəsiz şəkildə idarə etməyə kömək edir.

- Link: https://www.kandji.io/

Bu açıq mənbəli və pulsuz həllər təşkilatların BYOD mühitində cihaz təhlükəsizliyini təmin etməyə və hər iki komponentin effektiv şəkildə işləməsini təmin etməyə kömək edir.