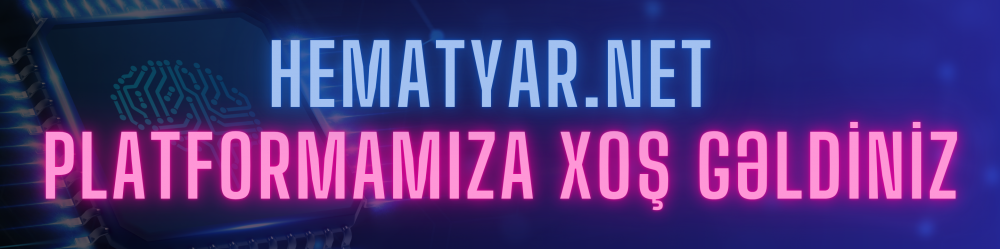

İstifadə etdiyimiz cihazlar internetə provayder xidməti vasitəsilə qoşulsa da, VPN bizim cihazımızla başqa kompüter arasında təhlükəsiz əlaqə quraraq özəl şəbəkə yaradır.

Yəni biz başqa bir cihazın internet bağlantısından istifadə edərək internetə daxil oluruq.

Bu, kimliyimizin və internetdəki fəaliyyətimizin gizli qalmasına imkan verir.

VPN-dən istifadə məxfiliyi təmin edirmi?

İşçilər ofisdən kənarda da öz şəxsi əməliyyat sistemlərinə təhlükəsiz şəkildə daxil ola bilsinlər deyə korporativ müəssisələr masaüstü kompüterlərdə, noutbuklarda, planşetlərdə və telefonlarda VPN-dən istifadə edirlər.

Bundan başqa, VPN istifadəçilərin onlayn fəaliyyətlərini başqa ölkələrdəki kompüterlərə yönləndirməklə hökumətlərin internetə giriş məhdudiyyətlərini aradan qaldırmağa da kömək edir.

Eyni zamanda, müəllif hüququ tətbiq edilmiş filmlərə də VPN vasitəsilə baxmaq olar.

Bəzi ölkələr VPN serverlərini bloklamağa çalışsalar da, daim yeniləri yarandığı üçün ondan istifadəni tamamilə məhdudlaşdırmaq mümkün olmur.

Amma bəzi VPN serverləri istifadəçilərin məlumatlarını qeyd etdikləri üçün tam məxfilik təmin edə bilmirlər.

Bununla belə, şəbəkəyə qoşulanların IP ünvanını gizli saxlamaqla məxfiliyi və təhlükəsizliyi artırdığı üçün VPN-dən istifadəyə üstünlük verilir.

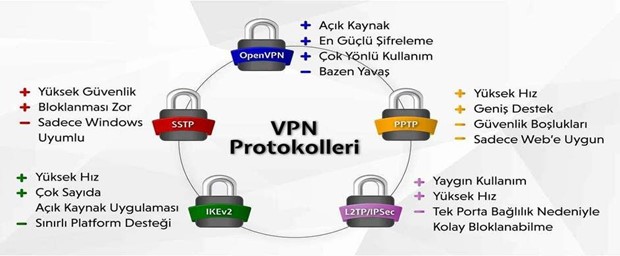

VPN tuneli üçün ən vacib meyar şifrələmədir və şifrələmə tələblərinə cavab vermək üçün bir çox yol və protokollardan istifadə olunur. VPN-lər üçün bir çox əsas şəbəkə protokolları var. Bu məqsədlə ən çox istifadə olunan iki protokol Nöqtədən Nöqtə Tunel Protokolu (PPTP) və Layer 2 Tunel Protokolu (L2TP) dir.

Bağlantının verilənlərin əhatə olunduğu hissəsi tunel adlanır. Bu protokollar arasında yüksək səviyyəli təhlükəsizlik təmin etmək üçün L2TP-yə üstünlük verilir və çox vaxt IPSec ilə birləşdirilir.

Həmçinin xatırlatmaq istərdik ki, VPN təhlükəsizliyi kiber dünyada kritik əhəmiyyət kəsb edir. İki sistem arasındakı əlaqə təhlükəsiz əlaqəni təmin edərək VPN istifadə edərək şifrələnir. Ancaq bu əlaqəni təmin edərkən ən vacib məqamlardan biri düzgün protokolların seçilməsi və səmərəli iş mühitinin təmin edilməsidir.

PPTP – Nöqtədən Nöqtəyə Tunel Protokolu

PPTP köhnə qoşulma protokolu olan PPP (Nöqtədən Nöqtə Protokolu) olan paketlərin İnternet Protokolu (IP) paketləri daxilində əhatə olunmasına və İnternet də daxil olmaqla istənilən IP şəbəkəsi üzərindən ötürülməsinə imkan verən tunel protokoludur. PPTP tez-tez VPN yaratmaq üçün istifadə olunur. PPTP; L2TP və IPSec-dən daha köhnə protokoldur. Bəzi ekspertlər PPTP-ni L2TP və ya IPSec-dən daha az təhlükəsiz hesab edirlər. Bununla belə, o, daha az resurs sərf edir və demək olar ki, hər bir VPN tətbiqi tərəfindən dəstəklənir. Bu, əsasən PPP-nin təhlükəsiz uzantısıdır.

PPTP ilk olaraq 1996-cı ildə Ascend Communications, ECI Telematics, Microsoft, 3Com və US Robotics şirkətlərinin daxil olduğu şirkətlər qrupu olan PPTP Forumu tərəfindən standart olaraq təklif edilmişdir. Bu qrupun məqsədi uzaqdan olan istifadəçilərə İnternet üzərindən təhlükəsiz şəkildə əlaqə saxlamağa imkan verən bir protokol hazırlamaq idi.

Daha yeni VPN protokolları mövcud olsa da, demək olar ki, bütün VPN istehsalçıları PPTP-ni dəstəklədiyi üçün PPTP geniş şəkildə istifadə olunur. PPTP-nin digər mühüm üstünlüyü ondan ibarətdir ki, o, OSI modelinin 2-ci qatında (məlumat bağlantısı səviyyəsi) işləyir və müxtəlif şəbəkə protokollarının PPTP tuneli üzərində işləməsinə imkan verir.

İstifadəçiləri uzaq sistemə qoşarkən, məlumat ötürülməsini şifrələmək təhlükəsizliyin yeganə aspekti deyil. Siz həmçinin istifadəçinin kimliyini təsdiqləməlisiniz. PPTP bunu həyata keçirmək üçün iki ayrı texnologiyanı dəstəkləyir. Bu texnologiyalar Genişləndirilə bilən Doğrulama Protokolu (EAP) və Çətin Əl sıxma Doğrulama Protokoludur (CHAP).

Genişləndirilə bilən Doğrulama Protokolu (EAP)

EAP xüsusi olaraq PPTP ilə hazırlanmışdır və PPP-nin bir hissəsi kimi işləmək üçün nəzərdə tutulmuşdur. EAP PPP-nin autentifikasiya protokolundan işləyir. Bir neçə fərqli autentifikasiya metodu üçün çərçivə təmin edir. EAP mülkiyyətçi autentifikasiya sistemlərini dəstəkləmək üçün nəzərdə tutulub və parollar, çağırışa cavab işarələri və açıq açar infrastruktur sertifikatları daxil olmaqla müxtəlif autentifikasiya üsullarını ehtiva edir.

Challenge Challenge Authentication Protocol (CHAP)

CHAP mahiyyətcə üç hissəli əl sıxma prosedurudur (TCP autentifikasiya proseslərini ifadə etmək üçün istifadə olunan termin). Bağlantı qurulduqdan sonra server əlaqəni quran müştəri maşınına sınaq mesajı göndərir. Yaradıcı birtərəfli hash funksiyasından istifadə edərək hesablanmış dəyəri geri göndərməklə cavab verir. Server gözlənilən hash dəyərinin hesablanmasına qarşı cavabı yoxlayır. Dəyərlər uyğun gələrsə, autentifikasiya təsdiqlənir. Əks halda, əlaqə dayandırılır. Bu o deməkdir ki, müştəri əlaqəsinə icazə vermək üçün üç mərhələ var.

CHAP-ı maraqlı edən, prosesin vaxtaşırı təkrarlanmasıdır. Bu o deməkdir ki, hətta müştəri bağlantısı autentifikasiya edildikdən sonra belə, CHAP davamlı olaraq güclü təhlükəsizlik səviyyəsini təmin edərək həmin müştərinin autentifikasiyasına cəhd edir.

L2TP Layer 2 Tunel Protokolu İnternet üzərindən virtual özəl şəbəkələri idarə etmək üçün tez-tez istifadə olunan Nöqtədən Nöqtəyə Tunel Protokolunun genişləndirilməsi və təkmilləşdirilməsidir. Əslində, bu, PPTP-nin yeni və təkmilləşdirilmiş versiyasıdır. Adından da göründüyü kimi, o, OSI modelinin (PPTP kimi) məlumat bağlantısı qatında işləyir. Həm PPTP, həm də L2TP bir çox ekspertlər tərəfindən IPSec-dən daha

Bəzi ölkələr VPN serverlərini bloklamağa çalışsalar da, daim yeniləri yarandığı üçün ondan istifadəni tamamilə məhdudlaşdırmaq mümkün olmur.

Amma bəzi VPN serverləri istifadəçilərin məlumatlarını qeyd etdikləri üçün tam məxfilik təmin edə bilmirlər.

Bununla belə, şəbəkəyə qoşulanların IP ünvanını gizli saxlamaqla məxfiliyi və təhlükəsizliyi artırdığı üçün VPN-dən istifadəyə üstünlük verilir.

VPN tuneli üçün ən vacib meyar şifrələmədir və şifrələmə tələblərinə cavab vermək üçün bir çox yol və protokollardan istifadə olunur. VPN-lər üçün bir çox əsas şəbəkə protokolları var. Bu məqsədlə ən çox istifadə olunan iki protokol Nöqtədən Nöqtə Tunel Protokolu (PPTP) və Layer 2 Tunel Protokolu (L2TP) dir.

Bağlantının verilənlərin əhatə olunduğu hissəsi tunel adlanır. Bu protokollar arasında yüksək səviyyəli təhlükəsizlik təmin etmək üçün L2TP-yə üstünlük verilir və çox vaxt IPSec ilə birləşdirilir.

Həmçinin xatırlatmaq istərdik ki, VPN təhlükəsizliyi kiber dünyada kritik əhəmiyyət kəsb edir. İki sistem arasındakı əlaqə təhlükəsiz əlaqəni təmin edərək VPN istifadə edərək şifrələnir. Ancaq bu əlaqəni təmin edərkən ən vacib məqamlardan biri düzgün protokolların seçilməsi və səmərəli iş mühitinin təmin edilməsidir.

PPTP – Nöqtədən Nöqtəyə Tunel Protokolu

PPTP köhnə qoşulma protokolu olan PPP (Nöqtədən Nöqtə Protokolu) olan paketlərin İnternet Protokolu (IP) paketləri daxilində əhatə olunmasına və İnternet də daxil olmaqla istənilən IP şəbəkəsi üzərindən ötürülməsinə imkan verən tunel protokoludur. PPTP tez-tez VPN yaratmaq üçün istifadə olunur. PPTP; L2TP və IPSec-dən daha köhnə protokoldur. Bəzi ekspertlər PPTP-ni L2TP və ya IPSec-dən daha az təhlükəsiz hesab edirlər. Bununla belə, o, daha az resurs sərf edir və demək olar ki, hər bir VPN tətbiqi tərəfindən dəstəklənir. Bu, əsasən PPP-nin təhlükəsiz uzantısıdır.

PPTP ilk olaraq 1996-cı ildə Ascend Communications, ECI Telematics, Microsoft, 3Com və US Robotics şirkətlərinin daxil olduğu şirkətlər qrupu olan PPTP Forumu tərəfindən standart olaraq təklif edilmişdir. Bu qrupun məqsədi uzaqdan olan istifadəçilərə İnternet üzərindən təhlükəsiz şəkildə əlaqə saxlamağa imkan verən bir protokol hazırlamaq idi.

Daha yeni VPN protokolları mövcud olsa da, demək olar ki, bütün VPN istehsalçıları PPTP-ni dəstəklədiyi üçün PPTP geniş şəkildə istifadə olunur. PPTP-nin digər mühüm üstünlüyü ondan ibarətdir ki, o, OSI modelinin 2-ci qatında (məlumat bağlantısı səviyyəsi) işləyir və müxtəlif şəbəkə protokollarının PPTP tuneli üzərində işləməsinə imkan verir.

İstifadəçiləri uzaq sistemə qoşarkən, məlumat ötürülməsini şifrələmək təhlükəsizliyin yeganə aspekti deyil. Siz həmçinin istifadəçinin kimliyini təsdiqləməlisiniz. PPTP bunu həyata keçirmək üçün iki ayrı texnologiyanı dəstəkləyir. Bu texnologiyalar Genişləndirilə bilən Doğrulama Protokolu (EAP) və Çətin Əl sıxma Doğrulama Protokoludur (CHAP).

Genişləndirilə bilən Doğrulama Protokolu (EAP)

EAP xüsusi olaraq PPTP ilə hazırlanmışdır və PPP-nin bir hissəsi kimi işləmək üçün nəzərdə tutulmuşdur. EAP PPP-nin autentifikasiya protokolundan işləyir. Bir neçə fərqli autentifikasiya metodu üçün çərçivə təmin edir. EAP mülkiyyətçi autentifikasiya sistemlərini dəstəkləmək üçün nəzərdə tutulub və parollar, çağırışa cavab işarələri və açıq açar infrastruktur sertifikatları daxil olmaqla müxtəlif autentifikasiya üsullarını ehtiva edir.

Challenge Challenge Authentication Protocol (CHAP)

CHAP mahiyyətcə üç hissəli əl sıxma prosedurudur (TCP autentifikasiya proseslərini ifadə etmək üçün istifadə olunan termin). Bağlantı qurulduqdan sonra server əlaqəni quran müştəri maşınına sınaq mesajı göndərir. Yaradıcı birtərəfli hash funksiyasından istifadə edərək hesablanmış dəyəri geri göndərməklə cavab verir. Server gözlənilən hash dəyərinin hesablanmasına qarşı cavabı yoxlayır. Dəyərlər uyğun gələrsə, autentifikasiya təsdiqlənir. Əks halda, əlaqə dayandırılır. Bu o deməkdir ki, müştəri əlaqəsinə icazə vermək üçün üç mərhələ var.

CHAP-ı maraqlı edən, prosesin vaxtaşırı təkrarlanmasıdır. Bu o deməkdir ki, hətta müştəri bağlantısı autentifikasiya edildikdən sonra belə, CHAP davamlı olaraq güclü təhlükəsizlik səviyyəsini təmin edərək həmin müştərinin autentifikasiyasına cəhd edir.

L2TP

Layer 2 Tunel Protokolu İnternet üzərindən virtual özəl şəbəkələri idarə etmək üçün tez-tez istifadə olunan Nöqtədən Nöqtəyə Tunel Protokolunun genişləndirilməsi və təkmilləşdirilməsidir. Əslində, bu, PPTP-nin yeni və təkmilləşdirilmiş versiyasıdır. Adından da göründüyü kimi, o, OSI modelinin (PPTP kimi) məlumat bağlantısı qatında işləyir. Həm PPTP, həm də L2TP bir çox ekspertlər tərəfindən IPSec-dən daha az təhlükəsiz hesab olunur. Bununla belə, siz tez-tez IPSec-in L2TP ilə birlikdə təhlükəsiz VPN bağlantısı yaratmaq üçün istifadə edildiyini görə bilərsiniz.

PPTP kimi, L2TP də EAP və CHAP-ı dəstəkləyir. Bununla belə, o, həm də cəmi altı başqa identifikasiya metodu üçün dəstək təklif edir…

- EAP

- MS-CHAP

- PAP

- SPAP

- Kerberos

- MS-CHAP

Adından da göründüyü kimi, MS-CHAP CHAP üçün Microsoft-a məxsus identifikasiya üsuludur. Microsoft uzaq Windows iş stansiyalarının autentifikasiyası üçün MS-CHAP inkişaf etdirdi. Məqsəd Windows şəbəkələrində istifadə olunan şifrələmə və heşinq alqoritmlərini birləşdirərkən uzaq istifadəçilər üçün LAN-da mövcud olan funksionallığı təmin etməkdir.

Mümkün olduqda, MS-CHAP standart CHAP ilə uyğundur. Bununla birlikdə, MS-CHAP və standart CHAP arasındakı bəzi əsas fərqlər buradadır.

MS-CHAP cavab paketi Microsoftun Windows şəbəkə məhsulları ilə uyğunluq üçün nəzərdə tutulmuş formatdadır.

MS-CHAP formatı autentifikatordan aydın mətn və ya geri çevrilən şifrəli parol saxlamağı tələb etmir.

MS-CHAP doğrulayıcı tərəfindən idarə olunan autentifikasiya cəhdi və parol dəyişdirmə mexanizmlərini təmin edir. Bu təkrar cəhd və parol dəyişdirmə mexanizmləri Windows şəbəkələrində istifadə olunan mexanizmlərlə uyğun gəlir.

MS-CHAP, autentifikasiya uğursuz olarsa, səhv paketinin mesaj sahəsində qaytarılan uğursuzluq səbəbi kodları dəstini müəyyənləşdirir. Bunlar Windows proqramının oxuya və şərh edə bildiyi kodlardır, beləliklə, istifadəçiyə uğursuz autentifikasiyanın səbəbini təqdim edir.

PAP

Password Authentication Protocol (PAP) autentifikasiyanın ən əsas formasıdır. PAP ilə istifadəçinin adı və şifrəsi şəbəkə üzərindən ötürülür və ad-parol cütləri cədvəli ilə müqayisə edilir. Parolların aydın mətnlə, şifrələnməmiş şəkildə ötürülməsi PAP üçün zəif cəhətdir. O, HTTP protokoluna daxil edilmiş əsas autentifikasiya funksiyası olan PAP-dan istifadə edir. Bu üsul artıq istifadə edilmir və yalnız tarixi məqsədlər və məlumat üçün qeyd olunur.

SPAP

Shiva Password Authentication Protocol (SPAP) PAP-ın mülkiyyət versiyasıdır. Əksər ekspertlər SPAP-ı PAP-dan bir qədər daha təhlükəsiz hesab edirlər. Çünki istifadəçi adı və parol göndərilərkən PAP-dan fərqli olaraq şifrələmə ilə ötürülür.

SPAP parolları şifrələdiyi üçün autentifikasiya paketlərini ələ keçirən kimsə SPAP parolunu oxuya bilmir. Bununla belə, SPAP hələ də məlumat oğurluğu hücumlarına həssasdır. Bununla belə, təkrar hücumlar mümkündür, çünki SPAP həmişə tel üzərindən parollar göndərmək üçün geri çevrilən şifrələmədən istifadə edir.

Kerberos

Kerberos ən məşhur şəbəkə identifikasiyası protokollarından biridir. MIT-də hazırlanmışdır və qapıları Hades’i qoruyan əfsanəvi üç başlı itin adını daşıyır. Kerberos müştəri və server arasında mesajlar göndərməklə işləyir.

Həqiqi parol (və ya hətta şifrənin hashı) heç vaxt göndərilmir. Bu, kiminsə müdaxiləsini qeyri-mümkün edir. Əvəzində istifadəçi adı göndərilir. Daha sonra server bu parolun saxlanmış hashını axtarır və onu bu məlumatları şifrələmək və müştəriyə geri göndərmək üçün şifrələmə açarı kimi istifadə edir. Daha sonra müştəri istifadəçi tərəfindən daxil edilmiş parolu götürür və məlumatların şifrəsini açmaq üçün ondan açar kimi istifadə edir. İstifadəçi səhv parol daxil edərsə, heç vaxt şifrəsi açılmayacaq. Bu halda, məlumat ötürülməzdən əvvəl parolu yoxlamaq üçün ağıllı bir yoldur. Doğrulama 88 portunda UDP (User Datagram Protocol) vasitəsilə baş verir.

Wireguard

2016-cı ildə Jason A. Donenfeld tərəfindən hazırlanmış açıq mənbəli VPN protokoludur. Wireguard Linux nüvəsinə inteqrasiya olunmuş modul kimi işləyir. Bu yolla, digər VPN protokollarından fərqli olaraq, istifadəçi interfeysi və ya əlavə proqram təminatı tələb etmir. Wireguard yalnız 4 min sətir koddan ibarətdir. Bu, onu digər VPN protokollarına nisbətən daha yüngül və sadə edir. Wireguard müasir kriptoqrafiya üsullarından istifadə edərək internet trafikinizi şifrələyir və autentifikasiya edir. Wireguard həmçinin IP ünvanlarınızı gizlədir.

Wireguard təhlükəsizlik baxımından çox iddialı bir protokoldur. Wireguard ən müasir və təhlükəsiz şifrələmə alqoritmlərindən istifadə edir. Bunlara həm sürətli, həm də təhlükəsiz olması ilə tanınan ChaCha20, Poly1305, Curve25519, BLAKE2s, SipHash24 və HKDF kimi alqoritmlər daxildir.