Doğrulama növlərini başa düşmək

Bu bölmə giriş nöqtəsində konfiqurasiya edilmiş autentifikasiya növlərini təsvir edir. Doğrulama növləri giriş nöqtəsi üçün konfiqurasiya edilmiş Xidmət Dəsti İdentifikatorlarına (SSID) bağlıdır. Eyni giriş nöqtəsi ilə müxtəlif növ müştəri cihazlarına xidmət göstərmək istəyirsinizsə, çoxlu SSID-ləri konfiqurasiya edin.

Simsiz müştəri cihazı giriş nöqtəsi vasitəsilə şəbəkənizdə əlaqə yaratmazdan əvvəl, açıq və ya ortaq açar autentifikasiyasından istifadə edərək giriş nöqtəsinə autentifikasiya etməlidir. Maksimum təhlükəsizlik üçün müştəri cihazları da MAC ünvanı və ya Genişləndirilə bilən Doğrulama Protokolu (EAP) autentifikasiyasından istifadə edərək şəbəkənizdə autentifikasiya etməlidir. Bu autentifikasiya növlərinin hər ikisi şəbəkənizdəki identifikasiya serverinə əsaslanır.

Qeyd: Defolt olaraq, giriş nöqtəsi təkrar identifikasiya sorğularını autentifikasiya serverinə authenticate-only olaraq təyin edilmiş service-type atributu ilə göndərir. Lakin bəzi Microsoft IAS serverləri authenticate-only service-type atributunu dəstəkləmir. Service-type atributunu login-only olaraq dəyişdirmək Microsoft IAS serverlərinin giriş nöqtəsindən gələn təkrar identifikasiya sorğularını tanımasını təmin edir. Təkrar identifikasiya sorğularında service-type atributunu login-only olaraq təyin etmək üçün dot11 aaa authentication attributes service-type login-only global configuration əmrindən istifadə edin.

Giriş nöqtəsi bir neçə autentifikasiya mexanizmindən və ya növündən istifadə edir və eyni zamanda birdən çox istifadə edə bilər. Bu bölmələr hər bir autentifikasiya növünü izah edir:

• Open Authentication to the Access Point

• Shared Key Authentication to the Access Point

• EAP Authentication to the Network

• MAC Address Authentication to the Network

• Combining MAC-Based, EAP, and Open Authentication

• Using CCKM for Authenticated Clients

Open Authentication to the Access Point

Açıq identifikasiya istənilən cihaza autentifikasiya etməyə və sonra giriş nöqtəsi ilə əlaqə yaratmağa cəhd etməyə imkan verir. Açıq identifikasiyadan istifadə edərək istənilən simsiz cihaz giriş nöqtəsi ilə autentifikasiya edə bilər, lakin cihaz yalnız onun Wired Equivalent Privacy (WEP) açarları giriş nöqtəsinin WEP açarları ilə uyğunlaşdıqda əlaqə saxlaya bilər. WEP-dən istifadə etməyən cihazlar WEP-dən istifadə edən giriş nöqtəsi ilə autentifikasiya etməyə cəhd göstərmir. Açıq identifikasiya şəbəkənizdəki RADIUS serverinə etibar etmir.

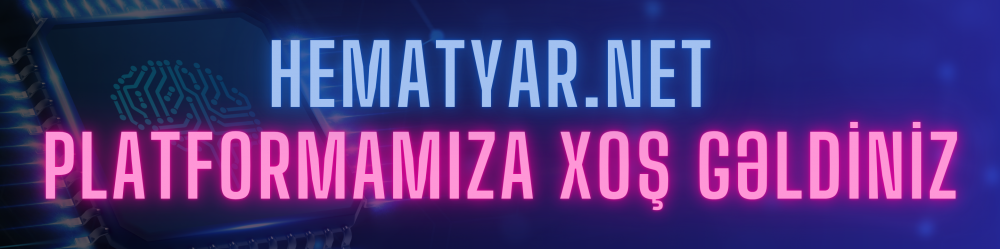

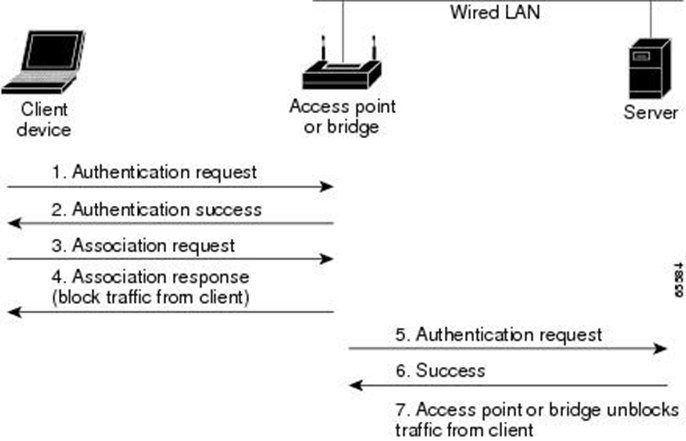

Şəkil 1. Autentifikasiya etməyə çalışan cihaz və açıq autentifikasiyadan istifadə edən giriş nöqtəsi arasında identifikasiya ardıcıllığını göstərir. Bu nümunədə cihazın WEP açarı giriş nöqtəsinin açarı ilə uyğun gəlmir. Beləliklə, cihaz autentifikasiya edə bilər, lakin məlumatları ötürə bilməz.

Shared Key Authentication to the Access Point

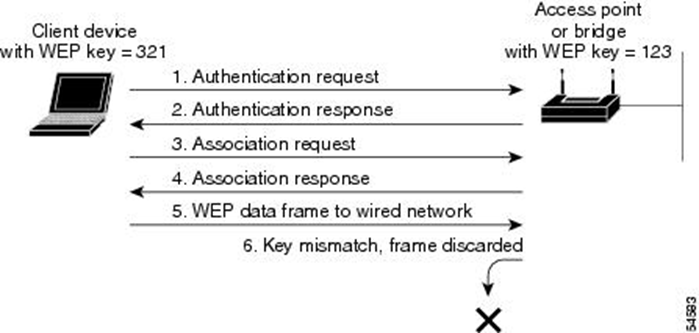

Cisco IEEE 802.11b standartına uyğun olmaq üçün ortaq açar autentifikasiyasını təmin edir. Bununla belə, paylaşılan açar autentifikasiyasının təhlükəsizlik qüsurlarına görə, ondan istifadə etməməyinizi tövsiyə edirik. Paylaşılan açarın autentifikasiyası zamanı giriş nöqtəsi giriş nöqtəsi ilə əlaqə yaratmağa çalışan istənilən cihaza şifrələnməmiş çağırış mətni sətrini göndərir. Doğrulama sorğusu göndərən cihaz çağırış mətnini şifrələyir və onu yenidən giriş nöqtəsinə göndərir. Əgər çağırış mətni düzgün şifrələnibsə, giriş nöqtəsi sorğu edən cihaza autentifikasiya etməyə imkan verir.

Həm şifrələnməmiş çağırış, həm də şifrələnmiş çağırış izlənilə bilər, lakin bu, giriş nöqtəsini şifrələnməmiş və şifrələnmiş mətn sətirlərini müqayisə edərək WEP açarını hesablayan təcavüzkarın hücumuna açıq qoyur. Hücuma qarşı bu zəifliyə görə, paylaşılan açarın autentifikasiyası açıq autentifikasiyadan daha az təhlükəsiz ola bilər. Açıq identifikasiya kimi, paylaşılan açarın autentifikasiyası şəbəkənizdəki RADIUS serverinə etibar etmir.

Şəkil 2, autentifikasiya etməyə çalışan cihaz və ortaq açar autentifikasiyasından istifadə edən giriş nöqtəsi arasında identifikasiya ardıcıllığını göstərir. Bu nümunədə cihazın WEP açarı giriş nöqtəsinin açarına uyğun gəlir, beləliklə cihaz autentifikasiya edə və əlaqə saxlaya bilər.

EAP Authentication to the Network

Bu autentifikasiya növü simsiz şəbəkəniz üçün ən yüksək təhlükəsizlik səviyyəsini təmin edir. Extensible Authentication Protocol (EAP) istifadə edərək EAP uyğun RADIUS serveri ilə qarşılıqlı əlaqə qurmaqla, giriş nöqtəsi simsiz müştəri cihazı və RADIUS serverinin qarşılıqlı autentifikasiyanı yerinə yetirməsinə və dinamik unicast WEP açarı yaratmasına kömək edir. RADIUS serveri WEP açarını giriş nöqtəsinə göndərir və giriş nöqtəsi bu açardan serverdən müştəriyə və ya müştəridən serverə göndərilən bütün unicast məlumat siqnalları üçün istifadə edir. Giriş nöqtəsi həmçinin öz yayım WEP açarını (giriş nöqtəsinin WEP açar yuvası 1-ə daxil edilən) müştərinin unicast açarı ilə şifrələyir və onu müştəriyə göndərir.

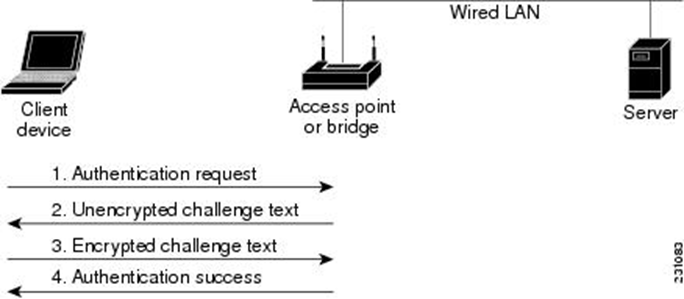

Giriş nöqtələrinizdə və müştəri cihazlarınızda EAP-ı aktivləşdirdiyiniz zaman şəbəkəyə autentifikasiya Şəkil 3-də göstərilən ardıcıllıqla baş verir.

Şəkil 3-dəki Addım 1-dən Addım 9-a qədər simsiz müştəri cihazı və kabelsiz LAN-da yerləşən RADIUS serveri 802.1x və EAP istifadə edərək giriş nöqtəsi vasitəsilə qarşılıqlı autentifikasiya aparır. RADIUS serveri müştəriyə autentifikasiya çağırışı göndərir. Müştəri, istifadəçi tərəfindən daxil edilən parolu bir istiqamətli şifrələmə vasitəsilə çağırışa cavab yaratmaq üçün istifadə edir və bu cavabı RADIUS serverinə göndərir. RADIUS serveri istifadəçi bazasından aldığı məlumatlar əsasında öz cavabını yaradır və bunu müştərinin cavabı ilə müqayisə edir. RADIUS serveri müştərini autentifikasiya etdikdə, proses əks istiqamətdə təkrarlanır və müştəri RADIUS serverini autentifikasiya edir.

Qarşılıqlı autentifikasiya tamamlandıqdan sonra RADIUS serveri və müştəri, müştəriyə xas olan və ona şəbəkəyə müvafiq səviyyədə giriş imkanı verən unikal bir WEP açarını təyin edirlər. Bu, kabelsiz dəyişdirilmiş seqmentdə fərdi masaüstü üçün təhlükəsizlik səviyyəsini təmin edir. Müştəri bu açarı yükləyir və giriş sessiyası üçün istifadə etməyə hazırlaşır.

Daxil olma sessiyası zamanı RADIUS serveri simli LAN üzərindən giriş nöqtəsinə sessiya açarı adlanan WEP açarını şifrələyir və göndərir. Giriş nöqtəsi öz yayım açarını seans açarı ilə şifrələyir və şifrələnmiş yayım açarını müştəriyə göndərir, o isə onun şifrəsini açmaq üçün sessiya açarından istifadə edir. Müştəri və giriş nöqtəsi WEP-i aktivləşdirir və sessiyadan istifadə edir və sessiyanın qalan müddətində bütün kommunikasiyalar üçün WEP açarlarını yayımlayır.

EAP autentifikasiyasının birdən çox növü var, lakin giriş nöqtəsi hər bir növ üçün eyni şəkildə davranır: o, autentifikasiya mesajlarını simsiz müştəri cihazından RADIUS serverinə və RADIUS serverindən simsiz müştəri cihazına ötürür. Giriş nöqtəsində EAP-nin qurulmasına dair təlimatlar üçün “SSID-ə Doğrulama növlərinin təyin edilməsi” bölməsinə baxın.

Qeyd EAP autentifikasiyasından istifadə edirsinizsə, siz açıq və ya paylaşılan açar identifikasiyasını seçə bilərsiniz, lakin seçim etmək məcburiyyətində deyilsiniz. EAP autentifikasiyası həm giriş nöqtənizdə, həm də şəbəkənizdə identifikasiyaya nəzarət edir.

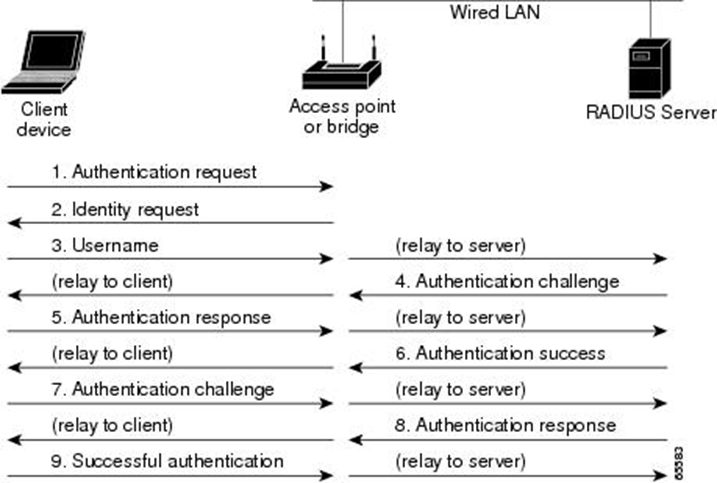

MAC Address Authentication to the Network

Giriş nöqtəsi simsiz müştəri cihazının MAC ünvanını şəbəkənizdəki RADIUS serverinə ötürür və server icazə verilən MAC ünvanlarının siyahısı ilə ünvanı yoxlayır. Təcavüzkarlar saxta MAC ünvanları yarada bildikləri üçün MAC əsaslı autentifikasiya EAP autentifikasiyasından daha az təhlükəsizdir. Bununla belə, MAC əsaslı autentifikasiya EAP qabiliyyəti olmayan müştəri cihazları üçün alternativ identifikasiya metodu təqdim edir.

İpucu Şəbəkənizdə RADIUS serveriniz yoxdursa, siz giriş nöqtəsinin Qabaqcıl Təhlükəsizlik: MAC Ünvanının Doğrulanması səhifəsində icazə verilən MAC ünvanlarının siyahısını yarada bilərsiniz. MAC ünvanları siyahıda olmayan cihazların autentifikasiyasına icazə verilmir.

İpucu Əgər simsiz LAN-da MAC tərəfindən təsdiqlənmiş müştərilər tez-tez dolaşırsa, siz giriş nöqtələrinizdə MAC identifikasiyası keşini aktivləşdirə bilərsiniz. MAC identifikasiyası keşləməsi əlavə xərcləri azaldır, çünki giriş nöqtəsi identifikasiya serverinizə sorğu göndərmədən MAC ünvan keşindəki cihazları təsdiqləyir. Şəkil 4 MAC əsaslı autentifikasiya üçün autentifikasiya ardıcıllığını göstərir

Combining MAC-Based, EAP, and Open Authentication

MAC əsaslı və EAP autentifikasiyasının birləşməsindən istifadə edən müştəri cihazlarının autentifikasiyası üçün giriş nöqtəsini quraşdıra bilərsiniz. Bu funksiyanı aktivləşdirdiyiniz zaman, 802.11 istifadə edən müştəri cihazları giriş nöqtəsi ilə əlaqələndirmək üçün autentifikasiyanı açır. MAC autentifikasiyası uğurlu olarsa, müştəri cihazı şəbəkəyə qoşulur. MAC identifikasiyası uğursuz olarsa, EAP autentifikasiyası baş verir.

Using CCKM for Authenticated Clients

Cisco Mərkəzləşdirilmiş Açar İdarəetməsindən (CCKM) istifadə edərək, təsdiqlənmiş müştəri cihazları yenidən birləşmə zamanı heç bir hiss olunan gecikmə olmadan bir giriş nöqtəsindən digərinə roum edə bilər. Şəbəkənizdəki giriş nöqtəsi Wireless Domain Services (WDS) təmin edir və alt şəbəkədə CCKM-i aktivləşdirən müştəri cihazları üçün təhlükəsizlik etimadnamələrinin keşini yaradır.

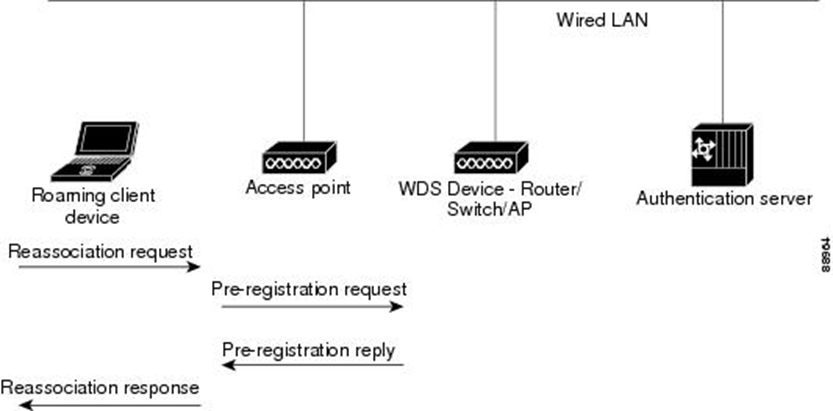

WDS giriş nöqtəsinin etimadnamə keşi CCKM-i aktivləşdirən müştəri cihazı yeni giriş nöqtəsinə keçdikdə yenidən birləşmə üçün tələb olunan vaxtı kəskin şəkildə azaldır. Müştəri cihazı rouminqdə olduqda, WDS giriş nöqtəsi müştərinin təhlükəsizlik etimadnaməsini yeni giriş nöqtəsinə yönləndirir və reassosiasiya prosesi rouminq müştərisi ilə yeni giriş nöqtəsi arasında iki paket mübadiləsinə endirilir. Rouminq müştəriləri o qədər tez əlaqə qururlar ki, səs və ya digər vaxta həssas tətbiqlərdə hiss olunan gecikmə olmur. RADIUS-təyin edilmiş VLAN funksiyası CCKM-in aktiv olduğu SSID-lərdən istifadə edən müştəri cihazları üçün dəstəklənmir. Şəkil 5 CCKM-dən istifadə edərək yenidən birləşmə prosesini göstərir.

Using WPA Key Management

Wi-Fi Qorunan Giriş (WPA) mövcud və gələcək simsiz LAN sistemləri üçün məlumatların mühafizəsi və girişə nəzarət səviyyəsini güclü şəkildə artıran standartlara əsaslanan, qarşılıqlı işləyə bilən təhlükəsizlik təkmilləşdirməsidir. O, qarşıdan gələn IEEE 802.11i standartından götürülüb və ona uyğun olacaq. WPA məlumatların qorunması üçün TKIP (Müvəqqəti Açar Dürüstlük Protokolu) və təsdiqlənmiş açarların idarə edilməsi üçün 802.1X-dən istifadə edir.

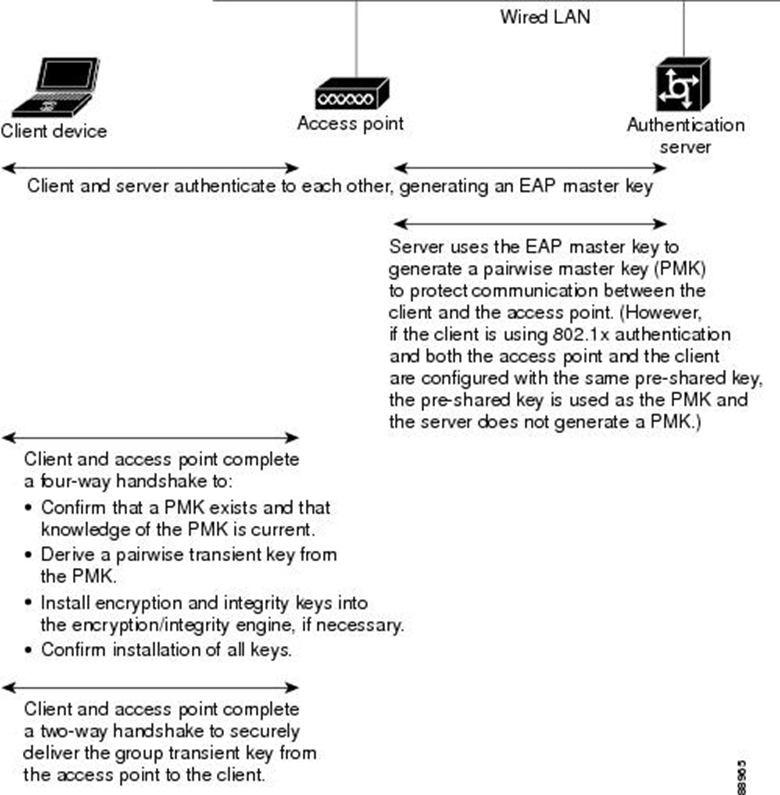

WPA açar idarəetməsi iki qarşılıqlı eksklüziv idarəetmə növünü dəstəkləyir: WPA və WPA-Pre-paylaşılan açar (WPA-PSK). WPA açar idarəçiliyindən istifadə edərək, müştərilər və autentifikasiya serveri EAP autentifikasiya metodundan istifadə edərək bir-birlərini autentifikasiya edir və müştəri və server cüt əsas açar (PMK) yaradır. WPA-dan istifadə edərək, server dinamik olaraq PMK yaradır və onu giriş nöqtəsinə ötürür. Bununla belə, WPA-PSK-dan istifadə etməklə siz həm müştəridə, həm də giriş nöqtəsində əvvəlcədən paylaşılan açarı konfiqurasiya edirsiniz və həmin əvvəlcədən paylaşılan açar PMK kimi istifadə olunur. Şəkil 6 WPA açarının idarə edilməsi prosesini göstərir.

What is Protected Extensible Authentication Protocol (PEAP)?

Protected Extensible Authentication Protocol (PEAP) simsiz şəbəkələri qorumaq üçün geniş istifadə olunan təhlükəsizlik protokoludur. PEAP Nəqliyyat Layeri Təhlükəsizliyi (TLS) tuneli daxilində EAP bağlantısını əhatə etməklə Genişləndirilə bilən Doğrulama Protokolunu (EAP) genişləndirir. PEAP yalnız EAP ilə həyata keçirilə biləndən daha çox təhlükəsizliyə nail olmaq üçün 802.11 simsiz yerli şəbəkələr (WLAN) üçün autentifikasiyanı təmin etmək üçün nəzərdə tutulmuşdur.

PEAP bir TLS kanalı daxilində EAP sessiyasını əhatə etməklə EAP çatışmazlıqlarını aradan qaldırır. Orijinal PEAP layihəsinə görə, kapsullaşdırma aşağıdakı xüsusiyyətləri qorumağa imkan verir:

• İstifadəçi şəxsiyyəti və danışıqlar.

• EAP başlıqları, metodlar və metod ardıcıllığı.

• Bildirişlər, təşəkkürlər və nəticə mübadiləsi.

• Müştəri-server parametrlərinin mübadiləsi.

PEAP həmçinin server autentifikasiyasını, açar mübadiləsi, açarların çıxarılması və açarın idarə edilməsi üçün standartlaşdırılmış mexanizm təmin edir. Bundan əlavə, PEAP simsiz giriş nöqtələri arasında rouminq zamanı sessiyanın bərpasını, parçalanmasını və yenidən yığılmasını və tez yenidən təsdiqlənməsini dəstəkləyir. Bu müdafiələr həmçinin xidmətdən imtina hücumları riskini azaltmağa kömək edə bilən EAP söhbətlərinin dayandırılmasına da şamil edilir. Bundan əlavə, PEAP TLS tunelində işləyən EAP metodları üçün lazım olan açarlama materialını təmin edən TLS açarı əldə etmə metodundan istifadə edir. Bu, EAP-ın təkbaşına tələb etdiyi təhlükəsiz açar iyerarxiyasının növünü inkişaf etdirmək ehtiyacını aradan qaldırır.